Привет! Я консультант по информационной безопасности в Swordfish Security по части выстраивания безопасного DevOps для наших заказчиков. Я слежу за тем, как развивается тенденция развития компаний в сторону DevSecOps в мире, пытаюсь транслироватьЧитать полностью »

Рубрика «DAST»

От Threat Modeling до безопасности AWS: 50+ open-source инструментов для выстраивания безопасности DevOps

2020-09-14 в 7:06, admin, рубрики: AWS, container security, DAST, devops, DevSecOps, docker, kubernetes, SAST, sca, secdevops, security, Блог компании Swordfish Security, информационная безопасность, системное администрированиеКак использовать простую утилиту для поиска уязвимостей в программном коде

2020-09-01 в 6:00, admin, рубрики: DAST, devops, DevSecOps, Graudit, IAST, SAST, безопасность, Блог компании VDSina.ru — хостинг серверов, информационная безопасность, тестирование, Тестирование веб-сервисов, управление разработкойGraudit поддерживает множество языков программирования и позволяет интегрировать тестирование безопасности кодовой базы непосредственно в процесс разработки.

Источник: Unsplash (Markus Spiske)

Тестирование — важная часть жизненного цикла разработки программного обеспечения. Существует очень много видов тестирования, каждый из них решает свою задачу. Сегодня я хочу поговорить о поиске проблем безопасности в коде.

Очевидно, что в современных реалиях разработки программного обеспечения важно обеспечить безопасность процессов. В своё время был даже введён специальный термин DevSecOps. Под этим термином понимают ряд процедур, направленных на выявление и устранение уязвимостей в приложении. Существуют специализированные open source решения для проверки уязвимостей в соответствии со стандартами OWASP, которые описывают различные типы и поведение уязвимостей в исходном коде.

Читать полностью »

«И невозможное возможно»: превращаем черный ящик в белый с помощью бинарного анализа

2019-09-10 в 7:30, admin, рубрики: DAST, decompilation, deobfuscation, IAST, SAST, информационная безопасность, разработка мобильных приложений, реверс-инжиниринг

На данный момент существует два основных подхода к поиску уязвимостей в приложениях — статический и динамический анализ. У обоих подходов есть свои плюсы и минусы. Рынок приходит к тому, что использовать надо оба подхода — они решают немного разные задачи с разным результатом. Однако в некоторых случаях применение статического анализа ограничено — например, когда нет исходного кода. В этой статье мы расскажем про довольно редкую, но очень полезную технологию, которая позволяет совместить плюсы статического и динамического подходов — статический анализ исполняемого кода.

Читать полностью »

What’s the Use of Dynamic Analysis When You Have Static Analysis?

2019-07-24 в 11:48, admin, рубрики: DAST, dynamic code analysis, pvs-studio, SAST, static code analysis, Блог компании PVS-Studio, информационная безопасность, ПрограммированиеIn order to verify the quality of software, you have to use a lot of different tools, including static and dynamic analyzers. In this article, we'll try to figure out why only one type of analysis, whether static or dynamic, may not be enough for comprehensive software analysis and why it's preferable to use both.

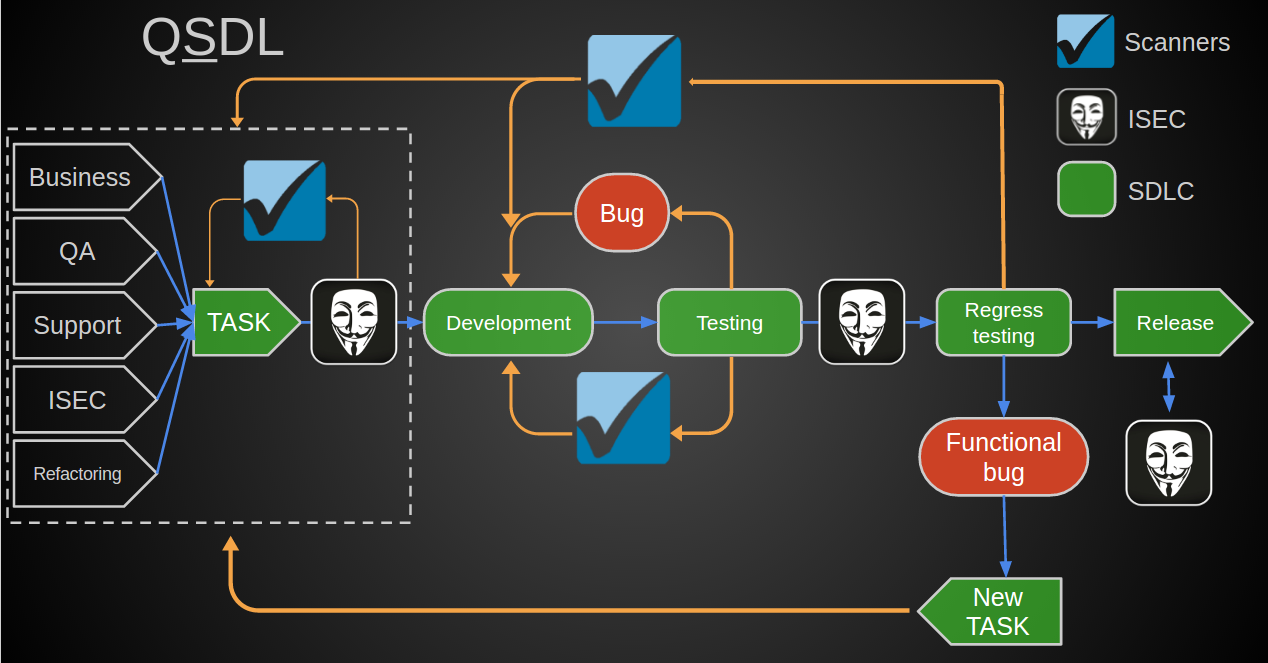

QIWI Security Development Lifecycle

2016-10-25 в 9:54, admin, рубрики: DAST, Qiwi, SAST, sdlc, security, Блог компании QIWI, информационная безопасность, Тестирование IT-системВ определенный момент в жизни почти каждой финтех-компании настает время, когда количество приложений внутренней разработки начинает превышать число разработчиков, бизнес хочет больше новых фич, а на Bug Bounty продолжают сдавать все новые и новые уязвимости…

Но при этом есть потребность быстро выпускать качественное и безопасное ПО, а не тушить пожары от выявленных ошибок безопасности откатами версий и ночными хотфиксами.

Когда команда ИБ состоит из пары человек, кажется, что так будет всегда, но мы решили выжать из ситуации максимум позитива и раз и навсегда "засекьюрить" свои приложения.

С чего начать? Наш план был прост:

- Упорядочить процессы постановки, исполнения и выпуска задач, не став палкой в колесах разработки.

- Прикрутить модные сканеры безопасности.

- Отревьюить пару десятков приложений.

- Откинуться в кресле, наблюдая за тем, как это все само работает.

Ищем уязвимости в коде: теория, практика и перспективы SAST

2016-07-08 в 11:02, admin, рубрики: DAST, IAST, SAST, static code analysis, анализатор кода, Блог компании Positive Technologies, информационная безопасность, Программирование, статический анализ кода, метки: DAST, IAST, SAST Не будет большим преувеличением сказать, что рынок средств статического тестирования защищенности приложений (Static Application Security Testing, SAST) в наше время переживает самый настоящий бум. Не проходит и пары месяцев между публикациями очередных научных работ на эту тему, ежегодно на рынок выводятся все новые и новые инструменты статического анализа защищенности, а месту SAST в процессе разработки ПО отводятся целые секции на международных ИБ-конференциях. В условиях непрерывного информационного прессинга со стороны поставщиков инструментария SAST, нелегко разобраться в том, что есть правда, а что − не более, чем маркетинговые уловки, слабо коррелирующие с действительностью. Давайте попробуем понять, что же действительно под силу инструментам SAST и как быть с тем, что им «не по зубам». Для этого нам придется немного погрузиться в теорию, лежащую в основе современных средств статического анализа защищенности кода.

Не будет большим преувеличением сказать, что рынок средств статического тестирования защищенности приложений (Static Application Security Testing, SAST) в наше время переживает самый настоящий бум. Не проходит и пары месяцев между публикациями очередных научных работ на эту тему, ежегодно на рынок выводятся все новые и новые инструменты статического анализа защищенности, а месту SAST в процессе разработки ПО отводятся целые секции на международных ИБ-конференциях. В условиях непрерывного информационного прессинга со стороны поставщиков инструментария SAST, нелегко разобраться в том, что есть правда, а что − не более, чем маркетинговые уловки, слабо коррелирующие с действительностью. Давайте попробуем понять, что же действительно под силу инструментам SAST и как быть с тем, что им «не по зубам». Для этого нам придется немного погрузиться в теорию, лежащую в основе современных средств статического анализа защищенности кода.