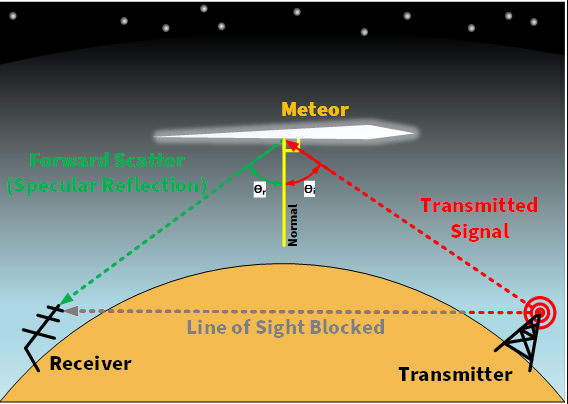

MSK144 — цифровой протокол, разработанный Джо Тейлором (K1JT) и его командой в 2016 году для проведения связей через метеорное рассеивание.

MSK144 — цифровой протокол, разработанный Джо Тейлором (K1JT) и его командой в 2016 году для проведения связей через метеорное рассеивание.

Итак, в сегодняшней статье проверим на практике, реально ли заставить два модема связаться друг с другом в наши дни заката эпохи медных линий. Узнаем, насколько стабильным будет соединение и будет ли оно вообще. Традиционно будет много интересного.Читать полностью »

Не так давно по долгу службы столкнулся с довольно интересной проблемой.

У нас имеется устройство, которое осуществляет интенсивный обмен по внутренней шине RS485, число проходящих пакетов составляет порядка нескольких тысяч в секунду, каждый пакет имеет длину в 7 байт, два из которых предназначены для хранения контрольной суммы CRC16 в ее CMS варианте (полином = 0x8005, стартовое значение = 0xFFFF). Прием осуществляется в FIFO-буфер, который сдвигается вверх с вытеснением после приема каждого последующего байта. Индикатором получения реального пакета является факт совпадения его контрольной суммы со значением, переданным в самом пакете. Никаких заголовков или дополнительных параметров.

Проблема заключалась в следующем – периодически, примерно раз в 5 минут, при передаче данных проскакивал пакет, данные которого давали выброс данных для одного из каналов, причем чаще всего выброс происходил до одного и того же значения. Сначала мы смотрели в сторону физических коллизий, но дело оказалось в другом – время от времени в буфере, где собирались полученные данные, оказывался пакет, состоящий из конца предыдущего пакета и начала следующего, причем контрольная сумма у такого комбинированного пакета оказывалась верной. То есть, налицо коллизия контрольной суммы: пакет не имеет смысла, но дает верную контрольную сумму.

Читать полностью »

При передачи данных по линиям связи, используется контрольная сумма, рассчитанная по некоторому алгоритму. Алгоритм часто сложный, конечно, он обоснован математически, но очень уж неудобен при дефиците ресурсов, например при программировании микроконтроллеров.

Чтобы упростить алгоритм, без потери качества, нужно немного «битовой магии», что интересная тема сама по себе.

Читать полностью »

Cyber Readiness Challenge (CRC) – это хак-квест, который компания Symantec проводит по всему миру. В этом году в России организацией занимаются CNews и Symantec. Мы, КРОК, — стратегический партнёр.

В прошлом году в России на онлайн-часть собралось 143 участника, которые в общей сложности потратили 3070 часов на то, чтобы попробовать совершить серию взломов в симуляторе сети крупной корпорации.

В этом году игры продолжаются. Расчехляйте Kali, подключайтесь по VPN к нашему симулятору и погружайтесь в игру. Первые уровни рассчитаны на обучение специалистов по информационной безопасности (то есть дадут вам опыт, если вы ещё не прошаренный профи). Последние флаги рассчитаны на суровых русских хакеров: дело в том, что в прошлом году наш соотечественник Влад последовательно вырвал онлайн-игру, оффлайн-турнир в Москве (с рекордом по скорости) и, чисто так напоследок, — турнир по региону EMEA в Ницце. Читать полностью »

«Этичный хакер», участник хак-квеста

Вот здесь лежит отчёт с конференции по информационной безопасности, на которую приезжал Митник. Параллельно шла оффлайн-игра – CTF в симуляторе корпоративной сети, Symantec Cyber Readiness Challenge. Онлайн этап состоялся летом, а это был завершающий, его победитель едет на международный турнир в Ниццу защищать честь нашей страны.

Скорость взятия флагов нашими участниками удивила и порадовала технических экспертов Symantec из Англии.

Ниже — рассказы участников. Читать полностью »

Специалисты по инфобезопасности на турнире Symantec Cyber Readiness Challenge в Торонто, 2012 г.

Привет!

Я уже много писала про подготовку нашего большого хакерского квеста.

Коротко основное:

Теперь главное: приглашаю к участию.

Несколько десятков мест ещё есть.

Это бесплатно.

Пристёгивайте ремни — и поехали!Читать полностью »

Участники хакерского турнира Symantec Cyber Challenge. Барселона, 2012.

У нас много вопросов по хакерскому турниру CRC, проводимому Symantec и КРОК. Продолжаю про подготовку к прохождению игры. Слово участнику первой части — Андрею Леонову:

Нужно видеть, чувствовать зацепки по всем фронтам:

— Уязвимости приложений — тут нужны не только знания, но и чутьё. RCE, XSS, SQLinj, XXE, SSFR, CSRF, ошибки в загрузке файлов, alax/backround скриптах (встречаются на порядок чаще, чем в основных скриптах). На моём личном опыте, тут сканер может потратить на порядок больше времени, чем ручная проверка. Тем более, что в последнее время, всё реже встречаются «уязвимости из примеров», почти всегда нужна доработка по месту.

С хакерского турнира в Южной Африке

Российский C^2: Cyber Challenge — не первый хакерский турнир в мире. Symantec довольно регулярно проводит Cyber Readiness Challenge в разных странах.

Прямо сейчас идёт онлайн-часть хакерского турнира, плюс продолжается регистрация на оффлайновую часть турнира по информационной безопасности и конференцию. Пока «этичные хакеры» ломают сеть в симуляторе, я расскажу о том, как уже прошли несколько таких турниров по всему миру.Читать полностью »