Читать полностью »

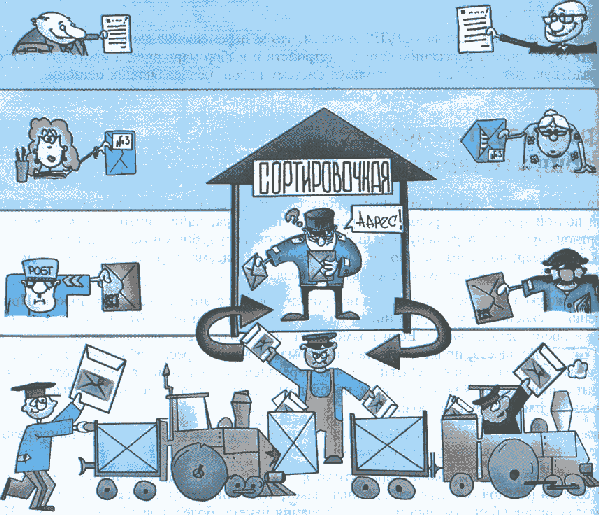

Приветствую всех читателей. Пришло наконец время поговорить о протоколах, находящихся на нижних уровнях. В этой статье будут разобраны протоколы канального, сетевого и транспортного уровней. Присаживайтесь поудобнее и читайте на здоровье.

Читать полностью »

Almaz Capital Partners продаст свою долю в стартапе из Кремниевой долины крупнейшему сотовому оператору США Verizon Communications. Оператор также выкупит доли других совладельцев, а общая сумма сделки превысит $200 млн, сообщает Cnews.

Фонд продает свою долю в Sensity Systems — компании, Читать полностью »

Как часто бывает, сначала ты ищешь решение на рынке и, не найдя его, делаешь самостоятельно и под себя. А потом получается настолько хорошо, что ты отдаешь это другим. Так было и с OpenSOC, open source решением для управления большими объемами данных в области кибербезопасности, которое было разработано в Cisco для своих собственных нужд, а потом было выложено на GitHub для всеобщего доступа.

Не так давно наткнулся на интересную систему мониторинга Observium, в которой заинтересовало хранение конфигов сетевых железок и еще несколько фишек которые описаны в статье.

У меня уже используются Zabbix и полностью переходить на новый мониторинг даже не хочется, так же как и добавлять новые хосты сразу в два тоже лениво, поэтому пришла в голову идея забирать хосты из забикса скриптом через API и добавлять их на Observium.

Читать полностью »

Всем привет! Сегодня хотел бы затронуть тему передачи multicast-трафика в локальной корпоративной сети, а именно работу технологии IGMP snooping на коммутаторах. Так получилось, что за последнюю неделю ко мне обратилось несколько человек с вопросами по этой технологии. И я решил подготовить небольшую статью с описанием данной технологии. Но в процессе подготовки, выяснилось, что краткостью здесь не отделаешься, так как есть о чём написать. Кому интересен вопрос работы IGMP snooping, добро пожаловать под кат.Читать полностью »

Знаете ли вы что из себя представляет сеть компании Cisco? Вот несколько цифр, показывающих масштаб стоящих перед нашими ИТ- и ИБ-службами задач:

Прочитав новость про сокращения штата в компании Cisco, я решил созвониться со своим хорошим знакомым, который уже не один год трудится на благо этого производителя сетевого оборудования. Знакомый подтвердил, что действительно собираются уволить часть сотрудников. Правда, он озвучил более скромную цифру, нежели та, которая фигурировала в статье одного российского интернет издания.

Это далеко не первое сокращение. И как это было в прошлые годы основная причина – переориентация компании на разработку программного обеспечения. Сам же он перешёл в другой отдел, где занимается теперь поддержкой облачных продуктов.

Читать полностью »

Защита фаерволов PIX от Cisco долгие годы казалась столь же надежной, как кирпичная стена. Но нет

Группа экспертов по информационной безопасности опубликовала заметку о том, что уязвимость в межсетевых экранах линейки PIX производства Cisco позволяла АНБ удаленно получать зашифрованные ключи в открытом виде в течение десяти лет. Результаты работы, проведенной исследователями, имеют огромное значение, поскольку PIX-системы, представленные Cisco в 2002 году, поддерживались вплоть до 2009 года. Большое количество организаций использовало эти системы и после этой даты, поскольку компания приняла решение об ограниченной поддержке модельного ряда фаерволов PIX в течение четырех лет, вплоть до 2013 года. Многие компании, организации и частные лица работают с межсетевыми экранами PIX и сейчас.

Как оказалось, все эти годы пользователи PIX-систем были уязвимы для атак злоумышленников и кибершпионов. Опасность остается актуальной и в настоящее время. Результаты расследования специалистов по информационной безопасности помогли объяснить публикацию Эдварда Сноудена в Der Spiegel. В этой публикации говорилось о том, что сотрудники АНБ имели возможность расшифровывать трафик тысяч VPN-соединений в час.

Читать полностью »