В прошлый раз мы подробно рассказали про различное оборудование видеоконференцсвязи для переговорных комнат.

В этой статье мы хотим рассказать про наиболее частые проблемы, возникающие при оснащении и использовании переговорных комнат. Очень часто они являются причиной низкой продуктивности переговоров.

Итак, давайте рассмотрим их подробнее:

- Акустические проблемы – все проблемы, связанные с качеством захвата и воспроизведения звука.

- Светотехнические проблемы – проблемы освещения, типа отделки интерьера, использования некачественных видеокамер.

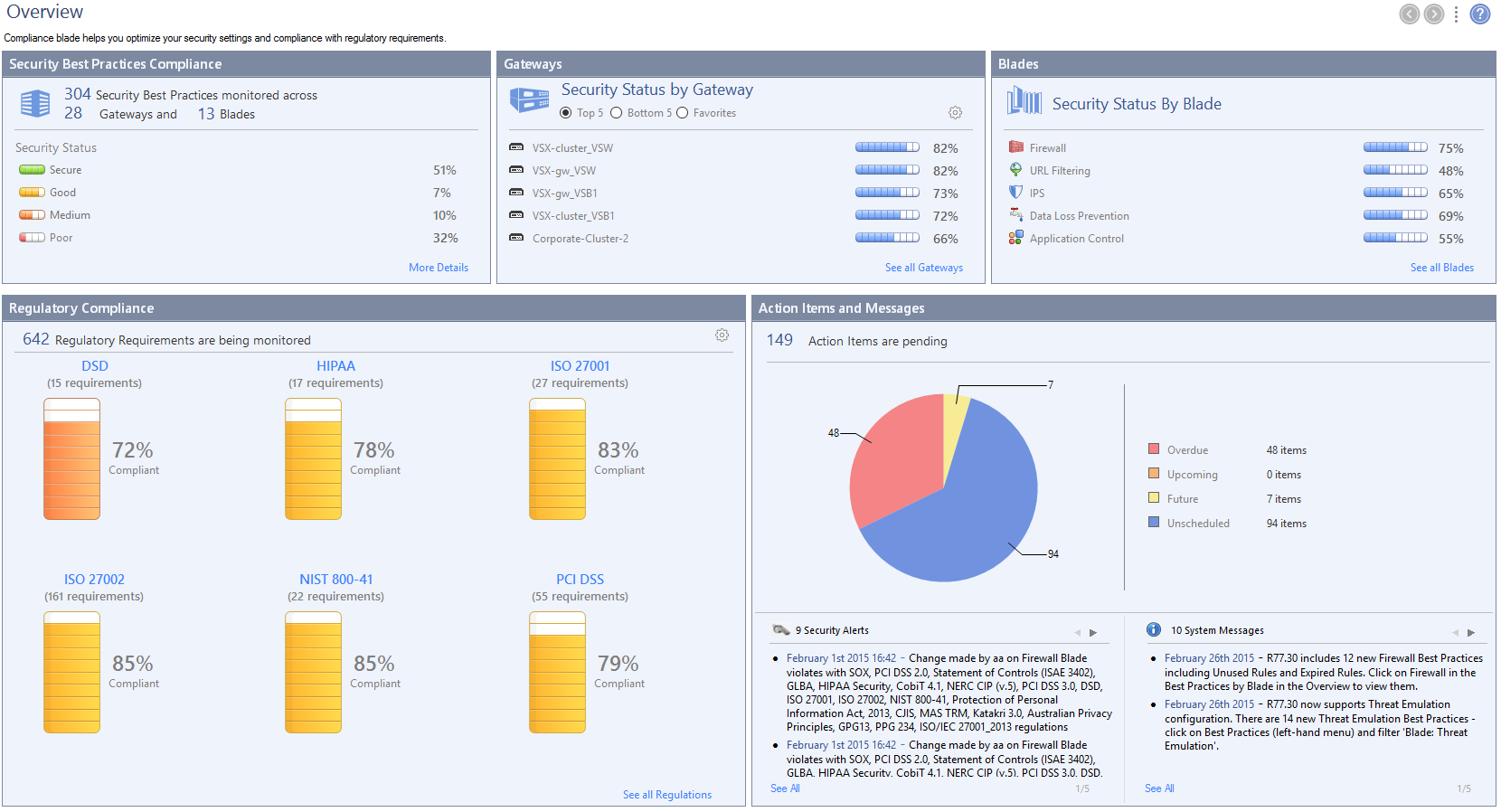

- Коммуникационные проблемы – отсутствие приоритезации трафика видеосвязи на сетевом оборудовании, подключение ВКС терминала через WiFi/4G, нагрузка от пользователей сети.

Рассмотрим данные проблемы и их решения подробнее.

Читать полностью »