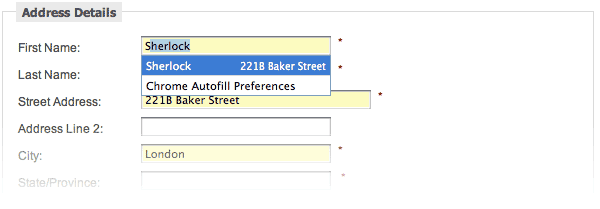

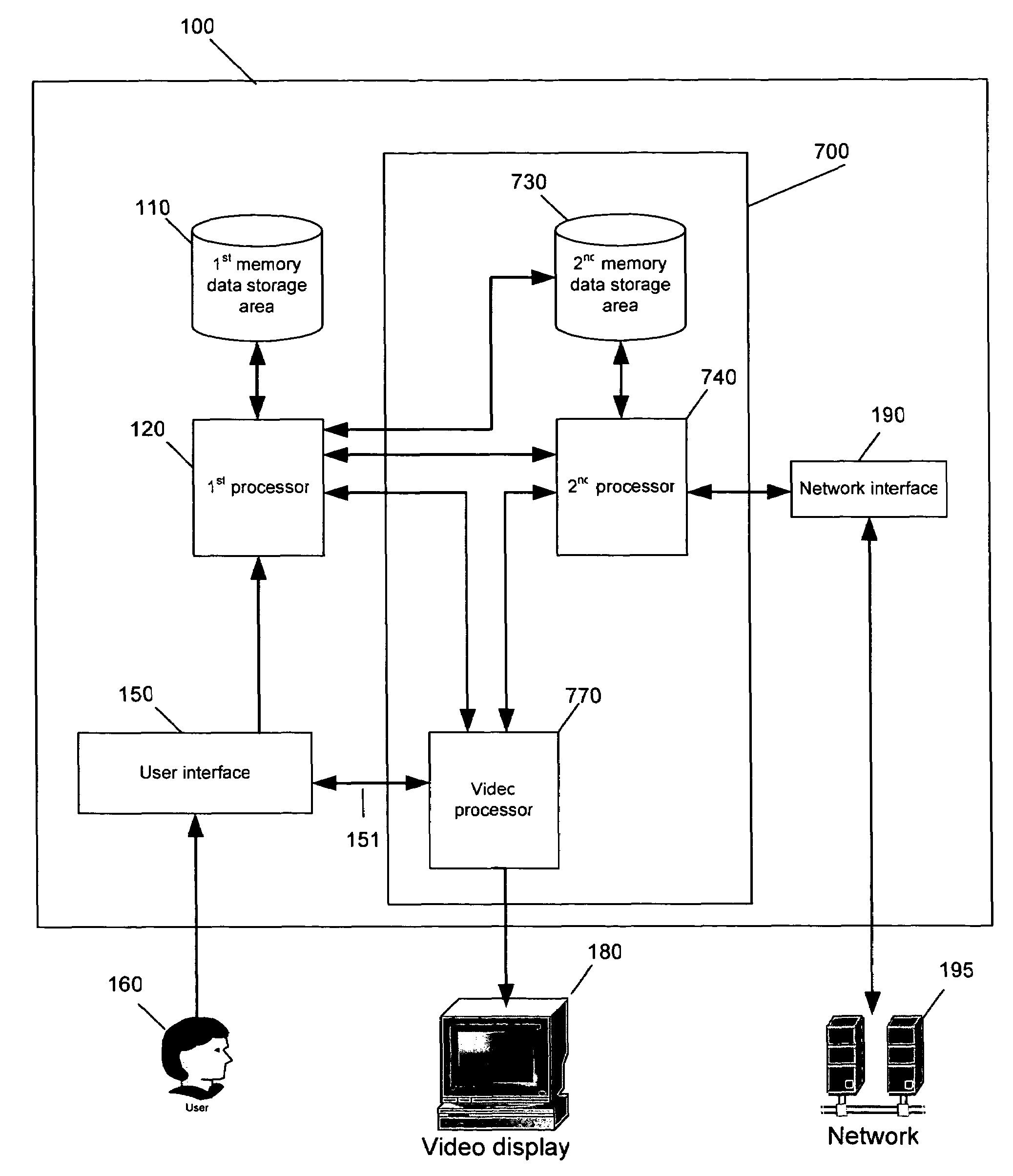

Иллюстрация из патента Чиоффи и Розмана, которые изобрели песочницу в браузере

Федеральный суд Восточного Техаса постановил, что компания Google нарушила три патента на программное обеспечение для защиты от вредоносных программ — так называемой «песочницы» — и присудил выплатить $20 млн в качестве компенсации ущерба изобретателю этой системы и семье его партнёра. В дальнейшем Google будет платить роялти за использование песочницы в Chrome.

По словам адвоката истца из юридической компании Vasquez Benisek & Lindgren LLP, штраф $20 млн покрывает последние четыре года, когда Google незаконно использовала изобретение, а роялти рассчитаны на ближайшие девять лет, пока будут действовать патенты. Исходя из ставки $5 млн в год, изобретатели могут рассчитывать ещё на $45 млн. В общей сложности изобретение песочницы принесёт предприимчивым инженерам и их семьям $65 млн.

Читать полностью »