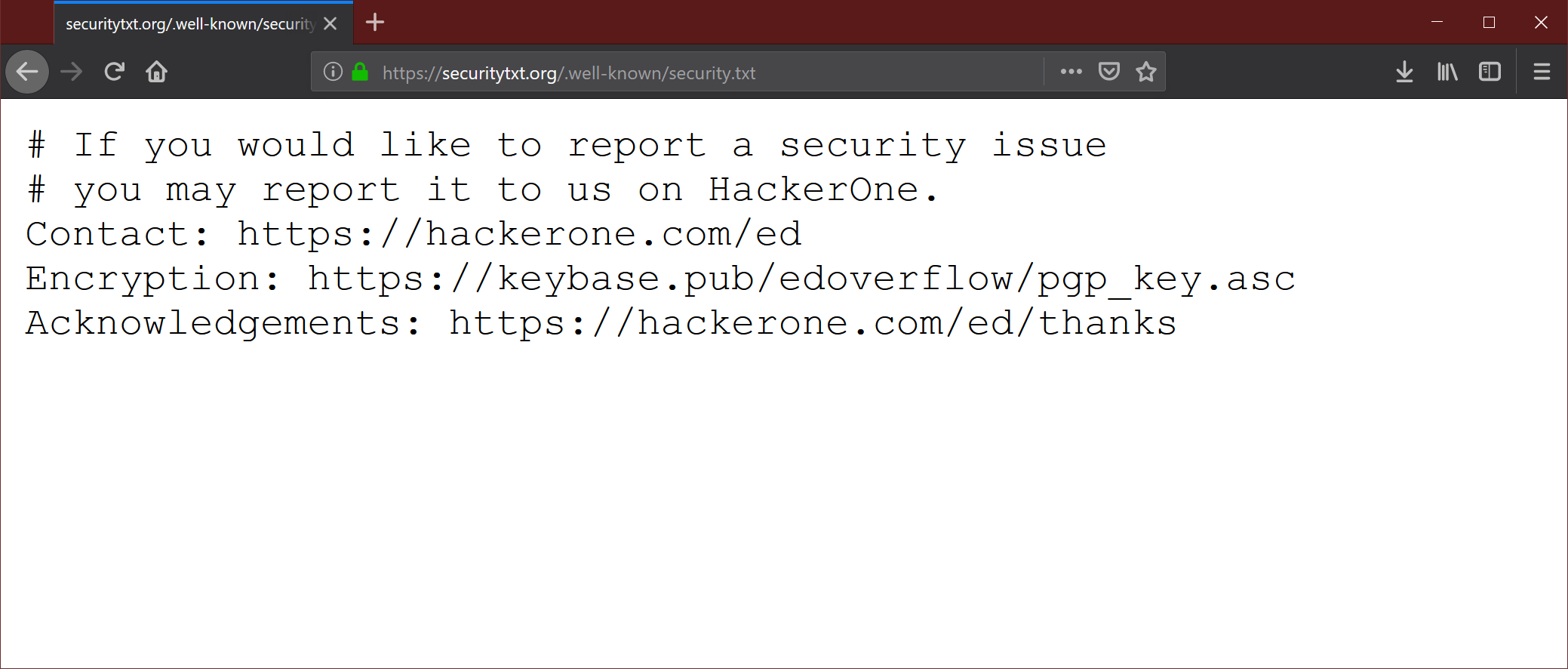

Основная идея проекта — формализация взаимодействия между внутренней ИБ и внешними исследователями, давая четкое указание как и куда направлять информацию об уязвимостях или проблемах безопасности. Формализация взаимодействия — серьезная проблема, не все сайты имеют программы bug bounty, или даже просто указывают контакты специалистов по безопасности. А попытки достучаться через службу поддержки и твиттер зачастую заканчиваются уверениями что «Все так и должно быть», и последующим игнорированием.

Конечно, это будет работать только если компания размещающая информацию в security.txt готова проверять и своевременно реагировать на информацию полученную через этот канал.

Рубрика «bug bounty» - 3

Интернет проект security.txt — знакомство с еще одним .well-known файлом

2019-06-20 в 10:29, admin, рубрики: bug bounty, ietf, web-разработка, безопасность веб-приложений, информационная безопасность, Разработка веб-сайтов, хакерыИстория одной НЕ уязвимости

2019-04-28 в 14:02, admin, рубрики: bug bounty, bugbounty, bugs, security, wi-fi, информационная безопасность, Сетевое оборудование, Тестирование IT-системНекоторое время назад мне предоставилась возможность поэксперементировать с настройками одного заурядного роутера. Дело в том, что первое апреля обязывало меня разыграть своих товарищей с университета. В университеть была Wi-Fi сеть. Мною было решено поднять на своем роутере поддельную есть (задать имя, пароль и установить MAC-адрес одной из легитимных точек доступа), на ноутбуке запустить вой DNS, web сервер. Каждый случайно подключившийся к моей сети и попытавшийся на зайти на какой либо сайт должен был перенапрявляться на мою страничку с первоапрельской картинкой. Но история не об этом. Когда я ковырялся в настройках роутера я нашел интересный баг, о нем я сегодня и расскажу.

GraphQL Voyager как инструмент для поиска уязвимостей

2019-04-16 в 15:11, admin, рубрики: bug bounty, graphql, Блог компании Mail.Ru Group, информационная безопасность, Тестирование веб-сервисов

В настоящее время все больше компаний начинают использовать GraphQL. Это относительно новая технология (если быть более точным, то это язык запросов), которая призвана решить существующие проблемы REST.

Если вы еще не знакомы с GraphQL, то рекомендую начать с ресурсов:

- https://www.howtographql.com/ — интерактивное обучение с заданиями и контрольными точками. Обучение начинается с нуля и заканчивается разработкой GraphQL-приложения.

- https://graphql.org/learn/ и https://graphql.github.io/graphql-spec/June2018 — обучение в формате документации. Подходит, если вы хотите изучить конкретную тему.

В этой статье я хочу поделиться одним из инструментов для поиска уязвимостей в GraphQL API. Если вы искали уязвимости в GraphQL API, то наверняка сталкивались с такими проблемами:

- Вместо документации у вас огромный нечитаемый JSON (GraphQL schema).

- Веб-приложение использует только часть GraphQL API, поэтому вы не видите все данные и эндпойнты.

В решении этих проблем хорошим помощником является GraphQL Voyager, который визуализирует GraphQL schema. Визуализация значительно облегчает понимание GraphQL API и помогает быстрее найти уязвимости.

Читать полностью »

Уязвимости Киевстара: 1) разбор предыдущего поста про пароли + 2) инфо о покупках, проходящих через сервисы Киевстара

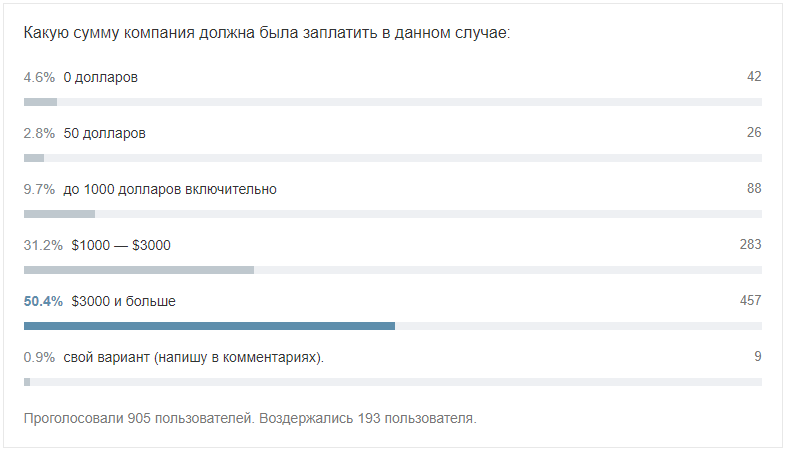

2019-01-09 в 7:29, admin, рубрики: 50 долларов, bug bounty, fail, информационная безопасность, киевстар, платежные системы, Тестирование веб-сервисов, Тестирование мобильных приложенийПривет. Я тот, кто полгода назад получил логины и пароли Киевстара от таких важных сервисов, как: JIRA, Amazon Web Services, Apple Developer, Google Developer, Bitbucket и многих других, зарепортил их по Bug Bounty и получил 50 долларов различные комментарии к репостам моей публикации.

Например:

- Собственно, Хабр, 33 тысячи просмотров, 188 комментариев: Bug Bounty Киевстара: награда за админский доступ к сервисам Jira, AWS, Apple, Google Developer, Bitbucket — 50 долларов

- AIN.UA, 12 тысяч просмотров: Тестировщик получил доступ к корпоративным сервисам Киевстар. Ему предложили всего $50

- ITC.ua, 350 комментариев: «Киевстар» предложил пользователю $50 за найденные пароли к корпоративным системам, тот остался недоволен

- Ebanoe.IT, 26 тысяч просмотров, 169 комментариев: Хакеру всунули подачку 50$ за найденную уязвимость в системе Киевстар

Спасибо вам за поддержку и комментарии! Итоги голосования:

[Bug bounty | mail.ru] Доступ к админ панели партнерского сайта и раскрытие данных 2 млн пользователей

2018-10-11 в 14:28, admin, рубрики: account takeover, blind xss, bug bounty, hackerone, improper access, xss, информационная безопасность, Разработка веб-сайтов, Тестирование IT-систем, Тестирование веб-сервисов![[Bug bounty | mail.ru] Доступ к админ панели партнерского сайта и раскрытие данных 2 млн пользователей - 1 [Bug bounty | mail.ru] Доступ к админ панели партнерского сайта и раскрытие данных 2 млн пользователей - 1](https://www.pvsm.ru/images/2018/10/11/Bug-bounty-mail-ru-dostup-k-admin-paneli-partnerskogo-saita-i-raskrytie-dannyh-2-mln-polzovatelei.png)

Относительно недавно я перешёл от поиска уязвимостей на случайных сайтах к Bug Bounty площадкам, и для многих такой выбор кажется очевидным — в таких программах исследователь в 90% случаев получит не только хороший опыт, но и гарантированную награду за валидную уязвимость, в то время как на случайном сайте можно наткнуться на непонимание и угрозы. Собственно, для того, чтобы получить репутацию и «ускорение» на крупнейшей Bug Bounty — HackerOne, было принято решение сосредоточиться на поиске уязвимостей на одной из крупных bugbounty программ — mail.ru.

В этой статье будет идти речь о нескольких багах на самом mail.ru, а так же об уязвимости на одном из поддоменов mail.ru, которая позволяла получить доступ к админ панели, в связи с чем возможно было просматривать личные данные 2 миллионов пользователей (такие как email адреса, номера телефонов, домашний адрес и др) с более чем 10 популярных интернет магазинов СНГ, а так же входить в их аккаунты без пароля. Читать полностью »

Bug Bounty Киевстара: награда за админский доступ к сервисам Jira, AWS, Apple, Google Developer, Bitbucket — 50 долларов

2018-07-31 в 6:13, admin, рубрики: bug bounty, fail, информационная безопасность, киевстар, платежные системы, Тестирование веб-сервисов, Тестирование мобильных приложенийИстория о совпадении, везении и вознаграждении.

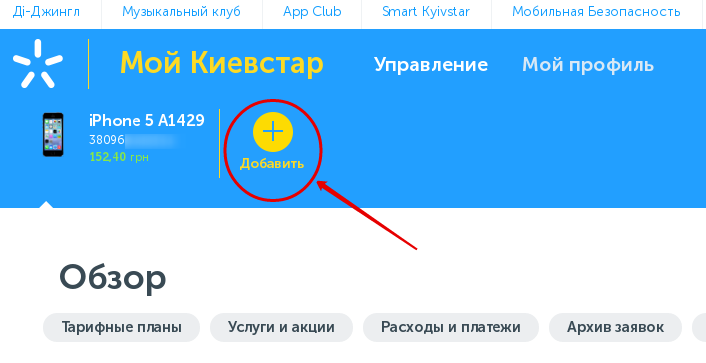

Два года назад пользователь dinikin написал пост, как он нашёл уязвимость в личном кабинете крупнейшего мобильного оператора Украины — Киевстар. Уязвимость позволяла добавлять к себе в аккаунт без верификации любой номер телефона Киевстар и полностью управлять им:

- просматривать баланс и детализацию звонков;

- просматривать PUK-код и серийный номер SIM-карты, что позволяет самостоятельно заменить SIM-карту;

- добавлять новые услуги и менять тарифный план;

- и самое главное — переводить деньги с телефона на телефон.

Уязвимость была закрыта, а автору в благодарность выплатили огромную премию подключили 4000 мегабайт интернета на 3 месяца.

Позже хабрапользователь rewiaca в своём посте "Почему в Украине нет белых хакеров или история взлома Киевстар" описал ситуацию со столь щедрой наградой более эмоционально.

В комментариях тогда отметился Виталий Султан, Soultan, Chief Digital Officer Киевстар, пообещав вскоре запустить в компании Bug Bounty.

И вот, спустя почти два года, Киевстар анонсирует запуск собственной программы Bug Bounty. Одной из первых фраз в анонсе была следующая:

В «Киевстаре» отметили, что приняли решение запустить программу после того, как нашли уязвимость во время бета-тестирования обновленной системы «Мой Киевстар».

Как видим, компания лукавит, ведь именно пользователь Habrahabr.ru dinikin нашёл уязвимость в системе «Мой Киевстар».

Читать полностью »

Вознаграждаем за уязвимости четвёртый год подряд

2018-05-29 в 9:31, admin, рубрики: 50 баксов - это 50 баксов, bug bounty, hackerone, Блог компании Mail.Ru Group, информационная безопасность

Специалисты в IT-безопасности, которые умеют находить уязвимости и эксплуатировать их, всегда стоят перед выбором — что, в итоге, с этими знаниями и умениями делать? И надо признать, что довольно большое количество таких специалистов выбирает путь ответственного раскрытия информации о найденных проблемах и уязвимостях. Именно с такими людьми компании должны уметь и хотеть взаимодействовать. Речь идет о Bug Bounty — объявляемых компаниями программах поиска уязвимостей в их продуктах и сервисах за денежное вознаграждение.

Читать полностью »

Как зарабатывать на чужих ошибках: История Bug Bounty

2018-05-27 в 17:25, admin, рубрики: 1cloud, bug bounty, Блог компании 1cloud.ru, информационная безопасностьСоздатель Ruby on Rails Давид Хейнемейер Ханссон (David Heinemeier Hansson) однажды написал статью под заголовком «В программах встречаются баги. Это нормально». За всю историю работы человека с ПО (и не только с ним) баги были неизбежным и порой дорогостоящим спутником новых и интересных решений.

В прошлом году только сбои программного обеспечения, зафиксированные в отчете Software Fail Watch, обошлись компаниям по всему миру в $1,7 трлн. Такие потери побуждают бизнес наращивать расходы на тестирование ПО. Компании нанимают штатных тестировщиков и все больше денег вкладывают в автоматизированные системы.

Есть и еще одно направление, на которое компании также не жалеют денег, — программы Bug Bounty. Крупные технологические корпорации — Apple, Facebook, Google — и даже правительственные организации выплачивают вознаграждения «белым хакерам» за поиск уязвимостей в ПО. Разберемся в истории этого явления.

Безопасный каршеринг: составляющие, основные проблемы и конкурс Яндекса

2018-05-16 в 8:00, admin, рубрики: bug bounty, Анализ и проектирование систем, безопасность, безопасность автотранспорта, беспилотные автомобили, Блог компании Яндекс, информационная безопасность, каршеринг, конкурсы разработчиковЗапущенный в феврале Яндекс.Драйв, как и любой сервис каршеринга, работает благодаря комплексу уникальных систем — в автомобиле, в телефоне пользователя и на сервере. Система, которая ещё недавно была в новинку для IT-сообщества, расположена в самой машине. Она включает в себя несколько девайсов — блок телематики, CAN-шину и мультимедийное оборудование. Подробнее о том, как всё это коммуницирует между собой, я и хочу вам рассказать. Кроме того, я объясню, почему именно сейчас компании и эксперты по безопасности должны уделять максимум внимания защите каршеринговых сервисов. Дело в том, что это не просто yet another приложения в вашем телефоне, а целая взлётная полоса для автомобильной индустрии завтрашнего дня.

Мы стремимся построить самую защищённую инфраструктуру для каршеринга, и рассчитываем, что вы тоже поучаствуете в этом процессе. До 27 мая у вас есть возможность изучить Яндекс.Драйв на предмет уязвимостей. Попробуйте изменить логику работы сервиса, снизить цену поездки, получить доступ к информации о пользователях или, например, открыть машину, когда сервис это запрещает.

Те, кто обнаружит самую серьезную проблему, получат от Яндекса полмиллиона рублей. Приз за второе место — 300 000 рублей, за третье — 200 000 рублей. О деталях я расскажу чуть ниже, а пока вернёмся к устройству каршеринга.

Читать полностью »

Этичный хакинг: как заработать денег, а не проблемы с законом

2018-04-10 в 13:53, admin, рубрики: bug bounty, hacking, whitehat, Блог компании ВышТех, Учебный процесс в IT, этичный хакинг

Поиск уязвимостей напоминает лотерею, в которой можно как сорвать джекпот с кругленькой суммой, так и потерять все, включая свободу. И это вопрос не везения, а четкого понимания границ этичного хакинга. Решили для вас разобрать на пальцах, как ковырять баги в чужих системах легально.

Читать полностью »