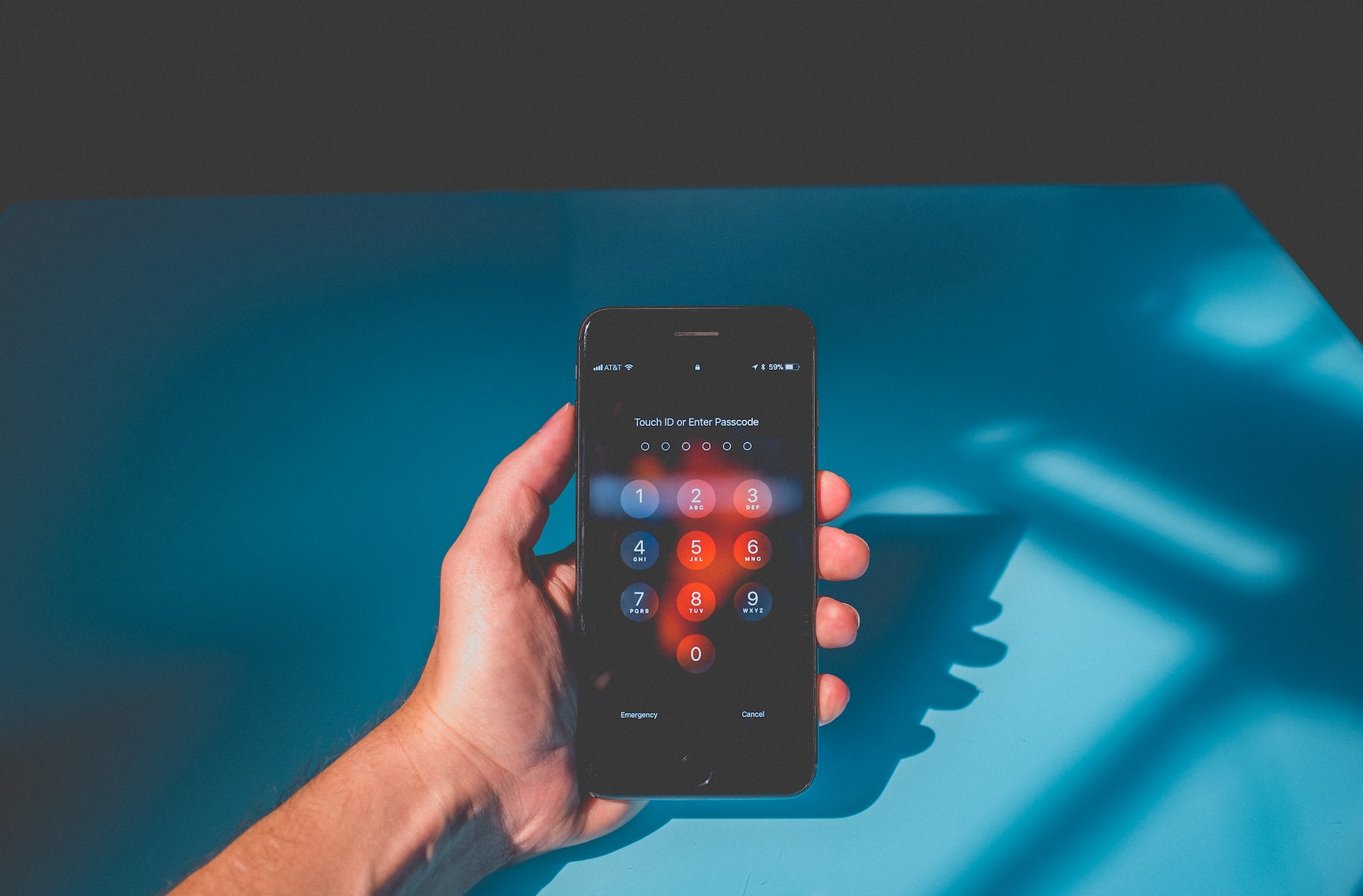

Так, одно из слабых его мест — механизм перенаправления. С его помощью злоумышленники могут управлять маршрутизацией трафика. Разберём, в чем тут дело и как этому можно противодействовать.

Так, одно из слабых его мест — механизм перенаправления. С его помощью злоумышленники могут управлять маршрутизацией трафика. Разберём, в чем тут дело и как этому можно противодействовать.

В теории злоумышленники могут перехватывать трафик и загружать вредоносный код удаленно. Что интересно, это не первая подобная уязвимость. Рассказываем, в чем заключается проблема и что специалисты предлагают делать для защиты.

Подают инициативу под соусом борьбы с запрещенным контентом в социальных сетях и мессенджерах. Правозащитники видят в этом серьезную угрозу конфиденциальности и информационной безопасности. Расскажем, что вообще происходит.

Вопросы, связанные с шифрованием, уже давно Читать полностью »

Финальный релиз Linux kernel 6.3 запланирован на конец апреля. Одно из примечательных нововведений — увеличение максимального размера TCP-пакета в контексте IPv4.

При работе в 100-гигабитных сетях вычислительные системы оперируютЧитать полностью »

Участники ИТ-сообщества уже долгое время спорят, что делать с IPv4 и IPv6. Одни призывают внедрить протокол нового поколения как можно скорее. Другие считают, что решением проблемы нехватки адресов станет NAT. Но в пылу дискуссий на тематических площадках иногда можно встретить справедливый вопрос: куда пропал IPv5?

Протокол IPv5 существует, хотя Читать полностью »

Обсудим причины, а также механизмы, которые позволят разрешить ситуацию с bufferbloat или «излишней сетевой буферизацией» (по крайней мере, в теории).

Что предложит компактная программно-аппаратная платформа на базе Raspberry Pi. Решение передано в open source — на GitHub есть код и другая информация.

Четыре года назад группа разработчиков из французской ИБ-компании Defensive Lab Agency представила набор инструментов PiRanhaLysis. В него вошли три компонента: а) утилита PiPreciousЧитать полностью »

Мы уже рассказали о проекте SCION, авторы которого стремятся переписать интернет-архитектуру с чистого листа с целью сделать её более защищенной и устойчивой. И это далеко не единственная инициатива подобного масштаба — не так давно международная группа инженеров предложила объединить микроволновые каналы связи с оптоволоконной инфраструктурой, чтобы сократить задержки передачи данных.

Однако не все убеждены в состоятельности новой концепции.

Международная команда инженеров разработала новый протокол — Tachyon. В статье поговорим о его возможностях, преимуществах и альтернативных решениях.

Tachyon ставит перед собой следующую цель — децентрализовать стек TCP/IP и повысить защищенность данных. Так, транспортный компонент Читать полностью »

Есть регионы, где на загрузку одного фильма уходит несколько часов. Такую картину можно пронаблюдать даже в развитых странах. Обсудим причины сложившейся ситуации и шаги, которые предпринимают регулирующие структуры.

Почти 3 млрд человек не имеетЧитать полностью »