В этой статье-обзоре продолжаем тему об искусстве шифрования и всевозможных шпионских изобретениях. Вмонтированные в брелоки видео-фото камеры и аудиорегистраторы, ручки с камерами, пепельницы с диктофонами — чего только не придумывали. Настал черед и таким безобидным вещам, как детские игрушки. На первый взгляд игрушечная пишущая машинка от Barbie: вся такая розовая, по девчачьи милая, кукольная. Но если копнуть глубже, перед нами настоящая электронная криптомашина.

Рубрика «Блог компании ua-hosting.company» - 50

Курс MIT «Безопасность компьютерных систем». Лекция 6: «Возможности», часть 2

2018-08-06 в 17:00, admin, рубрики: Capsicum, Анализ и проектирование систем, Блог компании ua-hosting.company, Возможности приложений, информационная безопасность, проблема предоставления полномочий, ПрограммированиеМассачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год

Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу безопасность, и методы обеспечения безопасности на основе последних научных работ. Темы включают в себя безопасность операционной системы (ОС), возможности, управление потоками информации, языковую безопасность, сетевые протоколы, аппаратную защиту и безопасность в веб-приложениях.

Лекция 1: «Вступление: модели угроз» Часть 1 / Часть 2 / Часть 3

Лекция 2: «Контроль хакерских атак» Часть 1 / Часть 2 / Часть 3

Лекция 3: «Переполнение буфера: эксплойты и защита» Часть 1 / Часть 2 / Часть 3

Лекция 4: «Разделение привилегий» Часть 1 / Часть 2 / Часть 3

Лекция 5: «Откуда берутся ошибки систем безопасности» Часть 1 / Часть 2

Лекция 6: «Возможности» Часть 1 / Часть 2 / Часть 3Читать полностью »

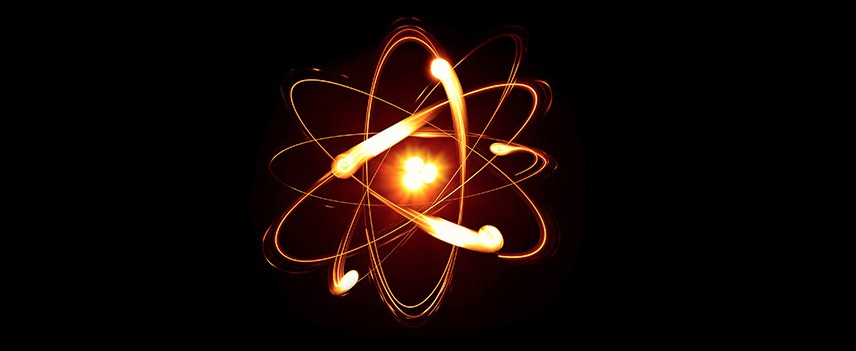

Лазерная абляция, теллуритовое стекло и допант Er2O3

2018-08-06 в 8:00, admin, рубрики: абляция, Блог компании ua-hosting.company, волноводы, допант, лазеры, миниатюризация, Научно-популярное, передача данных, Сетевые технологии, физика, химия

В любой системе, какой бы сложной она не была, из скольких рабочих элементов бы не состояла, практически всегда можно выделить одну фундаментально важную деталь. Так и в современных коммуникационных системах основой основ часто выступают оптические волокна, позволяющие передавать данные на большие расстояния и с большой скоростью. И все бы ничего, если бы не слоган некоторых ученых — «мир в наперстке». Нет ничего плохого в желании минимизировать размер того или иного устройства, однако мини вариант не должен уступать оригиналу в производительности, а может и превосходить его.

Для передачи сигналов внутри устройства необходимо предельное количество оптоволокна. Нельзя просто обрезать его и все будет работать так же хорошо. Именно по сей причине ученые начали изучать альтернативные методы и материалы для передачи сигналов, которые позволили бы уменьшить различные устройства в размере. Плоские волноводные усилители на базе необычного стекла стали одним из открытий в подобных исследованиях. Однако любая технология должна пройти долгий этап совершенствования. Сегодня мы познакомимся с исследованиями абляции фемтосекундным лазером поверхности теллуритового стекла с примесью из Er2O3. Какими особенностями обладают «участники» опытов и каких результатов добились ученые? Ответы будем искать в докладе исследователей. Поехали.Читать полностью »

Курс MIT «Безопасность компьютерных систем». Лекция 6: «Возможности», часть 1

2018-08-05 в 22:19, admin, рубрики: Capsicum, Анализ и проектирование систем, Блог компании ua-hosting.company, Возможности приложений, информационная безопасность, проблема предоставления полномочий, ПрограммированиеМассачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год

Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу безопасность, и методы обеспечения безопасности на основе последних научных работ. Темы включают в себя безопасность операционной системы (ОС), возможности, управление потоками информации, языковую безопасность, сетевые протоколы, аппаратную защиту и безопасность в веб-приложениях.

Лекция 1: «Вступление: модели угроз» Часть 1 / Часть 2 / Часть 3

Лекция 2: «Контроль хакерских атак» Часть 1 / Часть 2 / Часть 3

Лекция 3: «Переполнение буфера: эксплойты и защита» Часть 1 / Часть 2 / Часть 3

Лекция 4: «Разделение привилегий» Часть 1 / Часть 2 / Часть 3

Лекция 5: «Откуда берутся ошибки систем безопасности» Часть 1 / Часть 2

Лекция 6: «Возможности» Часть 1 / Часть 2 / Часть 3Читать полностью »

The Intel Core i7-8086K (часть 4)

2018-08-03 в 9:06, admin, рубрики: intel, intel core i7-8086k, Блог компании ua-hosting.company, Компьютерное железоЧасть 1 >> Часть 2 >> Часть 3 >> Часть 4

Производительность при Overclocking: тесты CPU

Мы продемонстрировали наши результаты оверклокинга, где нам удалось добиться стабильной работы процессора на частоте в 5,1 ГГц при значительном увеличении напряжения. Однако работа на частоте 5.1 ГГц подняла рабочую температуру опасно высоко, поэтому для нашего тестирования мы вернулись назад до 5,0 ГГц и снова выполнили ряд тестов на этой увеличенной скорости. Мы также провели некоторые тесты на стандартной частоте, но с увеличенными частотами DRAM. Мы запустили DRAM в нашей системе ASRock на DDR4-3466, слегка разогнанной за пределы, указанные на ее наклейке: DDR4-3200.

The Intel Core i7-8086K (часть 3)

2018-08-02 в 8:10, admin, рубрики: intel, intel core i7-8086k, Блог компании ua-hosting.company, Компьютерное железоЧасть 1 >> Часть 2 >> Часть 3 >> Часть 4

GPU Test

Civilization 6

Итак, первая игра в наших процессорных гейм-тестах — Civilization 6. Изначально запущенная Sid Meier и его командой, Civ серия пошаговых стратегий стала культовой классикой. Было принесено много извинений за бессонные ночи игроков, которые не могли заставить Ганди начать войну из-за переполнения целых чисел. По правде говоря, я никогда не играл первую версию, но зато играл в каждую часть со второй по шестую, в том числе четвертую, озвученный покойным Леонардом Нимоем. Это игра, в которую легко играть, но трудно играть хорошо.

Читать полностью »

Атомная память: 8-битный алфавит и 192-битная мелодия из игры Mario

2018-08-01 в 8:00, admin, рубрики: атомная память, атомы, Блог компании ua-hosting.company, водород, исследования, кремний, Накопители, нанотехнологии, Научно-популярное, физика

С точки зрения науки наш прекрасный мир, окружающий нас, это нескончаемый поток данных. Каждый твит, каждый комментарий под видео на YouTube, переписка с родными посредством мессенджеров, кино, игры, цифровые книги и т.д. и т.п. Все это формирует так называемое информационное поле Земли. Концентрация данных в нем с каждым годом растет. Так к 2025 году общий объем данных в мире составит 163 зеттабайта (по данным forbes). Для примера, у меня есть внешний накопитель объемом 1 Тб, что по современным меркам не так и много. 163 зеттабайта это эквивалентно 163 миллиардам моих HDD. Площадь такого скопища носителей составила бы примерно 1,47 Тм2 (1 Тм = 1012 м), не говоря уже про массу в 26 080 000 тонн.

Это все забавные цифры, но проблема хранения большого объема данных существует, и ее пытаются решить многие ученые в мире. Сегодняшние наши герои смогли усовершенствовать собственное изобретение, использующее технологию атомной памяти. Как они это реализовали и как скоро подобная технология станет общедоступной мы узнаем из их доклада. Поехали.Читать полностью »

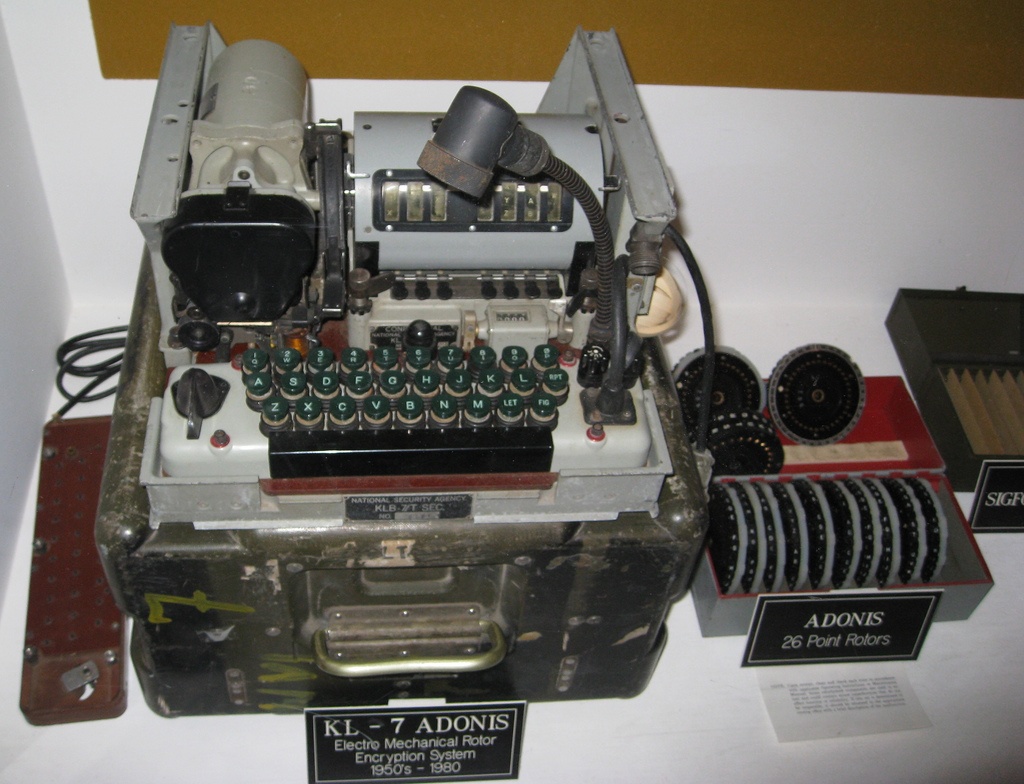

В поиске преемника KL-7: RACE и AROFLEX

2018-07-30 в 15:25, admin, рубрики: Aroflex, RACE, Блог компании ua-hosting.company, криптография, криптомашинаПродвинутая версия немецкой шифровальной машины Enigma KL-7 была разработана Агентством национальной безопасности (NSA) в США. Она была введена в эксплуатацию в 1952 году и в течение многих лет служила основной шифровальной машиной США и НАТО. Устройство в зависимости от уровня секретности ключей носило кодовые имена ADONIS (высокий уровень) и POLLUX (низкий уровень). KL-7 оставалась в строю до 1970 годов, позднее некоторые страны эксплуатировали машину KL-7 в качестве резервного устройства. 30 июня 1983 года канадским военно-морским флотом было отправлено последнее сообщение с KL-7. Шифровальная машина была заменена рядом электронных машин, среди них RACE и AROFLEX.

KL-7

Читать полностью »

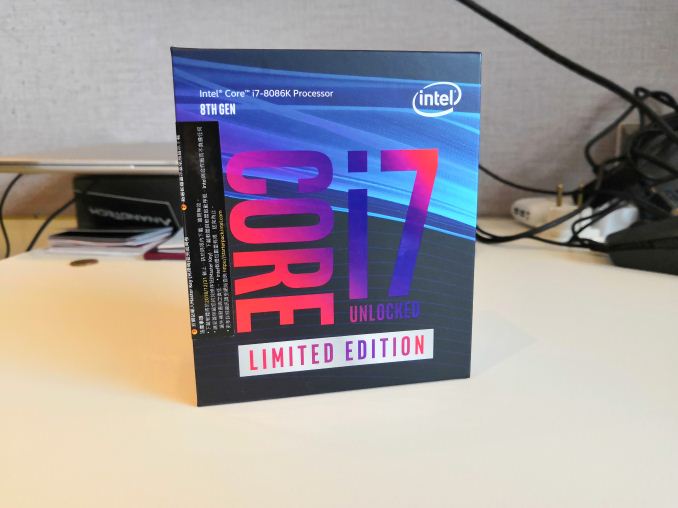

The Intel Core i7-8086K (часть 1)

2018-07-30 в 10:27, admin, рубрики: intel, intel core i7-8086k, Блог компании ua-hosting.company, Компьютерное железоThe Intel Core i7-8086K: обзор

Intel объявила о выпуске нового процессора, и мы в свою очередь обратились в компанию с просьбой предоставить нам один образец для тестирования. Получив в ответ — «никаких образцов для прессы», мы просто купили процессор самостоятельно. В честь 40-летнего юбилея микроархитектуры x86 и процессора 8086 Intel выпустила Core i7-8086K на базе Coffee Lake с турбо частотой до 5,0 ГГц. Intel выпустила лимитированную партию из 50 000 процессоров, 8086 из которых участвуют в региональных лотереях и бесплатно раздаются победителям. Так выглядит «дерзкий» маркетинговый ход от Intel в продвижении своей главной линейки продуктов. Как и у большинства процессоров, весь секрет кроется в биннинге, и это действительно самый производительный мейнстрим процессор, когда-либо выпущенный Intel. Однако 8086K, возможно, не настолько хорош, как кажется.

Курс MIT «Безопасность компьютерных систем». Лекция 5: «Откуда берутся ошибки систем безопасности», часть 2

2018-07-29 в 17:45, admin, рубрики: 1password, Cloud To Butt Plus, Confused Deputy, cross-site request forgery, fuzzing, lastpass, Mask Me, reverse engineering, SIGINT, Stuxnet, Анализ и проектирование систем, Блог компании ua-hosting.company, информационная безопасность, менеджеры хранения паролей, модель безопасности, модель угроз, Ошибки системы безопасности, ПрограммированиеМассачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год

Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу безопасность, и методы обеспечения безопасности на основе последних научных работ. Темы включают в себя безопасность операционной системы (ОС), возможности, управление потоками информации, языковую безопасность, сетевые протоколы, аппаратную защиту и безопасность в веб-приложениях.

Лекция 1: «Вступление: модели угроз» Часть 1 / Часть 2 / Часть 3

Лекция 2: «Контроль хакерских атак» Часть 1 / Часть 2 / Часть 3

Лекция 3: «Переполнение буфера: эксплойты и защита» Часть 1 / Часть 2 / Часть 3

Лекция 4: «Разделение привилегий» Часть 1 / Часть 2 / Часть 3

Лекция 5: «Откуда берутся ошибки систем безопасности» Часть 1 / Часть 2Читать полностью »