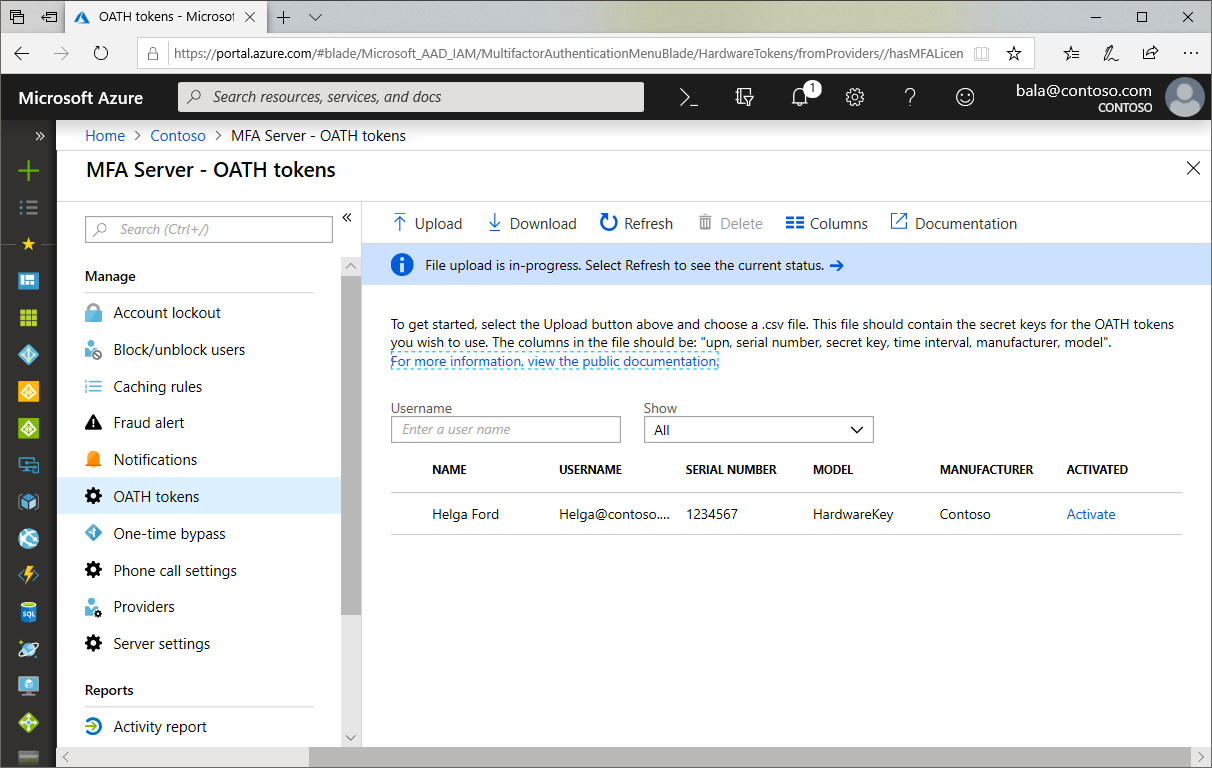

About three months ago Microsoft has announced the availability of OATH TOTP hardware tokens in Azure MFA. The feature is still in “public preview”, but we see many of our customers using the feature in production already now. As we are testing this for the last couple of months in our lab environment and, in many cases, we are also assisting our customers with the activation of the feature, we have some observations that we believe are worth sharing.

Рубрика «Блог компании Token2.com»

Yet another review of OATH hardware tokens feature in Azure Cloud MFA

2019-01-31 в 16:45, admin, рубрики: azure, azure mfa, Microsoft Azure, office 365, totp, Блог компании Token2.com, информационная безопасность, Разработка для Office 365Programmable TOTP tokens in a key fob form-factor

2019-01-22 в 9:11, admin, рубрики: oath totp, strong security, totp, totp hardware tokens, Блог компании Token2.com, информационная безопасность TOTP tokens are small, easy-to-use devices that generate one-time passcodes. These tamper-evident devices can be used wherever strong authentication is required.

TOTP tokens are small, easy-to-use devices that generate one-time passcodes. These tamper-evident devices can be used wherever strong authentication is required.

TOKEN2 is selling programmable hardware tokens in credit card format for already a few years now. Token2 miniOTP cards are marketed as a hardware alternative to Google Authenticator or other OATH-compliant software tokens. Having the same functionality extended to tokens in classic keyfob/dongle format was one of the features our customers asked for.

We are hereby announcing our new product, TOKEN2 C300 TOTP hardware token, which is possible to be reseeded for an unlimited number of times via NFC using a special «burner» app.

Читать полностью »

Google тестирует «беспарольный» вход

2015-12-23 в 12:31, admin, рубрики: account security, Google, passwordless, Блог компании Token2.com, информационная безопасность Один из пользователей получил приглашение протестировать новый метод аутентификации и сообщил об этом в одной из групп на Reddit.

Рохит Пол (Rohit Paul) был приглашен поучаствовать в тестировании нового метода. Сейчас для него, чтобы войти в свою учетную запись на Google достаточно просто ввести свой логин и подтвердить вход на своем телефоне.

Рохит любезно поделился скриншотами: процесс беспарольного входа выглядит так:

Читать полностью »

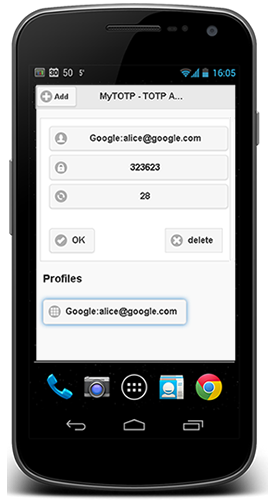

MyTOTP — полностью своя* двухфакторная авторизация по rfc6238

2015-02-06 в 12:25, admin, рубрики: cordova/phonegap, google authenticator, totp, two-factor authentication, two-step verification, Блог компании Token2.com, информационная безопасность, Разработка под android, разработка под iOS, метки: totp  Итак, вы решили внедрить двухфакторную авторизацию для своего проекта, и решили не следовать примеру Яндекса и изобретать свой новый стандарт, а воспользоваться существующим, а именно TOTP по rfc6238

Итак, вы решили внедрить двухфакторную авторизацию для своего проекта, и решили не следовать примеру Яндекса и изобретать свой новый стандарт, а воспользоваться существующим, а именно TOTP по rfc6238

Алгоритмы генерации и валидации одноразовых кодов достаточно подробно описаны как в самом RFC, так и многочисленных имплементациях для всех языков и платформ.

Примеры реализации есть как для серверной части, так и для клиентской (в случае если для TOTP используется не аппаратный ключ, а мобильное приложение). К сожалению, очень часто в команде может не оказаться ресурсов для создания своего мобильного приложения для генерации одноразовых паролей (имею ввиду как отсутствие мобильных разработчиков чтобы сделать самим или финансов для outsource).

В этом случае наиболее распространенным выходом из положения является использование «чужого» приложения (например того же Google Authenticator-а), но в этом случае решение будет не полностью свое (вот на что намекает звездочка в заголовке).

А хотите двухфакторную авторизацию полностью свою и за минимум вложений? Тогда вам под кат

Читать полностью »

Двухфакторная аутентификация: еще раз о рисках при использовании SMS и голосовых вызовов

2014-07-22 в 10:10, admin, рубрики: spoofing, two-step verification, voicemail, Блог компании Token2.com, информационная безопасность Около недели назад журналист Кристофер Мимс (Christopher Mims), опубликовал в статье, посвященной двухфакторной аутентификации, пароль от своей учетной записи в Twitter-е. Это было достаточно смело, если не сказать глупо.

Всего через пару дней Кристофер был вынужден не только сменить пароль, но и поменять номер мобильного телефона. Причина проста, после ввода пароля, Twitter показывает на какой номер телефона высылается одноразовый код (к слову сказать, многие другие сервисы так не делают, скрывая некоторые цифры). Когда Кристофер получил SMS где в поле отправителя значился его же собственный номер, он понял, что поступил глупо. Он поменял номер телефона, опасаясь что злоумышленники могут воспользоваться и «подставить» его – например отправить сообщение от его имени.

Далее в своей статье, он рекомендует пользоваться приложениями для генерации одноразовых паролей, на своем примере иллюстрируя что метод аутентификации по телефону не так уж и безопасен. В этом он совершенно прав, но, на самом деле, риски здесь совершенно другого масштаба – он рисковал не только возможностью имперсонации с помощью номера его мобильного телефона, но и непосредственно взломом учетной записи.

Рассмотрим все риски более подробно.

Читать полностью »

Вход в web-приложение с использованием распознавания лица

2014-07-09 в 12:53, admin, рубрики: openbr, opencv, php, security, two-step verification, Блог компании Token2.com, интерфейсы, информационная безопасность

В первый раз я столкнулся с системой входа в систему, основанной на распознавании лица на ноутбуке от Lenovo. Было забавно, но как ни странно, работало. Проверял при разном уровне освещения, со слегка модифицированной мимикой, с приближением и удалением от камеры. Качество распознавания удивляло, ложных срабатываний не было. Большой ложкой дегтя, конечно, была возможность аутентификации с помощью распечатанной фотографии.

Наша компания предлагает решения для двухфакторной аутентификации, которые уже можно назвать классическими: одноразовые пароли по SMS, аппаратные ключи и мобильные приложения, генерирующие одноразовые пароли на смартфонах пользователей. Параллельно, мы рассматриваем дополнительные методы «второго фактора», в данном конкретном случае в исключительно научных целях — по вполне понятным причинам.

Итак, представленный ниже метод биометрической аутентификации не рекомендуется для промышленной эксплуатации в качестве замены первого фактора (пароля). Риск при использовании метода в качестве второго фактора существенно меньше, но все еще существует — решайте сами. Я просто расскажу, как и с помощью каких инструментов можно организовать аутентификацию для веб приложения с использованием распознавания и валидации изображения человеческого лица. Аппаратная реализация — обычная web-камера.

Читать полностью »