В ходе работы DLP-система ежедневно перехватывает огромные массивы информации – это и письма сотрудников, и информация о действиях пользователей на рабочих станциях, и сведения о хранящихся в сети организации файловых ресурсах, и оповещения о несанкционированном выводе данных за пределы организации. Но полезной эта информация будет только в случае, если в DLP реализован качественный механизм поиска по всему массиву перехваченных коммуникаций. С тех пор, как в 2000 году увидела свет первая версия нашего DLP-решения, мы несколько раз меняли механизм поиска по архиву. Сегодня мы хотим рассказать о том, какие технологии мы использовали, какие видели в них преимущества и недостатки, и почему мы от них в итоге отказывались. Возможно, кому-то наш опыт окажется полезен.

Читать полностью »

Рубрика «Блог компании Solar Security» - 3

«В активном поиске»: как мы выбирали поисковый механизм для DLP-системы

2017-10-26 в 6:45, admin, рубрики: dlp, elastic search, oracle, oracle context, postgresql, solar dozor, sphinx, sphinx search, Блог компании Solar Security, информационная безопасность, поисковые технологииSOC for beginners. Задачи SOC: мониторинг

2017-10-18 в 11:03, admin, рубрики: SaaS / S+S, SoC, solar jsoc, Блог компании Solar Security, информационная безопасность, кибератаки, мониторинг инцидентовМы продолжаем рассказывать о буднях Security Operations Center – о реагировании на массовые кибератаки, любопытных кейсах у заказчиков и правилах корреляции событий, позволяющих нам детектировать атаки на заказчиков и пр.

Сегодня мы хотим открыть новый цикл статей, задача которого – продемонстрировать, с какими задачами и трудностями сталкиваются все начинающие (и не очень) SOCостроители, и главное – поделиться нашим опытом по их решению.

Внедрение IdM. Часть 1: что такое IdM и какая функциональность к нему относится

2017-10-11 в 11:42, admin, рубрики: IdM, Блог компании Solar Security, Внедрение, информационная безопасность, права доступа…Всё началось с отдела маркетинга. Эти милые люди подумали и решили, что нам (специалистам пресейла и сервисов) следует написать некоторое количество статей «на разные интересные темы». Темы они, как водится, придумали сами, исходя из видящихся им «потребностей рынка». (При этом, если взглянуть на них с нашего ракурса, темы были, мягко говоря, «не очень»…)

Нашей команде, отвечающей за развитие системы управления доступом и учётными записями пользователей Solar inRights, пришла в голову идея миссионерства (как бы громко это ни звучало): если уж писать обращение «к граду и миру», то пусть оно будет полезным инструментом для принятия взвешенных решений. Поэтому решено составить целостный цикл материалов, который поможет чётко осознать, какие действия и процедуры сопровождают внедрение IdM-решения.

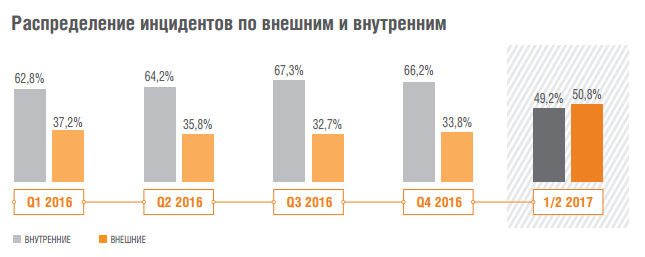

Аналитика Solar JSOC: как атакуют российские компании

2017-10-02 в 8:57, admin, рубрики: jsoc, SaaS / S+S, SoC, аналитика, аутсорсинг иб, Блог компании Solar Security, внешние атаки, внутренние атаки, информационная безопасность, угрозы иб, утечки информацииЦентр мониторинга и реагирования на киберугрозы Solar JSOC опубликовал исследование киберугроз за первое полугодие 2017 г., подготовленное на базе обезличенной статистики по инцидентам ИБ у заказчиков. Полученная аналитика отвечает на вопросы о том, кто, как, в какое время и с использованием каких векторов и каналов атакует крупнейшие российские компании. Отчет предназначен для информирования служб ИТ и информационной безопасности о текущем ландшафте угроз и основных трендах.

В первой половине 2017 года средний поток событий ИБ составлял 6,156 миллиардов в сутки, из них около 950 в сутки – события с подозрением на инцидент (172 477 за полгода). Это примерно на 28% больше, чем в первом полугодии 2016 года. Доля критичных инцидентов составила 17,2%. Таким образом, если в 2016 году критичным был каждый 9-й инцидент, то теперь – уже каждый 6-й. Предполагается, что такая динамика связана с общим повышением интенсивности массовых и целенаправленных атак на организации.

Чеклист: как выбрать модель системы управления правами доступа и не прогадать

2017-09-29 в 12:21, admin, рубрики: IdM, iga, itsm, Блог компании Solar Security, информационная безопасность, права доступаС каждым годом парк информационных систем компаний все больше разрастается, вместе с ним пропорционально усложняются задачи управления, контроля и разграничения прав доступа сотрудников к информационным ресурсам. Наличие на рынке решений, частично перекрывающих функционал друг друга, дает плодотворную почву для новых и новых дебатов. Как должна быть реализована система управления доступом – через интеграцию с ITSM или внедрение отдельного IGA-решения?

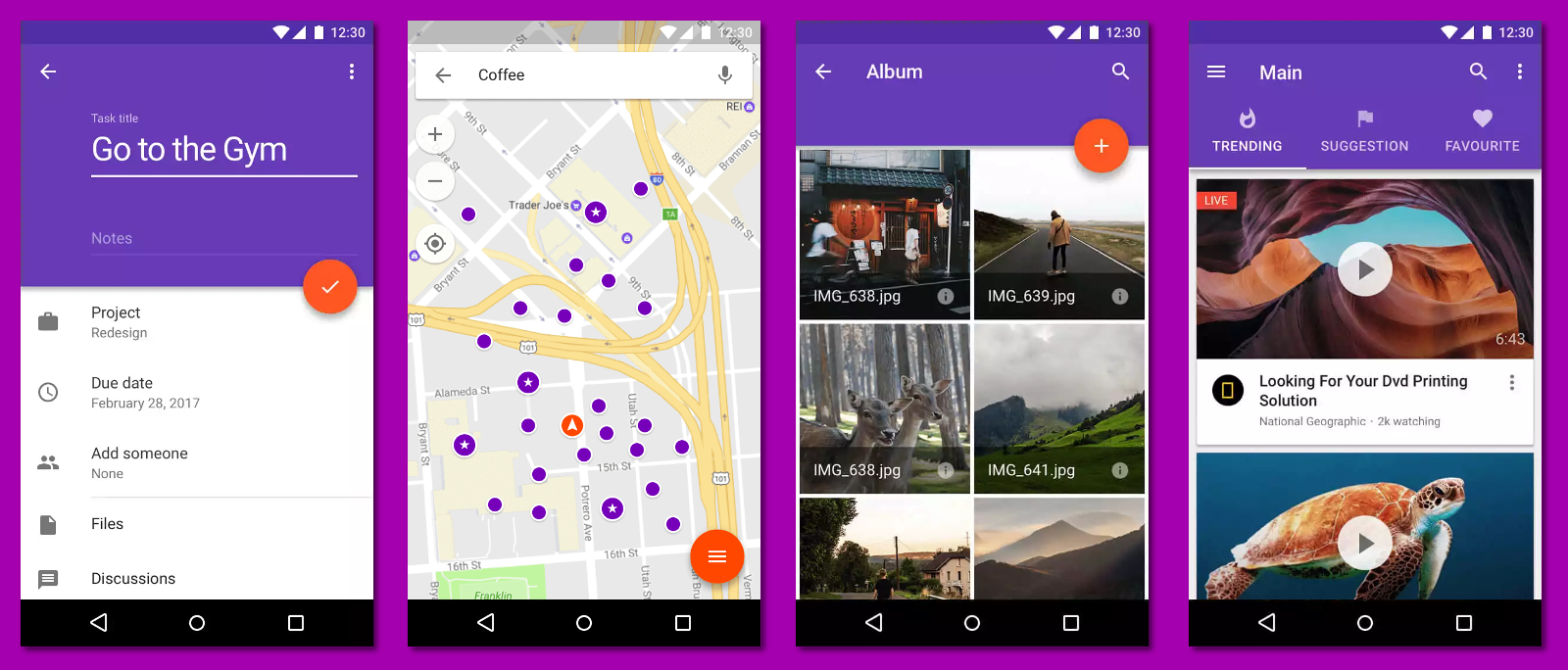

Как работает Android, часть 3

2017-09-26 в 11:07, admin, рубрики: activity, android, android internals, intent, jobscheduler, lifecycle, Блог компании Solar Security, Разработка под androidВ этой статье я расскажу о компонентах, из которых состоят приложения под Android, и об идеях, которые стоят за этой архитектурой.

Как работает Android, часть 2

2017-09-20 в 11:15, admin, рубрики: android, android internals, bytecode, Dalvik, danger, inferno, java, jit, kotlin, linux, plan 9, Блог компании Solar Security, Разработка под androidВ этой статье я расскажу о некоторых идеях, на которых построены высокоуровневые части Android, о нескольких его предшественниках и о базовых механизмах обеспечения безопасности.

DLP и Закон: как правильно оформить внедрение системы для защиты от утечек

2017-08-14 в 9:59, admin, рубрики: dlp, Блог компании Solar Security, защита информации, защита от утечек, информационная безопасность, юридические вопросы, юридические тонкости

Сегодня хотелось бы еще раз поднять такую важную тему, как легитимность внедрения систем для защиты от утечек информации. Прекрасно, когда компания задумывается о сохранности своих информационных активов и внедряет DLP-решение. Но если этому внедрению не сопутствует юридическое оформление, часть функций DLP просто «отваливается». Компания не сможет использовать данные DLP в суде против сотрудника, виновного в разглашении конфиденциальной информации (а может и пострадать от иска самого сотрудника, например). Сегодняшний небольшой материал рассказывает, как этого избежать и где «подстелить солому».

Читать полностью »

Как работает Android, часть 1

2017-08-03 в 11:46, admin, рубрики: android, android internals, binder, linux, Блог компании Solar Security, Разработка под android, метки: android internalsВ этой серии статей я расскажу о внутреннем устройстве Android — о процессе загрузки, о содержимом файловой системы, о Binder и Android Runtime, о том, из чего состоят, как устанавливаются, запускаются, работают и взаимодействуют между собой приложения, об Android Framework, и о том, как в Android обеспечивается безопасность.

Кейсы JSOC

2017-07-25 в 11:59, admin, рубрики: ArcSight, SaaS / S+S, SIEM, SoC, solar jsoc, solar security, аутсорсинг иб, Блог компании Solar Security, информационная безопасность, инциденты безопасности Для меня, как аналитика, самые полезные и интересные доклады и статьи – те, которые освещают практические аспекты информационной безопасности и дают конкретные примеры инцидентов и методов их выявления и расследования. Поэтому сегодняшняя статья посвящена нескольким интересным кейсам, с которыми мы в Solar JSOC сталкивались за последнее время.Читать полностью »

Для меня, как аналитика, самые полезные и интересные доклады и статьи – те, которые освещают практические аспекты информационной безопасности и дают конкретные примеры инцидентов и методов их выявления и расследования. Поэтому сегодняшняя статья посвящена нескольким интересным кейсам, с которыми мы в Solar JSOC сталкивались за последнее время.Читать полностью »