Существует ли возможность взломать компьютер через мышь, клавиатуру или принтер? насколько защищен Android? что должен знать этичный хакер? сложно ли поймать киберпреступника? безопасен ли HTML 5? Можно обо всем об этом гадать — а можно участвовать в Hands-on Lab на форуме Positive Hack Days 2012 и получить ответы на все эти вопросы.Читать полностью »

Рубрика «Блог компании Positive Technologies» - 41

Мастер-классы PHDays 2012: от защиты сетей Wi-Fi до безопасности SAP и Web 2.0

2012-05-21 в 7:03, admin, рубрики: PHDays, безопасность веб-приложений, Блог компании Positive Technologies, информационная безопасность, метки: phdays, безопасность веб-приложений, информационная безопасностьПодробные правила конкурса Hack2Own на PHDays 2012

2012-05-18 в 8:32, admin, рубрики: hack2own, PHDays, Pwn2Own, Блог компании Positive Technologies, метки: hack2own, phdays, Pwn2OwnВсе меньше времени остается до Positive Hack Days 2012, в разгаре онлайн-конкурсы, в которых разыгрываются инвайты. Однако на самой площадке форума в техноцентре Digital October тоже будет происходить много всего интересного. Одним из гвоздей конкурсной программы станет легендарный конкурс Hack2Own.

В 2011 году, продемонстрировав уязвимость нулевого дня (CVE-2011-0222) в последней на тот момент версии интернет-браузера Safari для Windows, призерами соревнования Hack2Own стали Никита Тараканов и Александр Бажанюк — представители компании CISSRT, которые и получили главный приз — ноутбук и 50 тыс. руб. В этом году бюджет конкурса значительно увеличен и составит более 20 000 $. Победителям будет чем заполнить новенькие кейсы :)

Конкурс делится на три категории: эксплуатация уязвимостей браузера, эксплуатация уязвимостей мобильных устройств и эксплуатация уязвимостей уровня ядра. Под катом подробные правила участия в соревновании.Читать полностью »

Хакспейс своими руками

2012-05-15 в 11:27, admin, рубрики: hackspace, PHDays, phdays everywhere, Блог компании Positive Technologies, метки: hackspace, phdays, phdays everywhere  Интересуетесь информационной безопасностью?.. Хотите знать больше о киберпреступности, защите от DDoS, о безопасности критически важных приложений, о SCADA и ERP-системах?.. В вашем городе в ближайшее время не будет интересных конференций, а приехать на Positive Hack Days 2012 по какой-то причине не получается?..

Интересуетесь информационной безопасностью?.. Хотите знать больше о киберпреступности, защите от DDoS, о безопасности критически важных приложений, о SCADA и ERP-системах?.. В вашем городе в ближайшее время не будет интересных конференций, а приехать на Positive Hack Days 2012 по какой-то причине не получается?..

Не отчаивайтесь! Прежде всего, в вашем городе наверняка есть место, где собираются хакеры. Вполне вероятно, что именно там будет организована видеоконференция, чтобы все желающие смогли на расстоянии принять участие в форуме, пообщаться с себе подобными и лишний раз напрячь извилины, сражаясь с другими хакерами. Список подобных локаций в разных городах представлен на официальном сайте PHDays 2012.

К нам уже присоединились Владивосток, Екатеринбург, Калининград, Киев, Самара, Таганрог, Хабаровск, а также столица Туниса город Тунис и индийский город Коллам. Для тех, кто во время PHDays будет находиться в Москве, круглосуточно будут открыты двери площадки Neuron Hackspace.

Если вы не нашли своего города в списке — добро пожаловать под кат!Читать полностью »

SELinux на практике: DVWA-тест

2012-05-12 в 10:28, admin, рубрики: CentOS, redhat, selinux, Блог компании Positive Technologies, Веб-разработка, информационная безопасность, метки: CentOS, redhat, selinux  После публикации предыдущей статьи про SELinux поступило много предложений «на практике доказать полезность» этой подсистемы безопасности. Мы решили произвести тестирование. Для этого мы создали три уязвимых стенда с типовыми конфигурациями (Damn Vulnerable Web Application на CentOS 5.8). Отличия между ними были лишь в настройках SELinux: на первой виртуальной машине он был отключен, на двух других были применены политики «из коробки» — targeted и strict.

После публикации предыдущей статьи про SELinux поступило много предложений «на практике доказать полезность» этой подсистемы безопасности. Мы решили произвести тестирование. Для этого мы создали три уязвимых стенда с типовыми конфигурациями (Damn Vulnerable Web Application на CentOS 5.8). Отличия между ними были лишь в настройках SELinux: на первой виртуальной машине он был отключен, на двух других были применены политики «из коробки» — targeted и strict.

В таком составе стенд виртуальных машин подвергся тестированию на проникновение. Взглянем на результаты?

Если ты смелый, ловкий, умелый

2012-05-05 в 14:52, admin, рубрики: hack2own, online hackquest, PHDays, positive technologies, Блог компании Positive Technologies, конкурсы, метки: hack2own, online hackquest, phdays, positive technologies, конкурсы  Сколько задач нужно решить, чтобы получить приглашение на форум, где со всего мира соберется элита информационной безопасности? Равняется ли число успешных атак на веб-приложения — количеству выпитых рюмок текилы? Как сразиться с хакерами по всей планете, не вставая с дивана?

Сколько задач нужно решить, чтобы получить приглашение на форум, где со всего мира соберется элита информационной безопасности? Равняется ли число успешных атак на веб-приложения — количеству выпитых рюмок текилы? Как сразиться с хакерами по всей планете, не вставая с дивана?

Под катом рассказ о конкурсной программе форума по информационной безопасности Positive Hack Days 2012.Читать полностью »

Кина не будет

2012-05-05 в 12:20, admin, рубрики: PHDays, Блог компании Positive Technologies, метки: phdays  Одним из самых зрелищных соревнований прошлогоднего форума Positive Hack Days 2011 был конкурс «Медвежатник», в ходе которого любой желающий мог пройти обучение и попробовать свои силы во взломе различных замков. Победители, как водится, получили памятные подарки и всеобщее признание, ну а весь необходимый инструментарий мы доставали из собственных домашних коллекций.

Одним из самых зрелищных соревнований прошлогоднего форума Positive Hack Days 2011 был конкурс «Медвежатник», в ходе которого любой желающий мог пройти обучение и попробовать свои силы во взломе различных замков. Победители, как водится, получили памятные подарки и всеобщее признание, ну а весь необходимый инструментарий мы доставали из собственных домашних коллекций.

В прошлом году все прошло на ура, а призерами конкурса стали Глеб Шипилев, Виталий Глинский и Кирилл Тюрин. При составлении конкурсной программы Positive Hack Days 2012 не было и тени сомнений, какое соревнование станет одним из хитов. Но не тут-то было: законодательство Российской Федерации внесло свои коррективы… Подробности под катом.Читать полностью »

Автор «Джона Потрошителя» выступит на PHDays 2012

2012-04-23 в 11:27, admin, рубрики: john the ripper, owl, PHDays, solar designer, Блог компании Positive Technologies, метки: john the ripper, owl, phdays, solar designer  В 1996 году Александр Песляк (Solar Designer) создал программу John the Ripper. Эта кроссплатформенная утилита для анализа стойкости паролей вошла в топ-10самого популярного софта в сфере ИБ, а сайт программы посетили 15 млн. человек.

В 1996 году Александр Песляк (Solar Designer) создал программу John the Ripper. Эта кроссплатформенная утилита для анализа стойкости паролей вошла в топ-10самого популярного софта в сфере ИБ, а сайт программы посетили 15 млн. человек.

Кроме того, Александр является отцом проекта Openwall и ведущим разработчиком Openwall GNU/Linux (Owl) – операционной системы с большой степенью защищенности. В 2010 совместно с командой разработчиков дистрибутива Owl предсказал критическую уязвимость в системной библиотеке GNU C Library (и разработал исправление) задолго до того, как о ней узнала общественность.Читать полностью »

Популярное сетевое оборудование и статистика уязвимостей

2012-04-20 в 11:41, admin, рубрики: positive research, Блог компании Positive Technologies, информационная безопасность, отказ в обслуживании, метки: positive research, отказ в обслуживанииПриветствую!

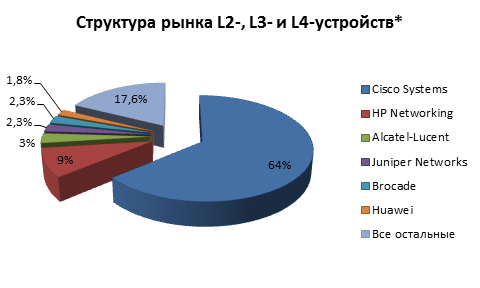

По данным аналитических агентств производителем наиболее популярного оборудования коммутации и маршрутизации для средних и крупных предприятий является Cisco Systems (около 64% мирового рынка). На втором месте HP Networking (приблизительно 9%). Далее следуют Alcatel-Lucent (3%), Juniper Networks и Brocade (по 2,3%), Huawei (1,8%) и прочие производители, которые менее заметны на фоне гигантов, но сообща занимают, тем не менее, около 17,6% рынка.

В России ситуация особая. Кроме продукции названных выше производителей у нас достаточно распространены коммутаторы Nortel и Allied Telesis. Кроме того, часто встречаются устройства производителей D-Link и NetGear, предлагающих оборудование для малых и средних предприятий. Brocade на отечественных просторах пока что редкая птица.Читать полностью »

Введение в SELinux: модификация политики targeted для сторонних веб-приложений

2012-04-19 в 13:15, admin, рубрики: CentOS, django, Fedora, httpd, mod_wsgi, redhat, selinux, Блог компании Positive Technologies, Веб-разработка, информационная безопасность, метки: CentOS, Django, Fedora, httpd, mod_wsgi, redhat, selinux  Привет, коллеги!

Привет, коллеги!

Многие из нас занимаются настройкой рабочих серверов для веб-проектов. Я не буду рассказывать о том, как настроить Apache или Nginx: вы знаете об этом больше меня. Но один важный аспект создания frontend-серверов остается неосвещенным: это настройки подсистем безопасности. «Отключите SELinux», — вот стандартная рекомендация большинства любительских руководств. Мне кажется, что это поспешное решение, ибо процесс настройки подсистем безопасности в режиме «мягкой» политики чаще всего весьма тривиален.

Сегодня я расскажу вам о некоторых методах настройки подсистемы безопасности SELinux, применяемой в семействе операционных систем Red Hat (CentOS). В качестве примера мы настроим связку для веб-сервера Apache + mod_wsgi + Django + ZEO на CentOS версии 5.8.