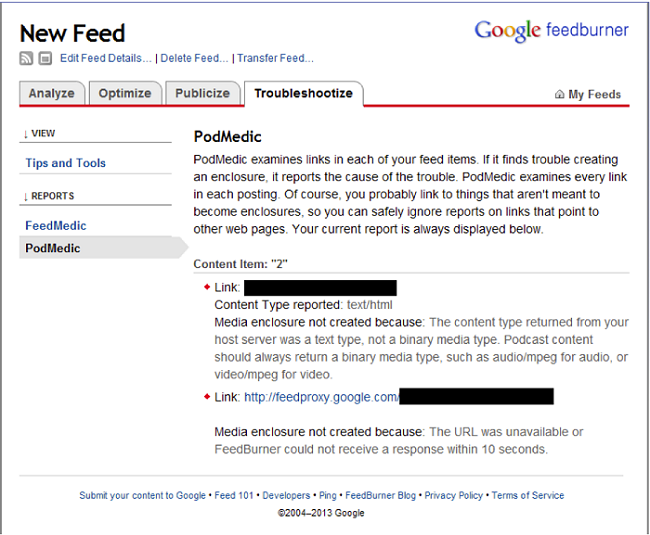

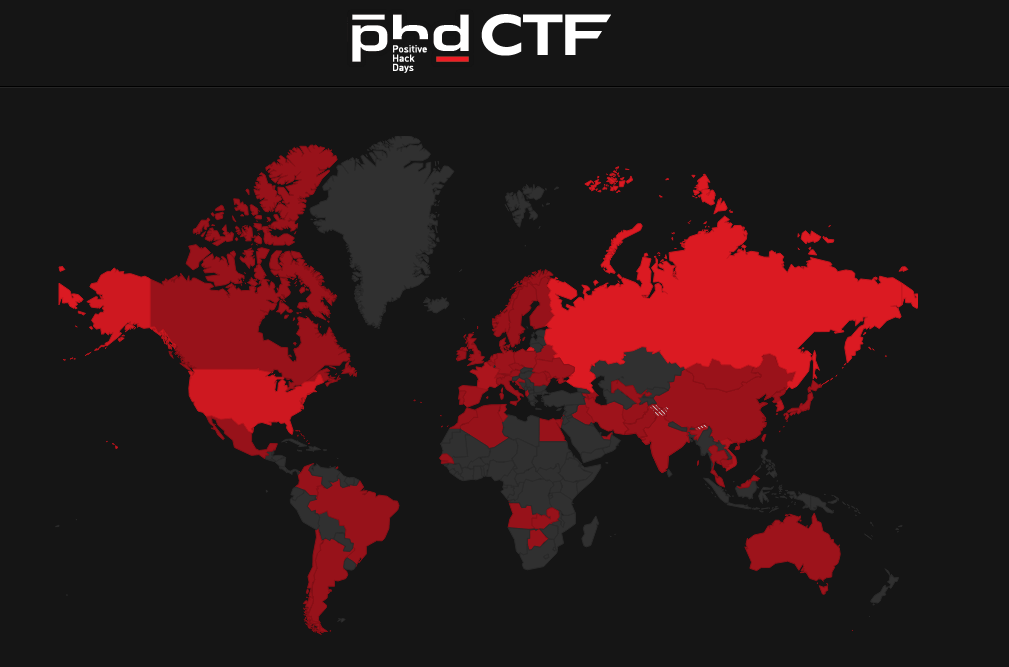

Громкие разоблачения и скандалы, связанные со взломом электронной почты влиятельных пользователей, всегда сопровождаются спорами о подлинности попавшей в сеть переписки. До сих пор считалось, что корректная подпись DKIM однозначно указывает на автора корреспонденции. Но стоит ли на сто процентов доверять этому механизму аутентификации? Об уязвимостях в сервисах Google, Яндекс и Mail.Ru, о небезопасности телевизоров и недостатках устройств на базе ARM расскажут 21 и 22 мая в Москве, на международном форуме по практической безопасности Positive Hack Days IV.Читать полностью »