В конце декабря специалисты по безопасности из Google Security Team обнаружили ряд критических уязвимостей в реализации протокола NTP, который используется во многих промышленных системах управления для синхронизации времени на серверах.

Уязвимости, которым подвержены все NTP-сервера до версии 4.2.8, включают несколько вариантов переполнения буфера и позволяют атакующему удалённо выполнять произвольный код на сервере. Как отмечают исследователи, эксплойты для данных уязвимостей уже существуют в публичном доступе.

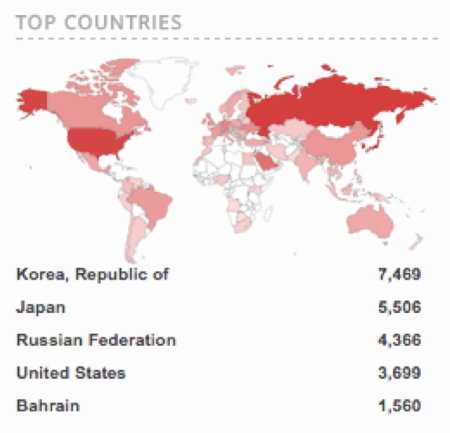

По данным Positive Technologies, использование открытых источников позволяет легко выявить более 30 000 серверов в интернет, до сих пор подверженных данной уязвимости. Причем 4300 из них расположенны в российском сегменте сети Интернет.