Многие специалисты полагают, что концепция Диффи до сих пор является самым большим шагом вперед за всю историю криптографии. В 1976 году Уитфилд Диффи и его соавтор, стэнфордский профессор Мартин Хеллман, опубликовали научную работу «New Directions in Cryptography». В исследовании был представлен алгоритм обмена ключами, который и сегодня широко используется в криптографических приложениях.Читать полностью »

Рубрика «Блог компании Positive Technologies» - 27

Как Уитфилд Диффи помог Бобу и Алисе обмануть Еву

2015-04-02 в 13:32, admin, рубрики: PHDays, Блог компании Positive Technologies, диффи-хеллмана, информационная безопасность, криптография, Уитфилд ДиффиПочему я не испытываю неприязни к Git: скрытая целостность

2015-03-16 в 13:58, admin, рубрики: Git, VCS, Блог компании Positive Technologies, Программирование, разработка, системы контроля версий

Предлагаю вашему вниманию перевод небольшой статьи из блога Armin Ronacher — автора Flask, Jinja2 и много чего еще. На этот раз он поделится своими мыслями о Git — распределенной системе управления версиями файлов.

Git для меня интересная тема. Впервые я попробовал использовать Git, когда там не было вообще никакой системы команд, а Cogito считался многообещающим проектом. Не могу сказать, что мне это понравилось, в то время я в основном пользовался SVN, и он полностью решал все мои задачи. Вскоре я познакомился с Mercurial, и это была любовь с первого взгляда, положившая начало долгому и позитивному опыту использования этой VCS (version control system), которая получила в моем лице преданного сторонника. Только в 2008 году я перешел на Git, и мне потребовалось несколько попыток, прежде чем я понял, что пора переносить на него мои репозитории.Читать полностью »

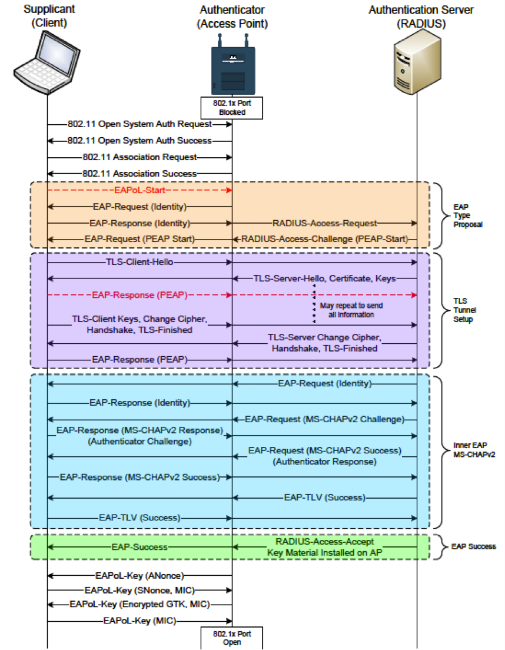

Как взламывают корпоративный Wi-Fi: новые возможности

2015-03-03 в 12:52, admin, рубрики: kali linux, radius, WPA2-Enterprise, Блог компании Positive Technologies, взлом wi-fi, информационная безопасность, мобильная безопасность, Сетевые технологии, метки: Kali Linux, RADIUS, WPA2-Enterprise, взлом wi-fi, мобильная безопасностьСтатей о взломе Wi-Fi в Интернете достаточно много, но большинство из них касаются режима работы WEP/WPA(2)-Personal, в котором необходимо перехватить процедуру «рукопожатия» клиента и Wi-Fi-точки. Во многих корпоративных Wi-Fi-сетях используется режим безопасности WPA2-Enterprise, с аутентификацией по логину и паролю — как наименее затратный способ. При этом аутентификация осуществляется с помощью RADIUS-сервера.

ОС клиента устанавливает соединение с RADIUS-сервером, используя шифрование при помощи TLS, а проверка подлинности в основном происходит при помощи протокола MS-CHAPv2.Читать полностью »

Компанию Lenovo атаковали в отместку за шпионскую программу Superfish

2015-02-26 в 14:24, admin, рубрики: Lenovo, superfish, Блог компании Positive Technologies, взлом, информационная безопасность, кибератаки, шпионский софт, метки: lenovo

В полночь на главной странице Lenovo.com появилось слайд-шоу с изображением подростков, явно не предназначенное для рекламы ноутбуков и смартфонов компании. При открытии страницы начинала играть песня «Breaking Free» из кинофильма «Классный мюзикл» (High School Musical). В 7 утра (мск) на сайте висела заглушка, а восстановили его работу только через несколько часов. Читать полностью »

Новое в программе PHDays: защита суперкомпьютеров, безопасность iOS-приложений и продажа эксплойтов

2015-02-25 в 7:38, admin, рубрики: PHDays V, positive hack days, Блог компании Positive Technologies, информационная безопасностьНе так давно прошла первая волна Call For Papers форума по информационной безопасности PHDays V. Представляем вашему вниманию новую порцию выступлений, которые прозвучат 26—27 мая в Москве (на Хабрахабре можно почитать первый и второй анонсы). Докладчики расскажут, как повысить безопасность iOS-приложения, чем суперкомпьютер привлекает хакеров и как его защитить, а также поведают о взаимоотношениях продавцов и покупателей эксплойтов уязвимостей нулевого дня.Читать полностью »

PHDays V: шифрование будущего, M&A в «Яндексе», химическая атака и отец киберпанка

2015-02-17 в 8:45, admin, рубрики: PHDays V, positive hack days, Блог компании Positive Technologies, информационная безопасность, ит-инфраструктура, разработка, Сетевые технологии, метки: PHDays V, Positive Hack DaysВ начале декабря стартовал прием заявок от желающих выступить на Positive Hack Days V, позднее мы анонсировали первую группу докладчиков, среди которых создатель Shodan Джон Мэтерли, кибердетектив Джон Бамбенек и профессиональный социнженер Крис Хаднаги.

Первый этап Call for Papers завершился в конце января, и сегодня мы представляем новую порцию докладов, которые вошли в техническую, практическую и бизнес- программу грядущего PHDays. Гости форума узнают, как превратить обычную корпоративную IТ-систему в неприступную цифровую крепость, какими будут стандарты шифрования будущего, как злоумышленники эксплуатируют уязвимости физических процессов.Читать полностью »

Делаем свободное ПО безопасней: баги и фиксы InstantCMS

2015-02-16 в 9:36, admin, рубрики: cms с удобной админкой, open source, анализ кода, безопасность свободного ПО, Блог компании Positive Technologies, информационная безопасность, ит-инфраструктура, разработка, свободное по, метки: свободное ПОЭтой статьёй мы начинаем серию материалов, посвященных поиску уязвимостей в популярных системах с открытым кодом. Ошибки в OpenSSL и glibc показали, что тысячи глаз, имеющих доступ к коду, — не гарантия безопасности open source. Конечно, и закрытый код не становится безопаснее от самого факта закрытости. Просто при наличии правильных инструментов доступность исходного кода позволяет выявить гораздо больше уязвимостей, чем при тестировании методом «чёрного ящика». Вопрос лишь в том, кто этим воспользуется раньше – разработчики или злоумышленники.

Последние два года в ходе разработки системы анализа исходных кодов PT Application Inspector мы проверяли на стендах и «в поле» сотни бесплатных и коммерческих, открытых и проприетарных приложений. В ходе этих тестов было найдено значительное число уязвимостей нулевого дня. Часть этих проблем была закрыта и известна по последним докладам о безопасности SCADA, часть ожидает своей погибели в ходе ответственного разглашения.

Воспользуемся же открытостью open source и покажем, как выявляются и анализируются уязвимости в исходном коде. В роли первого подопытного выступает бесплатная система управления сообществами InstantCMS, работающая на PHP и MySQL. На базе данного конструктора создано немало социальных сетей, сайтов знакомств, онлайн-клубов, городских порталов и государственных ресурсов. Читать полностью »

Исследование: Перехват трафика мобильного Интернета через GTP и GRX

2015-02-09 в 9:12, admin, рубрики: GPRS, GRX, GTP, Блог компании Positive Technologies, информационная безопасность, Сетевые технологии, метки: GRX, GTPБольшинство абонентов считают, что работа через сотовую сеть достаточно безопасна, ведь крупный оператор связи наверняка позаботился о защите. Увы, на практике в мобильном Интернете есть множество лазеек, дающих широкие возможности для злоумышленников.

Исследователи Positive Technologies обнаружили уязвимости в инфраструктуре сетей мобильной связи, которые позволяют перехватывать GPRS-трафик в открытом виде, подменять данные, блокировать доступ к Интернету, определять местоположение абонента. Под угрозой оказываются не только мобильные телефоны, но и специализированные устройства, подключенные к 2G/3G/4G-сетям с помощью модемов: банкоматы и терминалы оплаты, системы удаленного управления транспортом и промышленным оборудованием, средства телеметрии и мониторинга и т.д.Читать полностью »

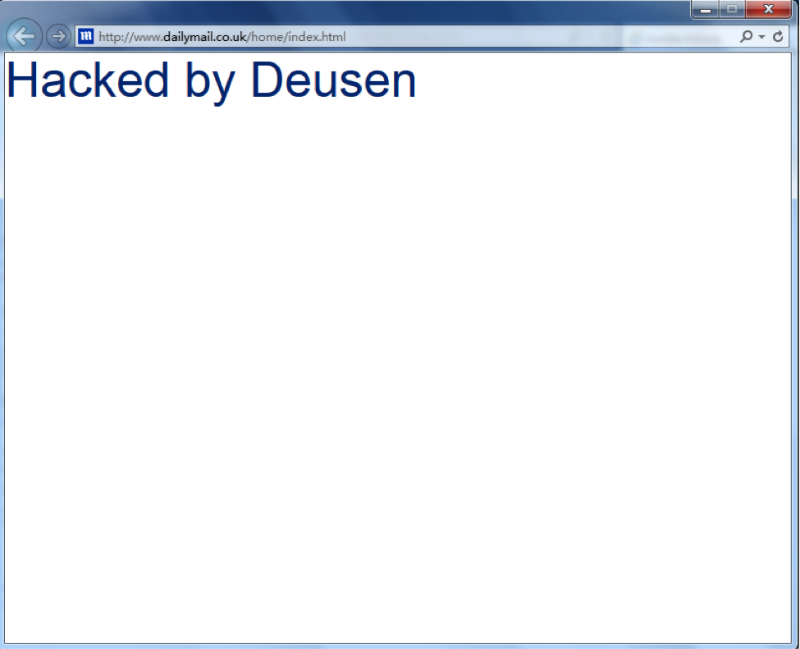

XSS-уязвимость нулевого дня в Internet Explorer позволяет атаковать любые сайты

2015-02-05 в 14:10, admin, рубрики: css, ie, internet explorer, Блог компании Positive Technologies, информационная безопасность, уязвимости, метки: ieВчера стало известно о появлении ранее неизвестной уязвимости межсайтового скриптинга в Microsoft Internet Explorer. Используя эту ошибку, удаленный пользователь может внедрить в HTML-страницу произвольный JavaScript-сценарий в обход политики единства происхождения практически на любом сайте.

Исследователи из deusen.co.uk, разместившие PoC-код эксплойта, продемонстрировали эксплуатацию уязвимости на сайте первой по величине тиража ежедневной газеты Великобритании «Daily Mail». При нажатии на специально сформированную ссылку пользователь перенаправляется на сайт dailymail.co.uk, после чего ему выводится сообщение «Hacked by Deusen».Читать полностью »

Новая уязвимость GHOST угрожает популярным дистрибутивам на базе Linux

2015-01-28 в 13:06, admin, рубрики: Ghost, glibc, linux, Блог компании Positive Technologies, информационная безопасность, серверы, уязвимость

Уязвимость в распространенных дистрибутивах Linux может позволить злоумышленнику получить удаленный контроль над системой. Под ударом оказались пользователи Debian 7 (wheezy), Red Hat Enterprise Linux 6 & 7, CentOS 6 & 7, Ubuntu 12.04.

Информация о новой уязвимости (CVE-2015-0235) в библиотеке glibc (GNU C Library) впервые была опубликована во французской рассылке. Некоторые специалисты считают, что это было сделано по ошибке, так как к тому моменту никто не успел подготовить обновления.

Подробное техническое описание уязвимости и эксплойт для уязвимости можно найти на Openwall, а первые описания были опубликованы в сообществе Rapid 7. Читать полностью »