В популярном DNS-сервере BIND обнаружены критические уязвимости. Их эксплуатация может открывать злоумышленникам возможности для проведения DoS-атаки а также удаленно останавливать его работу. Информация об уязвимостях была опубликована специалистами компании ISC, под лицензией которой распространяется программное обеспечение BIND.Читать полностью »

Рубрика «Блог компании Positive Technologies» - 24

Критические уязвимости DNS-сервера BIND позволяют удаленно отключать его и проводить DoS-атаки

2016-03-17 в 6:49, admin, рубрики: BIND, DNS, dns-сервер, Блог компании Positive Technologies, информационная безопасность, уязвимостиКритические уязвимости в клиенте и серверной части Git позволяют осуществлять удаленное выполнение кода

2016-03-16 в 19:20, admin, рубрики: Git, github, gitlab, Блог компании Positive Technologies, информационная безопасность, удаленное выполнение кода, уязвимостиИсследователь информационной безопасности Лаел Целлье (Laël Cellier) обнаружил две критические уязвимости в клиенте и серверной части Git (CVE-2016-2324 и CVE‑2016‑2315).

Воспользовавшись ими, злоумышленники могут осуществлять удаленное выполнение кода. Для этого необходимо создать репозиторий с деревом файлов с очень длинными названиями, а затем отправить «пуш» на удаленный уязвимый сервер или позволить уязвимому клиенту осуществить «пулл».Читать полностью »

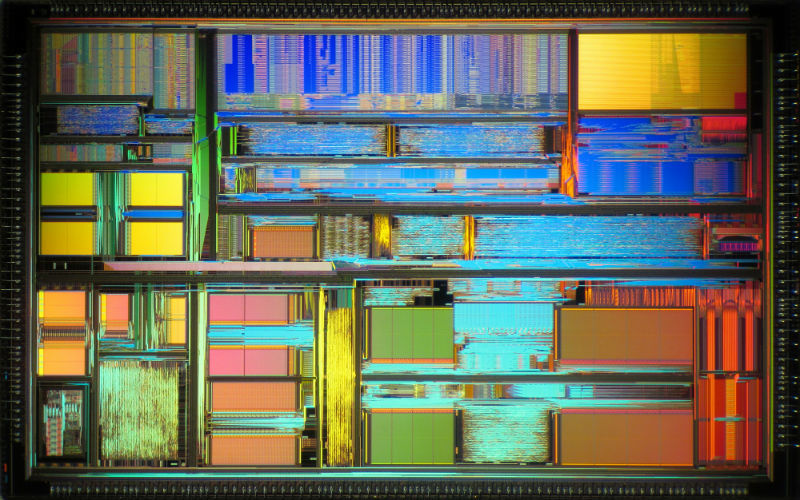

Ошибка в микрокоде процессоров AMD позволяет пользователям виртуальных машин получать доступ к хост-системе гипервизора

2016-03-10 в 10:53, admin, рубрики: amd, Блог компании Positive Technologies, виртуализация, гипервизор, информационная безопасность, Процессоры, уязвимостиИсследователи обнаружили ошибку в микрокоде процессоров AMD, эксплуатация которой может позволять злоумышленникам проникать в хост-систему гипервизора из запущенной на нем виртуальной машины. Этой уязвимости подвержены компьютеры, использующие процессоры AMD Piledriver CPU (например, линейка чипов Opteron 6300) и микрокоды версий 0x6000832 и 0x6000836.Читать полностью »

Критическая уязвимость коммутаторов Cisco Nexus 3000 Series и 3500 Platform позволяет получить к ним удаленный доступ

2016-03-04 в 9:56, admin, рубрики: Cisco, Cisco 3500 Platform, Cisco Nexus 3000 Series, Блог компании Positive Technologies, информационная безопасность, коммутаторы, Сетевое оборудование, уязвимостьВ программном обеспечении коммутаторов Cisco Nexus 3000 Series и 3500 Platform, использующихся для построении инфраструктуры ЦОД, обнаружена критическая уязвимость, которая позволяет злоумышленнику получить удаленный доступ к устройству и его консоли с привилегиями root-пользователя. Читать полностью »

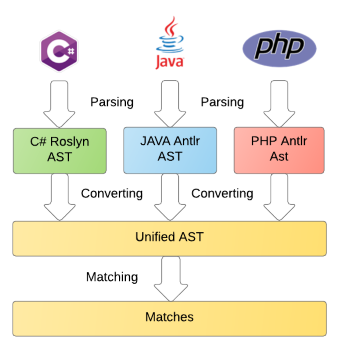

Теория и практика парсинга исходников с помощью ANTLR и Roslyn

2016-03-03 в 13:39, admin, рубрики: .net, antlr, AST, C#, java, php, PLSQL, roslyn, tsql, Блог компании Positive Technologies, грамматика, Компиляторы, неоднозначность, ошибка синтаксиса, парсинг, ПрограммированиеВ нашем проекте PT Application Inspector реализовано несколько подходов к анализу исходного кода на различных языках программирования:

- поиск по сигнатурам;

- исследование свойств математических моделей, полученных в результате статической абстрактной интерпретации кода;

- динамический анализ развернутого приложения и верификация на нем результатов статического анализа.

Наш цикл статей посвящен структуре и принципам работы модуля сигнатурного поиска (PM, pattern matching). Преимущества такого анализатора — скорость работы, простота описания шаблонов и масштабируемость на другие языки. Среди недостатков можно выделить то, что модуль не в состоянии анализировать сложные уязвимости, требующие построения высокоуровневых моделей выполнения кода.

К разрабатываемому модулю были, в числе прочих, сформулированы следующие требования:

- поддержка нескольких языков программирования и простое добавление новых;

- поддержка анализа кода, содержащего синтаксические и семантические ошибки;

- возможность описания шаблонов на универсальном языке (DSL, domain specific language).

В нашем случае все шаблоны описывают какие-либо уязвимости или недостатки в исходном коде.

Весь процесс анализа кода может быть разбит на следующие этапы:

- парсинг в зависимое от языка представление (abstract syntax tree, AST);

- преобразование AST в независимый от языка унифицированный формат;

- непосредственное сопоставление с шаблонами, описанными на DSL.

Данная статья посвящена первому этапу, а именно: парсингу, сравнению функциональных возможностей и особенностей различных парсеров, применению теории на практике на примере грамматик Java, PHP, PLSQL, TSQL и даже C#. Остальные этапы будут рассмотрены в следующих публикациях.

Читать полностью »

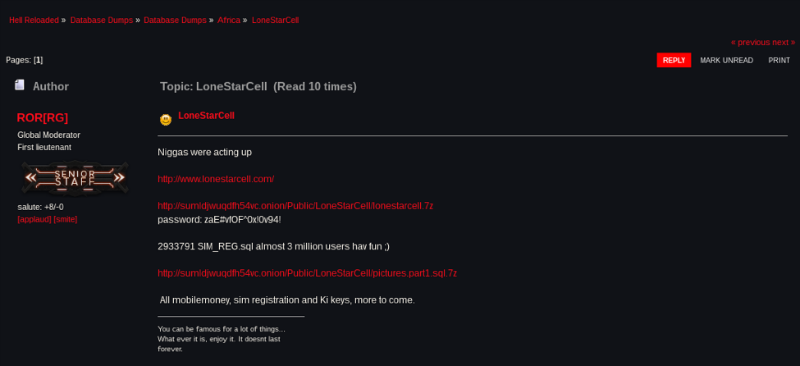

Хакер опубликовал данные SIM-карт и счетов 3 млн абонентов крупного африканского оператора

2016-02-29 в 16:11, admin, рубрики: Блог компании Positive Technologies, взлом, информационная безопасность, кража, сотовые операторы, телеком

В сети Tor опубликована ссылка на архив, содержащий регистрационные данные и финансовую информацию 3 млн абонентов крупнейшего телекоммуникационного оператора Либерии Lonestar Cell.

Хакер под ником ROR[RG] выложил на одном из форумов ссылку и пароль для доступа к архиву — по его словам с помощью этих данных можно получить доступ к мобильным счетам пользователей оператора, а также их индивидуальные ключи идентификации и учетные данные сим-карт. ROR[RG] уточнил, что архив содержит не всю информацию, которую ему удалось похитить из сети оператора. Читать полностью »

XSS-уязвимость нулевого дня позволяет похищать учетные данные пользователей Cisco ASA

2016-02-19 в 15:49, admin, рубрики: asa, Cisco, cisco asa, vpn, xss, Блог компании Positive Technologies, информационная безопасность, уязвимостиВ начале февраля 2016 года в сеть попала информация о критической уязвимости межсетевых экранов Cisco ASA, которая позволяет злоумышленникам осуществлять удаленное выполнение кода. Спустя несколько дней после ее исправления, в этом продукте была обнаружена еще одна серьезная ошибка безопасности.

17 февраля исследователь Хуан Сакко опубликовал информацию об уязвимости нулевого дня, с помощью которой, при определенных обстоятельствах, злоумышленник может похитить учетные данные пользователя устройства.Читать полностью »

Первые доклады PHDays VI: как ломают транспортные карты, ставят хакерские «мышеловки» и продают уязвимости за 100 000 $

2016-02-17 в 10:59, admin, рубрики: PHDays, Блог компании Positive Technologies, ИБ, информационная безопасность, уязвимости31 января закончилась первая волна приема заявок на участие в шестом международном форуме по практической безопасности Positive Hack Days, который состоится в Москве 17 и 18 мая 2016 года в московском Центре международной торговли. Желающие выступить на форуме, но не успевшие подать заявку, смогут сделать это в ближайшее время: вторая волна Call for Papers стартует уже 17 февраля и продлится до 31 марта!

А пока мы анонсируем первую группу участников, вошедших в основную техническую программу. В этом году слушатели PHDays узнают, как сорвать большой куш в Microsoft, как с помощью смартфона тестировать безопасность транспортных систем, и выяснят всю подноготную рынка уязвимостей нулевого дня.Читать полностью »

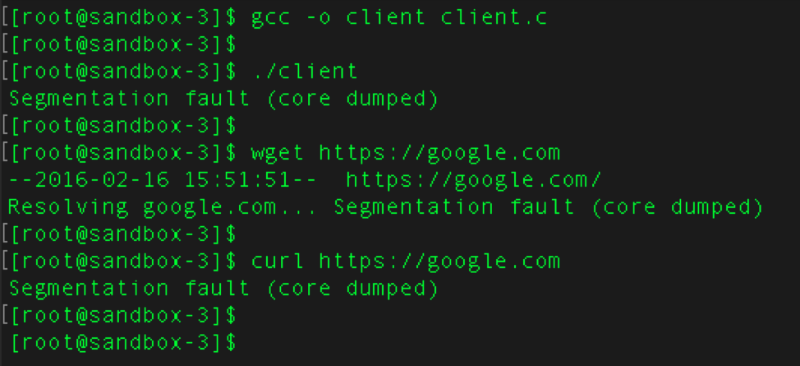

Критическая уязвимость библиотеки glibc позволяет осуществлять удаленное выполнение кода

2016-02-17 в 7:31, admin, рубрики: glibc, linux, rce, Блог компании Positive Technologies, информационная безопасность, Разработка под Linux, уязвимости

Исследователи Google обнаружили критическую уязвимость в библиотеке glibc (GNU C Library). В функции getaddrinfo(), которая отвечает за разбор доменных имен, происходит переполнение буфера — ошибка позволяет злоумышленникам осуществлять удаленное выполнение кода.

Эксплуатация уязвимости, получившей обозначение CVE-2015-7547, возможна в случаях, когда уязвимые устройства или приложения отправляют запросы контролируем хакерами доменам и серверам, а также в случае проведения атаки типа man-in-the-middle. Читать полностью »

Критическая уязвимость Cisco ASA: В чем проблема, и как защититься

2016-02-16 в 11:22, admin, рубрики: asa, Cisco, cisco asa, ike, ikev1, IKEv2, Блог компании Positive Technologies, информационная безопасность, уязвимостиИсследователи компании Exodus Intelligence Дэвид Барксдейл, Джордан Грусковняк и Алекc Уилер обнаружили критическую уязвимость в межсетевых экранах Cisco ASA. Ошибка безопасности позволяет удаленному неавторизованному пользователю осуществлять выполнение произвольного кода или перезагружать устройство. Читать полностью »