Издание Bleeping Computer сообщает о том, что создатели знаменитого трояна TeslaCrypt, который зашифровывал файлы на атакованных машинах, опубликовали мастер-ключ для разблокировки и закрыли проект. Читать полностью »

Рубрика «Блог компании Positive Technologies» - 22

Создатели трояна-шифровальщика TeslaCrypt закрыли проект и опубликовали master-ключ для разблокировки

2016-05-19 в 13:33, admin, рубрики: TeslaCrypt, Блог компании Positive Technologies, блокировщики, вирусы, зловред, информационная безопасность, локер, червь, метки: TeslaCryptБэкдор в Linux-ядре китайского производителя ARM открывает доступ к смартфону одной командой

2016-05-17 в 9:15, admin, рубрики: android, linux, Блог компании Positive Technologies, бэкдор, информационная безопасность, уязвимостиКитайская компания Allwinner занимается производством комплектующих для многих моделей недорогих Android-устройств, персональных компьютеров на платформе ARM и других устройств. Исследователи информационной безопасности обнаружили бэкдор в ядре Linux, которое со своей продукцией поставляет компания: он позволяет получить доступ к любому устройству с помощью одной простой команды.Читать полностью »

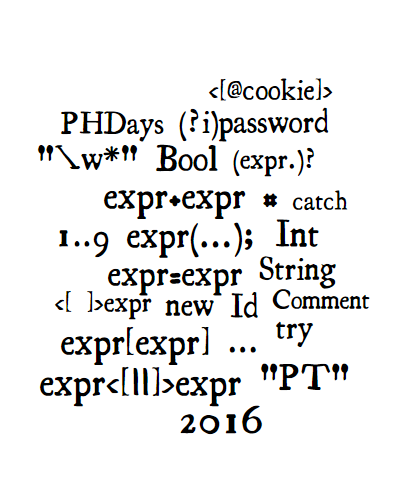

Язык шаблонов для универсального сигнатурного анализатора кода

2016-05-17 в 7:00, admin, рубрики: C#, dsl, java, pattern, pattern matching, php, PL/SQL, t-sql, Блог компании Positive Technologies, КомпиляторыПроцесс сигнатурного анализа кода в нашем проекте PT Application Inspector разбит на следующие этапы:

- парсинг в зависимое от языка представление (abstract syntax tree, AST);

- преобразование AST в независимый от языка унифицированный формат;

- непосредственное сопоставление с шаблонами, описанными на DSL.

О первых двух этапах было рассказано в предыдущих статьях "Теория и практика парсинга исходников с помощью ANTLR и Roslyn" и "Обработка древовидных структур и унифицированное AST". Данная статья посвящена третьему этапу, а именно: различным способам описания шаблонов, разработке специализированного языка (DSL) для их описания, а также примерам шаблонов на этом языке.

Содержание

- Способы описания шаблонов

- Собственный язык описания шаблонов

- Целесообразность

- Синтаксис

- Примеры шаблонов

- Жестко заданный пароль (все языки)

- Слабый генератор случайных чисел (C#, Java)

- Утечка отладочной информации (PHP)

- Небезопасное SSL соединение (Java)

- Пароль в комментарии (все языки)

- SQL-инъекция (C#, Java, PHP)

- Куки без атрибута безопасности (PHP)

- Пустой блок обработки исключения (все языки)

- Небезопасный куки (Java)

- Перехват незакрытого курсора (PL/SQL, T-SQL)

- Чрезмерно расширенные полномочия (PL/SQL, T-SQL)

- Заключение

Антивирус как угроза

2016-05-12 в 14:23, admin, рубрики: avira, ESET, kaspersky antivirus, malwarebytes, Trend Micro, антивирусы, Блог компании Positive Technologies, информационная безопасность, уязвимостиБольшинство людей не рассматривают средства антивирусной защиты как источник дополнительной угрозы. Антивирусы воспринимаются как доверенные приложения, которые за счет некоторых потерь производительности способны обеспечить защиту информационной системы от самых разных атак. В результате антивирус часто оказывается единственным средством защиты конечных пользователей, а связка из нескольких антивирусов — основным решением для безопасности предприятия.

Но, как и любые сложные программы, антивирусы подвержены уязвимостям. При этом процессы антивирусных продуктов, как правило, являются доверенными и выполняются в привилегированном режиме, с высокими правами доступа. Это делает антивирусы интересной мишенью для злоумышленников, поскольку их эксплуатация может приводить к компрометации всей системы.Читать полностью »

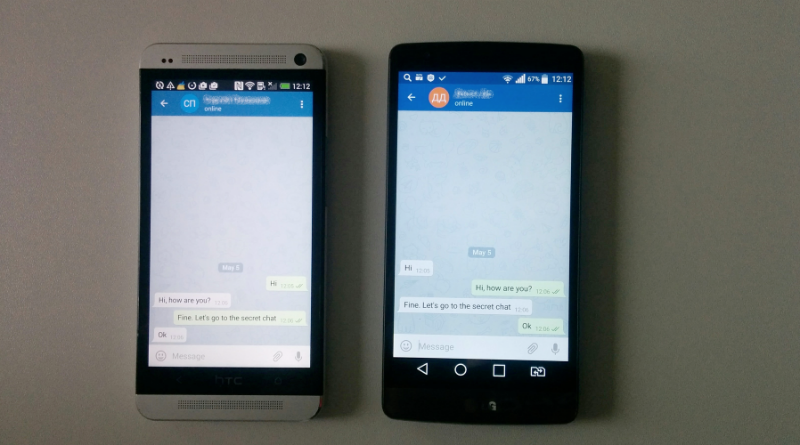

Как взломать Telegram и WhatsApp: спецслужбы не нужны

2016-05-06 в 7:43, admin, рубрики: ss7, telegram, WhatsApp, безопасность переписки, Блог компании Positive Technologies, взлом мессенджеров, информационная безопасность, мессенджеры, Разработка систем связи, спецслужбы, телекомНа прошлой неделе общественность взбудоражила новость о причастности спецслужб к взлому Telegram опозиционеров. На протяжении своего существования человечество все необъяснимое пыталось объяснить с помощью высших сил – Богов. В наше время все непонятные вещи объясняют происками спецслужб.

Мы решили проверить, действительно ли нужно быть спецслужбой, чтобы получить доступ к чужому аккаунту Telegram.

Мы зарегистрировали тестовый аккаунт Telegram, обменялись несколькими тестовыми сообщениями:

Далее провели атаку через сеть SS7 на один из тестовых номеров (подробнее о самих атаках мы писали ранее). Читать полностью »

Серьезная уязвимость прокси-сервера Squid позволяет «отравить кэш»

2016-05-05 в 15:37, admin, рубрики: squid, Блог компании Positive Technologies, информационная безопасность, прокси, прокси-сервер, уязвимостиЦзянь-Цзюнь Чэнь (Jianjun Chen) — аспирант китайского Университета Цинхуа — обнаружил опасную уязвимость в популярном прокси-сервере Squid. Как ему удалось выяснить, система не соответствует стандарту RFC 7230, а также некорректно работает при парсинге и обработке заголовка Host в HTTP-запросах. В результате злоумышленник может сформировать зловредный пакет и с помощью него осуществить атаку cache poisoning.Читать полностью »

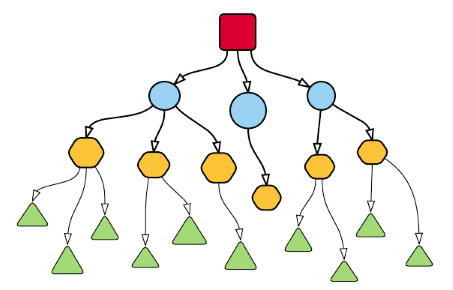

Обработка древовидных структур и унифицированное AST

2016-05-04 в 8:00, admin, рубрики: antlr, AST, expression, Listener, literal, pattern matching, roslyn, statement, unified, visitor, Walker, Блог компании Positive Technologies, Компиляторы, ПрограммированиеПредыдущая статья серии была посвящена теории парсинга исходников с использованием ANTLR и Roslyn. В ней было отмечено, что процесс сигнатурного анализа кода в нашем проекте PT Application Inspector разбит на следующие этапы:

- парсинг в зависимое от языка представление (abstract syntax tree, AST);

- преобразование AST в независимый от языка унифицированный формат (Unified AST, UAST);

- непосредственное сопоставление с шаблонами, описанными на DSL.

Данная статья посвящена второму этапу, а именно: обработке AST с помощью стратегий Visitor и Listener, преобразованию AST в унифицированный формат, упрощению AST, а также алгоритму сопоставления древовидных структур.

Содержание

Lightning Talk: Получите свои пять минут на PHDays VI

2016-04-26 в 13:25, admin, рубрики: lightning talk, PHDays, Блог компании Positive Technologies, выступленияПриглашаем принять участие в сессии пятиминутных выступлений на форуме PHDays. Расскажите о новой уязвимости или о проблеме в алгоритмах безопасности. Придумали концепт инструмента анализа безопасности или запланировали масштабное исследование? Поделитесь своими идеями с трибуны и найдите единомышленников.Читать полностью »

Обнаружение DGA-доменов

2016-04-25 в 7:04, admin, рубрики: DGA, domain generation algorithm, Администрирование доменных имен, Блог компании Positive Technologies, домены, информационная безопасность, метки: DGA, domain generation algorithmВ этой статье мы расскажем о методе выявления доменных имен, сгенерированных с использованием Domain Generation Algorithm. Например, moqbwfijgtxi.info, nraepfprcpnu.com, ocfhoajbsyek.net, pmpgppocssgv.biz, qwujokiljcwl.ru, bucjbprkflrlgr.org, cqmkugwwgccuit.info, pohyqxdedbrqiu.com, dfhpoiahthsjgv.net, qdcekagoqgifpq.biz. Подобные доменные имена часто даются сайтам, связанным с незаконной деятельностью.

Один из сценариев использования DGA можно наблюдать в случае заражения компьютерной системы вредоносной программой. Вредоносное ПО на скомпрометированной машине будет пытаться подключиться к системам под управлением злоумышленника, чтобы получать команды или отправить обратно собранную информацию.

Злоумышленники используют DGA для вычисления последовательности доменных имен, к которым будут пытаться подключиться зараженные машины. Это делается, чтобы предотвратить потерю контроля над взломанной инфраструктурой в тех случаях, когда домены или IP-адреса злоумышленника, прописанные прямо в коде, блокируются системами безопасности.Читать полностью »

Истории участников PHDays VI: как Мокси Марлинспайк победил ФБР, а Джон Бамбенек вычислил хакера № 1

2016-04-22 в 7:37, admin, рубрики: phays, positive hack days, андрей масалович, Блог компании Positive Technologies, джон бамбенек, информационная безопасность, Мокси Марлинспайк, пол викси, Рахул Саси, метки: phaysВ начале апреля о Мокси Марлинспайке написали все крупнейшие издания мира. Миллиард пользователей WhatsApp получили обязательное сквозное шифрование трафика на основе алгоритмов его мессенджера Signal. Через месяц, 17 и 18 мая, с Мокси можно будет познакомиться на форуме PHDays VI. На мероприятии выступит не только он, но и Рахул Саси, Пол Викси, Андрей Масалович, Джон Бамбенек.

Обама и Кэмерон против Марлинспайка

При рождении в 1980 году Мокси получил имя Мэтью Розенфельд. В конце 90-х он переехал в Сан-Франциско. Море и хакинг — две основные страсти человека, который выбрал себе псевдоним Мокси Марлинспайк. Marlinspike означает такелажную свайку для пробивки прядей троса, а Moxie — смелость.Читать полностью »