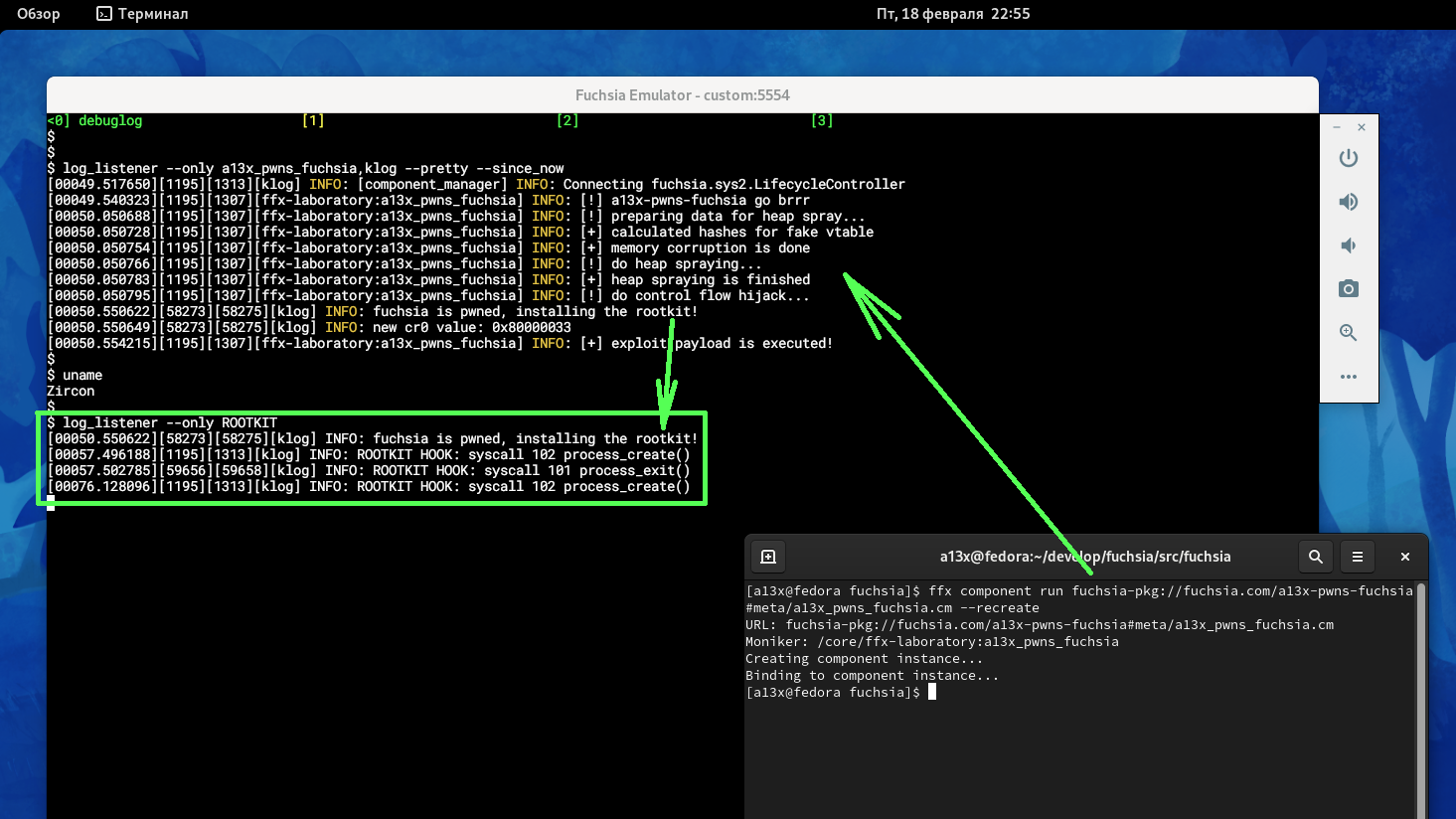

Fuchsia — это операционная система общего назначения с открытым исходным кодом, разрабатываемая компанией Google. Эта операционная система построена на базе микроядра Zircon, код которого написан на C++. При проектировании FuchsiaЧитать полностью »

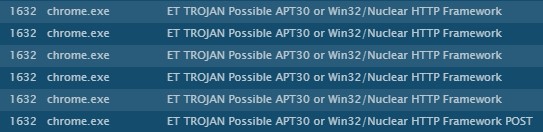

Кибергруппировка APT30 известна довольно давно – еще в 2015 году ее активность описывали наши коллеги из FireEye. Участники этой группы обычно атакуют государственные структуры в Южной и Юго-Восточной Азии (в Индии, Таиланде, Малайзии и др. странах) с целью кибершпионажа, а их инструментарий разрабатывается по крайней мере с 2005 года.

В последние несколько лет APT30 не очень активно проявляла себя, однако весной 2020 года нам удалось обнаружить следы новых разработанных хакерами вредоносов. Полное исследование опубликовано по ссылке, а в этой статье мы коснемся его основных моментов.Читать полностью »

Изображение: Unsplash

При переводе сотрудников на дистанционный режим IT-подразделения допускают различные ошибки безопасности и открывают доступ к внутренней инфраструктуре для посторонних.

Для начала перечислим уязвимости, которые лучше побыстрей устранить в своей инфраструктуре, чтобы в эти тяжелые месяцы не стать «easy meat» для операторов вирусов-шифровальщиками или финансово-ориентированных APT-группировок. Читать полностью »

В Positive Research 2019 мы разобрали протокол управления промышленными коммутаторами Moxa. В этот раз мы продолжим эту тему и подробно разберем уязвимость CVE-2018-10731 в коммутаторах Phoenix Contact моделей линейки FL SWITCH 3xxx, FL SWITCH 4xxx, FL SWITCH 48xx, выявленную нашими экспертами. Данная уязвимость, обнаруженная в веб-интерфейсе устройства, позволяет выполнить произвольный код без знания учетных данных устройства и оценена в 9 из 10 баллов по шкале CVSS версии 3.Читать полностью »

В данной статье описана эксплуатация уязвимости CVE-2019-18683 в ядре Linux, которую я обнаружил и исправил в конце 2019 года. Указанный CVE-идентификатор присвоен нескольким аналогичным ошибкам типа «состояние гонки», которые присутствовали в подсистеме V4L2 ядра Linux на протяжении пяти лет. Пятнадцатого февраля я выступил с докладом по данной теме на конференции OffensiveCon 2020 (ссылка на презентацию).

Далее я детально объясню, как работает разработанный мной прототип эксплойта (PoC exploit) для микроархитектуры x86_64. Данный эксплойт выполняет локальное повышение привилегий из контекста ядерного потока, где отсутствует отображение пользовательского адресного пространства. В статье также показано, как эксплойт для Ubuntu Server 18.04 обходит следующие средства защиты: KASLR, SMEP и SMAP.

Начнем с демонстрации работы эксплойта.

Изображение: shutterstock

Вот и настал момент, которого, возможно, больше всего боялись системные архитекторы, инженеры и специалисты по безопасности компании Intel: была найдена ошибка в неперезаписываемой области памяти (ROM) подсистемы Intel Converged Security and Management Engine, и эта ошибка ставит под сомнение все усилия компании по созданию корня доверия и фундамента безопасности на ее платформах.

И дело здесь даже не в том, что ошибки микропрограммного обеспечения (firmware), которое «зашито» в бортовой памяти Mask ROM микропроцессоров и чипсетов, уже невозможно исправить, а скорее в том, что найденная ошибка разрушает цепочку доверия всей платформы в целом, позволяя скомпрометировать ее аппаратную основу.Читать полностью »

Мы проанализировали защищенность инфраструктуры финансовых организаций. Для формирования публичного отчета были выбраны 18 проектов (8 внешних тестирований и 10 внутренних), выполненных для организаций кредитно-финансового сектора, в которых заказчики работ не вводили существенных ограничений на перечень тестируемых сетей и систем.

Эксперты Positive Technologies оценили общий уровень защиты сетевого периметра и корпоративной инфраструктуры исследованных финансовых организаций как низкий (а в ряде случаев и крайне низкий). В частности, проведенное обследование показало, что возможность проникновения во внутреннюю сеть из интернета была обнаружена для 7 из 8 проверенных организаций.Читать полностью »

В середине сентября стало известно об утечке почти 2Тб данных, в которых содержалась информация о работе системы оперативно-розыскных мероприятий (СОРМ) в сети одного российского оператора связи. Утечка произошла из-за неправильно настроенной утилиты резервного копирования rsync. Подобные ошибки – частая причина проблем крупных компаний. В этой статье мы разберем семь самых популярных ошибок сетевой безопасности: расскажем, как их можно обнаружить и устранить.

Распространенная причина успеха развития атак внутри сети — ошибки конфигурирования каналов связи или систем обработки и хранения данных, а также нарушения регламентов ИБ. Все это снижает эффективность используемых средств защиты и увеличивает шансы злоумышленников на взлом и развитие атаки. Во время проектов по расследованию инцидентов и анализа трафика наша команда PT Expert Security Center регулярно находит типичные ошибки в конфигурациях информационных систем и нарушения корпоративных регламентов ИБ. Давайте посмотрим, что это за ошибки. Читать полностью »

Изображение: Unsplash

Всем привет! Мы инженеры-автоматизаторы из компании Positive Technologies и занимаемся сопровождением разработки продуктов компании: поддерживаем весь сборочный конвейер от коммита строчки кода разработчиками до публикации готовых продуктов и лицензий на серверах обновлений. Неформально нас называют DevOps-инженеры. В этой статье мы хотим рассказать про технологические этапы процесса производства ПО, про то, как мы их видим и как классифицируем.

Из материала вы узнаете про сложность координации мультипродуктовой разработки, про то, что такое технологическая карта и как она помогает упорядочивать и тиражировать решения, из каких основных этапов и шагов состоит процесс разработки, как разграничены зоны ответственности между DevOps и командами в нашей компании.Читать полностью »

APT-группа Donot Team (также известная как APT-C-35, SectorE02) активна по крайней мере с 2012 года. Интерес злоумышленников направлен на получение конфиденциальной информации и интеллектуальной собственности. Среди целей преступников — страны Южной Азии, в частности государственный сектор Пакистана. В 2019 году мы наблюдаем их деятельность в Бангладеш, Таиланде, Индии, на Шри-Ланке и Филиппинах, а также за пределами азиатского региона — в Аргентине, ОАЭ, Великобритании.

В течение нескольких месяцев мы следили за изменениями в коде вредоносных загрузчиков группы. В этой статье мы рассмотрим один из векторов атак, подробнее остановимся на упомянутых загрузчиках и коснемся особенностей сетевой инфраструктуры.Читать полностью »