Беспощадный и бессмысленный! В процессе строительства своего 386-го компьютера «на максималках» мне хотелось устроить что-то этакое, помимо вполне логичного исследования всякой периферии. Выбирал я между прикручиванием водяного охлаждения с подсветкой и апгрейдом процессора, хотя у меня и так установлен самый мощный процессор AMD с частотой 40 мегагерц. Но существовал способ сделать из 386-го компьютера «почти 486-й», и это было интересно.

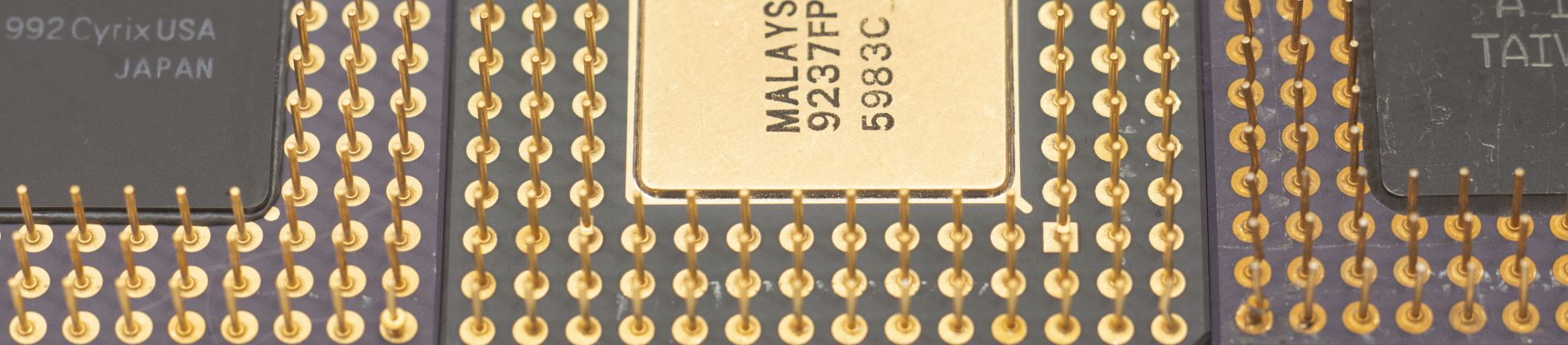

Наборы для бюджетного апгрейда системы с использованием процессоров следующего поколения существовали с самого начала эпохи IBM PC-совместимых компьютеров. Железо в те времена было проще, и адаптировать, например, 386-й процессор для 286-й материнской платы не составляло особого труда. Конкуренция на рынке интегральных схем была выше: помимо нынешних Intel и AMD на процессорном рынке присутстовали компании Cyrix, Texas Instruments и IBM. Индустрия еще не до конца избавилась от наследния ранних времен, когда выпуск процессоров разными компаниями по общим спецификациям был обычным делом. Но и реверс-инжиниринг никто не отменял, из-за чего иногда получались совсем интересные экземпляры, вроде бы совместимые с «оригиналами», но имеющие массу собственных фич.

В 2020 году апгрейдить старую систему наверное вовсе не имеет смысла, кроме как из-за любопытства. Проще построить настоящий 486-й компьютер, если уж захотелось. Но в итоге я повторил путь владельца 386-го компьютера, который хочет сэкономить, повышая производительность малыми усилиями. Итак, представьте себя на месте обеспеченного фаната компьютеров году этак в 1994-м. Вы только что завершили удачную сделку, обменяв вагон зерна на гараж в Подмосковье, а его — на два подержанных «Запорожца». Продав их на авторынке, вы получаете небольшую сумму наличными, слишком мало для нового ПК на базе 80486 или даже на «Пентиуме». А хочется наконец нормально поиграть в Doom. Что делать? Сейчас расскажу.

Читать полностью »