Этот парень приедет в Россию 10 сентября на конференцию по безопасности CROC Cyber Conference.Читать полностью »

Этот парень приедет в Россию 10 сентября на конференцию по безопасности CROC Cyber Conference.Читать полностью »

.jpg)

InfiniBand-свитч SX6005. 12 FDR 56Gb/s портов на одном юните, коммутация 1.3Тб/с.

Многие считают, что InfiniBand — это «космос». То есть считается, что дорого и нужно только для «суперкомпьютеров» (HPC) производительностью в 1-2 Петафлопа и с гиганскими объмами обрабатываемых данных. Тем не менее, с помощью этой технологии можно организовывать не только самые скоростные межсистемные соединения в кластерах, но и радикально снижать задержки в работе критичных приложений. Конкретно – делать то, что может решаться и с помощью Ethernet, но экономичнее и быстрее. Вот пример.

У одного нашего крупного заказчика из финансовой сферы была проблема в скорости работы двух приложений. Специфика приложений заключалась в том, что необходимо было обрабатывать большое количество транзакций с минимальной задержкой. 6-7 мкс latency – это лучшие результаты, которые они достигли путем апгрейда серверов и максимальной софтверной доработкой. Дальнейшие возможные оптимизации сулили улучшения на уровне 0,3-0,5 мкс. Мы же пришли и сообщили, что сможем уменьшить задержки в два раза. Читать полностью »

Участники хакерского турнира Symantec Cyber Challenge. Барселона, 2012.

У нас много вопросов по хакерскому турниру CRC, проводимому Symantec и КРОК. Продолжаю про подготовку к прохождению игры. Слово участнику первой части — Андрею Леонову:

Нужно видеть, чувствовать зацепки по всем фронтам:

— Уязвимости приложений — тут нужны не только знания, но и чутьё. RCE, XSS, SQLinj, XXE, SSFR, CSRF, ошибки в загрузке файлов, alax/backround скриптах (встречаются на порядок чаще, чем в основных скриптах). На моём личном опыте, тут сканер может потратить на порядок больше времени, чем ручная проверка. Тем более, что в последнее время, всё реже встречаются «уязвимости из примеров», почти всегда нужна доработка по месту.

Мы сейчас готовимся ко второй части хакерского турнира. Предвидя возможные вопросы от журналистов и людей, далёких от ИБ, хочу заранее рассказать, почему на выходе получатся далеко не хакеры, и как вообще выглядит карьера специалиста по безопасности.

Безопасник сегодня, грубо говоря, может и перекладывать бумажки, и ходить по периметру с радиоборудованием, и составлять планы Disaster Recovery, и непосредственно заниматься исправлением дыр в софте. Специализаций очень много. Все зависит от конкретной организации: ее размера, типов защищаемой информации, используемых технологий и так далее. Понятно, что интереснее всего работа там, где необходима реальная безопасность, а не фиктивная (бумажная), есть высокий уровень автоматизации.

Давайте посмотрим, откуда берутся и как получаются такие специалисты. Читать полностью »

Прыдстория. В одной производственной компании было около двух десятков(!) кадровых баз. Это базы обособленных подразделений, и в каждой по несколько сотен человек. Всего около 10 тысяч сотрудников. Системный администратор работает грамотный, есть рабочая MS Active Directory.

Квест начался в тот момент, когда безопасники попросили проверить некоего Петрова. По их ощущениям, прав у него было куда больше, чем ему дали по заявкам от подразделений. Админу пришлось поднимать все эти бумажные документы из архива и обходить половину подразделений компании. Ради одного сотрудника. Пока он ходил около двух недель, проверить решили целый отдел.

Параллельно админ понял ещё одну страшную вещь: в компании по факту работает примерно в три раза меньше людей, чем учёток у него в системе. Почему? Да всё просто: учётки заводились по письменным заявкам, а при увольнениях и переводах обновлять статус зачастую забывали.

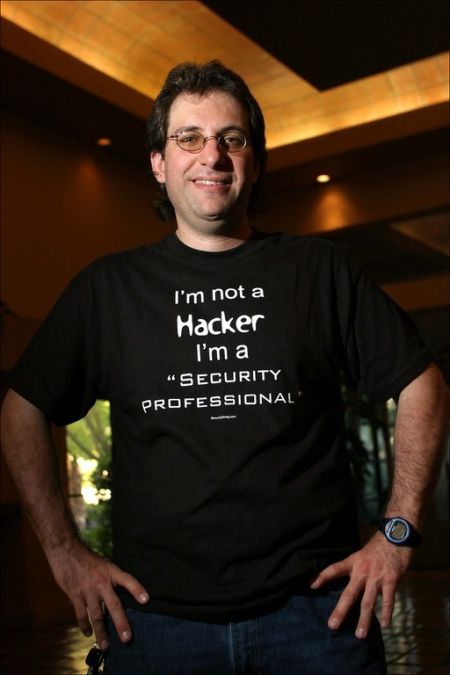

В этот момент мы начали работать над внедрением общего решения по управлению учетными записями и правами доступа, IdM. Для начала пришлось избавиться от раздробленности и свести все кадровые базы в одну промежуточную кадровую систему. Её связали с Active Directory через новый центр-репозиторий. Потом подключили к репозиторию остальные бизнес-системы вот так:

Дальше мы удалили все лишние учётки, оставили только действительных сотрудников (заодно увидели пару уволенных, но активно логинящихся). Потом нашли пару очень странных людей...Читать полностью »

Как показывает мировая практика успешно проведённых взломов (успешно для атакующих, разумеется), большая часть проблем связана именно с проблемами с людьми. Если быть более точным — дело в их способности выдать любую информацию и совершать совершенно дурацкие действия.

Как показывает мировая практика успешно проведённых взломов (успешно для атакующих, разумеется), большая часть проблем связана именно с проблемами с людьми. Если быть более точным — дело в их способности выдать любую информацию и совершать совершенно дурацкие действия.

Думаю, IT-примеры вам и так прекрасно знакомы, поэтому напомню пример из книги «Психология влияния»: психологи обзванивали медсестёр в больницах, а затем представлялись врачом и отдавали распоряжение ввести смертельную дозу вещества пациенту. Сестра знала, что делает, но в 95% случаев выполняла команду (её останавливали на входе в палату ассистенты психолога). При этом врач даже не был хоть как-то авторизован. Почему сестра так делала? Просто потому, что она привыкла слушаться авторитета.

Давайте ещё раз: в примере благодаря грамотной социальной инженерии 95% больниц оказались критически уязвимы. Читать полностью »

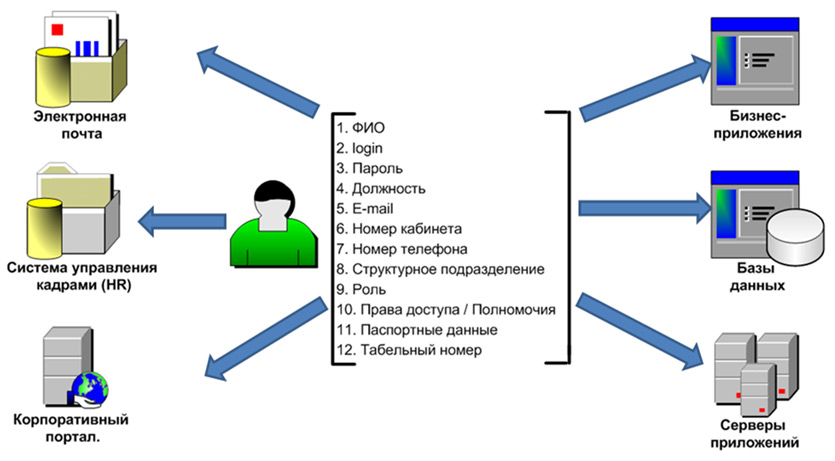

На графике – тесты производительности виртуальных машин пяти крупнейших игроков на рынке IaaS-«облаков» от cloudspectrator.com и замер скорости нашего «облака» КРОК по той же методике. Разбивка по дням с 20.06.13 по 29.06.13.

Несмотря на наш приятный высокий результат, выводы данного тестирования показались нам несколько односторонними. Да и сама задача вызвала много споров среди наших коллег: ведь оценить производительность «облака» — вопрос нетривиальный. И мы решили поглубже разобраться в вопросе.

Для начала мы поспрашивали своих коллег и клиентов про то, как и за что они выбирают «облако». Выяснилось, что «одного числа» как такового нет, но сценарий у подавляющего большинства примерно схожий. Для начала заказчик хочет убедиться, что единичная виртуалка достаточно быстрая (то есть что ему предлагают, например, не четверть ядра вместо целого: тут важны процессоры, память и дисковая подсистема). Затем встают сетевые вопросы: (ping до «облака», пропускная способность каналов связи с Интернетом, пропускная способность стыка облако-физика, а также пропускная способность канала между нашими ЦОД-ами).

Участники одного из оффлайновых хакерских турниров Cyber Readiness Challenge

В пятницу закончилась онлайн-игра хак-квеста Cyber Readiness Challenge, которую проводили Symantec и КРОК. Ниже – отчёт по ней.

Участники подключались к симулятору, моделирующему сеть крупной корпорации EDC, занимающейся спутниковыми разработками. По сценарию в системе безопасности EDC произошло несколько инцидентов. Компания нанимает разобраться в случившемся лучших экспертов в области информационной безопасности, чтобы доказать или опровергнуть возможность взлома сети EDC.

В целом на игру ушло около 3070 часов (общее время, затраченное участниками). Всего в турнире залогинилось 143 игрока из разных регионов России, из которых активно участвовало примерно две трети. Читать полностью »

Участники одного из оффлайновых хакерских турниров Cyber Readiness Challenge

В пятницу закончилась онлайн-игра хак-квеста Cyber Readiness Challenge, которую проводили Symantec и КРОК.

Частенько встречаются хакквесты, которые делают люди, далекие от профессионального инфобеза. Такие квесты можно узнать по заданиям на угадайку: для прохождения требуются не столько скиллы, сколько везение и угадывание что имел в виду автор. А здесь, похоже, получилась очень редкая вещь: соревнование делали люди, шарящие в инфобезе, но при этом далекие от мира CTF. В результате таски получились с одной стороны наивными, но в то же время технически правильными. В одном соревновании сошлись задания вида «Просканируйте сетку. Сколько у нас машин в сети?» и хардкорчик вроде «Расшифруйте заксоренный блок base64, мультибайтовый xor-ключ неизвестен».

Влад «vos» Росков

Участники подключались к симулятору, моделирующему сеть крупной корпорации EDC. По сценарию в системе безопасности EDC произошло несколько инцидентов. Компания нанимает разобраться в случившемся лучших экспертов в области информационной безопасности, чтобы доказать или опровергнуть возможность взлома.

В целом на игру ушло около 3070 часов (общее время, затраченное участниками). Всего в турнире залогинилось 143 игрока из разных регионов России, из которых активно участвовало примерно две трети. Читать полностью »

Во многих западных странах IT-аутсорсинг регулируется либо отраслевыми стандартами, либо вообще на госуровне. У нас такого нет. Поэтому за несколько лет был собран документ, который детально определяет термины в IT-аутсорсинге и расписывает, что в какой тип работ конкретно входит. С его помощью мы документируем работы, а потом чётко и прозрачно считаем, что сколько стоит.

Вот глоссарий терминов, а вот каталог IT-услуг. Эти документы можно свободно скачивать и использовать. Особенно рекомендую это руководителям IT-подразделений.

Ниже я расскажу, зачем мы всё это сделали, и для каких случаев документ будет очень полезен.Читать полностью »