С момента выпуска первой спецификации EFI в двухтысячном году прошло около девятнадцати лет. Десять лет понадобилось интерфейсу, чтобы выйти на пользовательский рынок и закрепиться на нем. На текущий момент редко где можно увидеть современный компьютер без UEFI в прошивке материнской платы. Стандарт интерфейса нарастил «мясо» и несколько тысяч страниц в официальной документации. Для обычного пользователя ничего не поменялось, кроме эпизодических столкновений с включённым Secure Boot. Но если плоскость работы смещается в разработку, всё становится интереснее.

Рубрика «Блог компании Газинформсервис»

Проблематика и особенности реализации UEFI на различных платформах

2020-03-27 в 12:52, admin, рубрики: EFI, UEFI, Блог компании Газинформсервис, информационная безопасность, Компьютерное железо, Настольные компьютерыОбновление программного комплекса SafeERP: Иерархия полномочий

2019-06-14 в 13:35, admin, рубрики: SafeERP, Блог компании Газинформсервис, иерархические структуры, информационная безопасностьВ марте 2019 года компания «Газинформсервис» представила обновленную версию программного комплекса SafeERP 4.6. Подробное описание продукта SafeERP приведено на сайте компании.

В новую версию программного комплекса SafeERP 4.6 включена процедура построения иерархии полномочий по выбранным для анализа объектам полномочий.

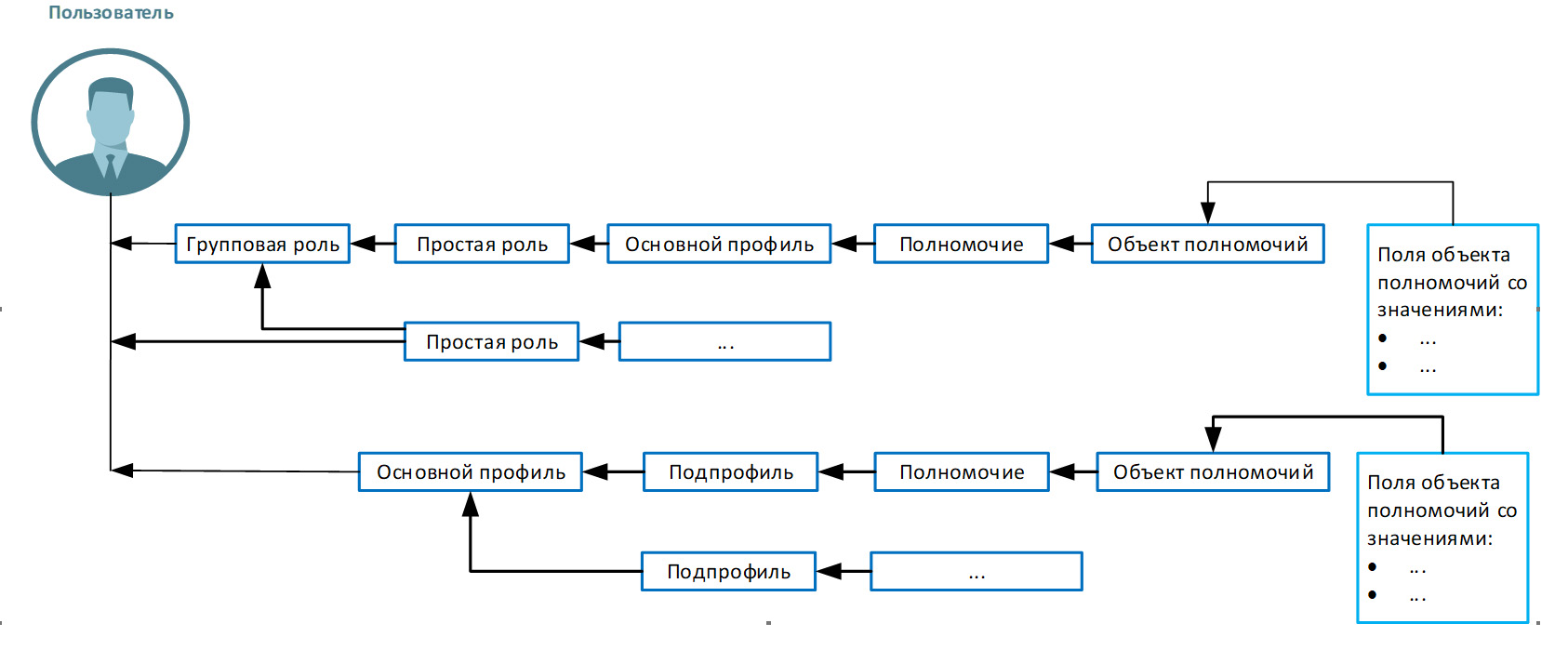

Напомним структуру и общие понятия концепции полномочий SAP: «Объект полномочий» -> «Полномочие» -> «Профиль» -> «Роль» -> «Учетная запись пользователя». Концепция полномочий — классическая, но фактическая реализации более сложная:

- несколько ролей может быть присвоено пользователю;

- составная роль (Composite Role) может включать нескольких ролей;

- составной профиль полномочий может состоять из нескольких профилей (Composite Profile);

- в составной профиль может быть включён другой составной профиль;

- пользователь может наследовать полномочия ссылочного пользователя (Reference User).

Иерархия возможной структуры полномочий представлена на рисунке 1.

Рисунок 1 – Общая структура концепции полномочий SAP

Читать полностью »

Как организовать долгосрочное архивное хранение электронных документов

2018-10-15 в 9:09, admin, рубрики: cades, Litoria, PKI, xades, архивные форматы, Блог компании Газинформсервис, документы, долгосрочное хранение, информационная безопасность, криптография, хранение данных, электронная подпись, электронный документооборот, эцпНедавно в журнале «Инсайд» мы рассказывали о долгосрочном архивном хранении электронных документов (ЭД), заверенных электронной подписью (ЭП). Статья была посвящена обзору различных точек зрения на организацию этого процесса и подходах к пролонгации свойств юридической значимости ЭД. В ней мы акцентировали внимание на подходе, который предусматривает формирование квитанций документа. Они представляют собой метаданные, содержащие результаты выполненных проверок, а также все необходимые атрибуты, подтверждающие юридическую значимость документа в момент проверки.

Настоящая статья более подробно раскрывает еще один подход к долгосрочному архивному хранению (ДАХ) – формирование усовершенствованной электронной подписи (УЭП), а именно ЭП в архивных форматах CAdES-A и XAdES-A.

Уязвимости из OWASP Top 10. A1: 2017 – Injections (Часть 1)

2018-08-06 в 9:18, admin, рубрики: http, injection, OWASP, OWASP Top 10 2017, sql, Блог компании Газинформсервис, информационная безопасность, инъекции, пароли, стандартизация, уязвимостиОписание уязвимостей — это одно, а вот попробовать найти уязвимость и поработать с ней — совсем другое дело. Именно для этих целей создаются и развиваются специальные приложения, в которых намеренно оставлены уязвимости. Если набрать в поисковой системе запрос «Purposely vulnerable app», вы найдете ни один десяток ссылок.

В этом цикле мы начнем разбирать уязвимости из OWASP Top 10, и в качестве полигона я буду использовать такое намеренно уязвимое приложение. В моем случае это будет OWASP Mutillidae II. Это не то, чтобы самый лучший вариант, но в нем уязвимости структурированы именно так, как нужно для образовательных целей.