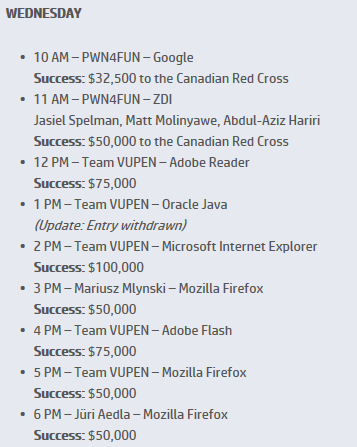

В этом посте мы публикуем информацию о вредоносной кампании «Windigo», с использованием которой злоумышленники компрометировали тысячи Linux и UNIX серверов. Скомпрометированные серверы использовались для кражи учетных данных SSH, перенаправления пользователей веб-сервисов на вредоносный код и рассылку спама. Эта операция началась как минимум в 2011 г. и привела к компрометации различных крупных серверов и компаний, включая, известную cPanel – компания, которая разрабатывает одноименную известную панель управления хостингом. Другой крупной жертвой этой кампании стал известный ресурс kernel.org, который представляет из себя основной репозиторий исходного кода для ядра Linux.

Мы уже частично писали про вредоносные программы, которые использовались в этих кампаниях, в наших отчетах в прошлом и в этом году [1,2,3], однако, теперь у нас есть более полная картина происходящего, а также анализ других вредоносных программ, которые использовали злоумышленники. Ранее были упомянуты бэкдоры Linux/Ebury и Linux/Cdorked, которые применялись для кражи учетных данных различных сервисов на сервере, а также для перенаправления посетителей веб-сервисов на вредоносные ресурсы. Кроме них, в операцию Windigo была вовлечена вредоносная программа Perl/Calfbot, с помощью которой зараженные серверы могли генерировать миллионы спам-сообщений в день.