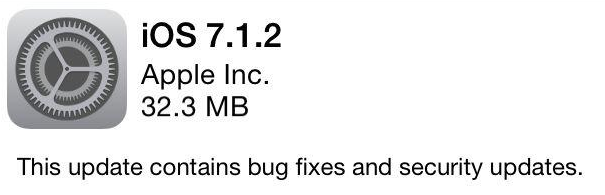

Компания Apple выпустила iOS 7.1.2, исправив более 40 уязвимостей в таких компонентах iOS как CoreGraphics, Kernel, Lock Screen, Safari и др. Пользователи уже сейчас могут обновить свои iDevice (iPhone 4+, iPod Touch 5, iPad 2+) до самой последней версии iOS. Как обычно, обновление для устройств может быть получено через опцию настроек в самой ОС, либо через iTunes (при подключении к компьютеру). Исправленные компанией уязвимости могут быть использованы злоумышленниками как для удаленного исполнения кода через Safari, так и для получения доступа к некоторым данным заблокированного устройства. Одна из исправленных уязвимостей позволяет злоумышленнику отключить функцию Find My iPhone без ввода пароля Apple ID на разблокированном устройстве (т. н. обход Activation Lock).

По информации издания ModMyi.com для iOS 7.1.2 остался актуальным jealbreak Pangu.

Many might be wondering whether or not the new software update patches the recently-released Pangu jailbreak, which was brought to us by a group of China-based hackers, and we can confirm that the update does not patch the jailbreak tool. With that being said, you are free to update to iOS 7.1.2 and can still jailbreak your device with the latest version of the Pangu jailbreak tool.