На этой неделе стало известно, что некими лицами были выложены в публичный доступ данные аккаунтов пользователей таких крупных интернет-сервисов как Yandex, Mail.ru и Google. Новость моментально была растиражирована СМИ и комментарии самих компаний не заставили себя долго ждать. Первоначально информация появилась на нескольких форумах, участник одного из форумов опубликовал якобы «утекшие» данные аккаунтов пользователей этих компаний в нескольких постах и сразу же начал утверждать, что почти все данные этих аккаунтов рабочие и он «нашел там свои данные».

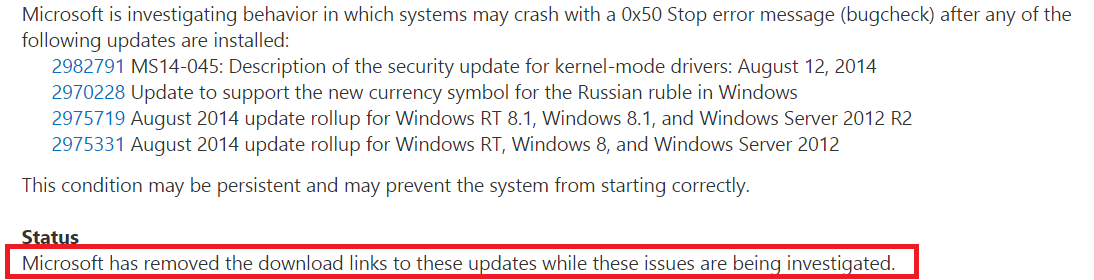

We found that less than 2% of the username and password combinations might have worked, and our automated anti-hijacking systems would have blocked many of those login attempts. We’ve protected the affected accounts and have required those users to reset their passwords.

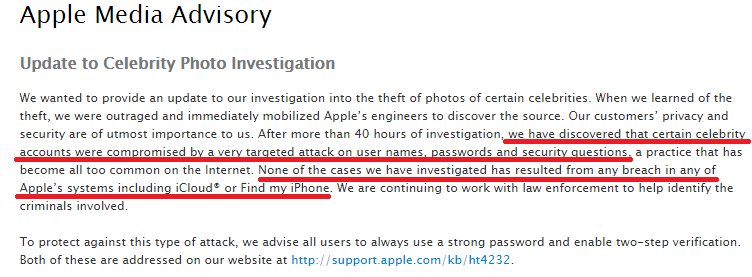

Нужно отметить, что отличительной особенностью столь масштабной «утечки» является публикация логинов и паролей в открытом виде, что сразу же исключает возможность компрометации серверов этих компаний со стороны злоумышленников (там они хранятся в виде хэша + могут быть дополнительно зашифрованы). Еще одним показателем того, что компрометация этих интернет-сервисов исключена, является тот факт, что едва ли можно себе представить ситуацию, при которой кто-то единовременно смог проникнуть в инфраструктуру всех вышеперечисленных компаний. Даже если бы такое произошло, пароли были бы получены в виде хэшей и скрытно могли быть использованы в атаках типа Pass-the-Hash, которые успешно блокируются большинством современных компаний.