Компания Microsoft выпустила набор обновлений для своих продуктов, исправив 26 уникальных уязвимостей в продуктах Windows, Office, Internet Explorer, .NET Framework (4 обновления имеют статус Critical и 7 Important). Обновление MS15-032 исправляет десять уязвимостей в браузере Internet Explorer (6-11). Уязвимости относятся к типу Remote Code Execution (RCE) и позволяют злоумышленнику удаленно исполнить код в браузере с использованием специальным образом сформированной веб-страницы. Для применения обновления нужна перезагрузка.

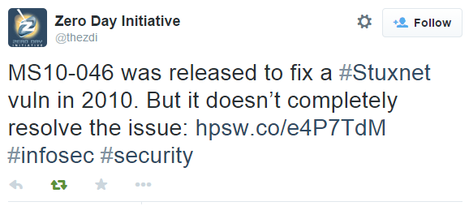

Еще одно критическое обновление MS15-034 исправляет RCE уязвимость CVE-2015-1635 в драйвере http.sys. Злоумышленники могут удаленно исполнить код в системе через отправку HTTP-запроса со специальным заголовком. Уязвимость присутствует на Windows 7+ и очень опасна, поскольку позволяет удаленно исполнить код с максимальными привилегиями в системе (SYSTEM).

Читать полностью »