Компания Apple прекращает поддержку своего фирменного плеера QuickTime для Windows. Владельцам QuickTime Apple рекомендует удалить его из системы, в противном случае пользователи могут быть подвержены компрометации через 0day уязвимости, которые уже не будут никогда закрыты. Совсем недавно две такие RCE-уязвимости были обнаружены в проигрывателе (ZDI-16-241, ZDI-16-242). Они позволяют атакующим удаленно исполнить код в системе жертвы.

Рубрика «Блог компании ESET NOD32» - 12

Apple прекращает поддержку QuickTime для Windows

2016-04-17 в 15:25, admin, рубрики: apple, security, Блог компании ESET NOD32Хакер рассказал о компрометации Hacking Team

2016-04-16 в 7:07, admin, рубрики: hacking team, Блог компании ESET NOD32, информационная безопасность, метки: hacking teamСпустя почти год после компрометации кибергруппы Hacking Team, наконец стали известны детали этого инцидента, а именно, кто за этим стоял, а также мотивация такого действия. Издание Motherboard опубликовало детали компрометации HT, которые основаны на появившейся на ресурсе pastebin информации (на испанском) самого хакера. Человек под псевдонимом Phineas Fisher не только детально описал процесс получения архива с 400GB конфиденциальными данными, но также привел свои политические доводы и мотивацию.

По утверждению Phineas Fisher взлом был мотивирован тем фактом, что услуги Hacking Team использовались спецслужбами для нарушения прав человека. Напомним, что спецслужбы различных стран были основными клиентами HT. Во взломе участвовал один человек и это заняло у него сто часов работы.

Автор Blackhole exploit kit сядет на семь лет

2016-04-15 в 8:55, admin, рубрики: blackhole exploit kit, Блог компании ESET NOD32, метки: blackhole exploit kitАвтора Blackhole exploit kit, который известен под псевдонимом Paunch (Дмитрий Федотов), приговорили к семи годам заключения. Приговор был вынесен Замоскворецким судом г. Москвы. Кроме Федотова на скамье подсудимых оказались еще шестеро киберпреступников, все они получили сроки от 5,5 до 8 лет. Суд оценил ущерб от действий хакеров в 20 млн. рублей. Киберпреступники работали совместо, если один из них специализировался на взломе легитимных сайтов, то Paunch специализировался на разработке Blackhole, ссылки на который проставлялись на скомпрометированных ресурсах.

Особенностью Blackhole exploit kit была способность реализовывать скрытные drive-by download атаки с использованием встроенных в набор эксплойтов отдельных таких эксплойтов для веб-браузеров, а также их плагинов. Blackhole стал одним из самых коммерчески успешных проектов киберпреступников среди прочих, он также был первым таким изделием, которое предлагалось другим киберпреступникам в аренду за плату (crimeware-as-a-service).

Хакеры продали ФБР секрет взлома iPhone

2016-04-14 в 8:25, admin, рубрики: apple, Блог компании ESET NOD32, информационная безопасностьЖурналистка Ellen Nakashima издания Washington Post опубликовала первую публичную информацию относительно ситуации со взломом iPhone 5C, работающим под iOS 9. Именно этот смартфон использовался террористом из Сан-Бернардино и послужил настоящим камнем преткновения между ФБР и Apple в вопросе раскрытия личных данных пользователей и правовой оценке такого действия. Ранее СМИ уже публиковали различную информацию на данную тему, так как вопрос был закрыт ФБР без привлечения Apple. При этом некоторые ошибочно назвали израильскую компанию Cellebrite источником информации для ФБР.

Источник из спецслужб рассказал, что смартфон был взломан профессиональными хакерами и использовал, по крайней мере, одну неизвестную уязвимость в ПО iOS 9. Уязвимости помогли ФБР успешно использовать специальное устройство для подбора 4-х значного кода разблокировки iOS. Работа хакеров была хорошо оплачена, хотя сама сумма не называется. На подбор кода разблокировки специалистам понадобилось 26 минут, а сам способ работает только на iPhone 5C с iOS 9. Таким образом, как ранее указывал эксперт Rob Graham, для этой операции не использовался способ NAND Mirroring.

Microsoft добавила в Windows 10 очередную функцию защиты от эксплойтов

2016-04-13 в 5:32, admin, рубрики: security, Windows 10, Блог компании ESET NOD32, информационная безопасностьРечь про тот же Windows 10 Insider Preview Build 14316, который упоминался нами несколько раз в предыдущих постах, посвященных подсистеме Ubuntu Linux. В новом билде Windows 10 изменения не обошли и ядро. Microsoft добавила туда новый объект ядра под названием RegistryTransaction с соответствующими API-функциями работы с ним вроде [NtCommit/NtCreate/NtOpen/NtRollback]RegistryTransaction. Как не трудно догадаться, речь идет об атомарных операциях с данными реестра.

Другим улучшением стало появление долгожданной функции под названием Win32k syscalls filtering на уровне ядра Windows. Так как она все еще находится в предварительной сборке Windows 10, о ней известно не так много. Основное ее предназначение заключается в том, что она позволит полностью закрыть sandbox для процессов соответствующих приложений, типа браузеров и снимет вопрос эксплуатации LPE-уязвимостей в win32k.sys для них. На сегодняшний день такие уязвимости являются основной возможностью получения эксплойтом максимальных прав SYSTEM при проникновении в систему через веб-браузер.

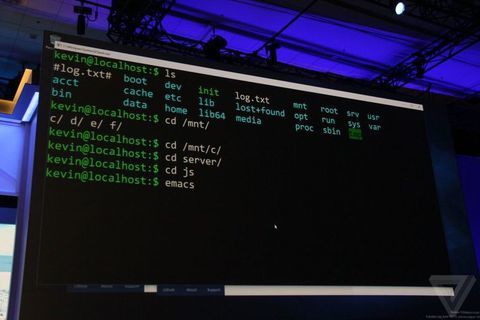

Включение подсистемы Linux в Windows 10

2016-04-12 в 5:22, admin, рубрики: linux, Windows 10, Блог компании ESET NOD32Недавно мы опубликовали пост про новый билд Windows 10 Insider Preview Build 14316, в котором говорилось про подсистему Ubuntu Linux в этой ОС. Нам написали многие пользователи, которые столкнулись с тем, что не смогли сразу обнаружить эту подсистему и запустить командный интерпретатор bash. Действительно, эта подсистема выключена по умолчанию, а ее драйверы LXss.sys и LXCore.sys не располагаются в системной директории (см. WinSxS). Для тех пользователей, которые не смогли разобраться с данной проблемой, мы укажем шаги по включению подсистемы и проверке ее активности.

Ботнет Linux-Mumblehard демонтирован с помощью ESET

2016-04-11 в 14:51, admin, рубрики: linux, Malware, mumblehard, Блог компании ESET NOD32, метки: mumblehardСпустя год после публикации нашего технического анализа ботнета на основе вредоносной программы Linux/Mumblehard, мы рады сообщить о его успешном демонтировании. Компания ESET, совместно с киберполицией Украины и компанией CyS Centrum LLC, смогли демонтировать ботнет Mumblehard, остановив его активность по рассылке спама с 29 февраля 2016 г. Компания ESET, совместно с киберполицией Украины и компанией CyS Centrum LLC, смогли демонтировать ботнет Mumblehard, прекратив его активность по рассылке спама с 29 февраля 2016 г.

Компания ESET применила известный механизм под названием sinkhole (синкхолинг) для всех известных компонентов Mumblehard. Мы поделились полученными в результате этой операции данными с организацией CERT-Bund. Эта организация уведомила центры CERT других стран в случае присутствия там ботов Mumblehard.

Новая уязвимость Flash Player эксплуатируется in-the-wild

2016-04-08 в 11:26, admin, рубрики: flash player, Блог компании ESET NOD32Adobe выпустила экстренное обновление Flash Player APSB16-10, которое исправляет опасную 0day уязвимость с идентификатором CVE-2016-1019. В отличие от других подобных RCE-уязвимостей, эксплуатация которых возможна только на Windows 7 & 8.1, эксплойт для новой 0day уязвимости прекрасно работает на Windows 10. Эксплойт использует уязвимость в функции Flash ASnative API.

Уязвимость эксплуатируется in-th-wild и используется киберпреступниками в таких наборах эксплойтов как Nuclear Pack и Magnitude. Антивирусные продукты ESET обнаруживают эксплойт как SWF/Exploit.CVE-2016-1019.A.

Adobe is aware of reports that CVE-2016-1019 is being actively exploited on systems running Windows 10 and earlier with Flash Player version 20.0.0.306 and earlier.

Microsoft собирается избавиться от Flash Player в веб-браузере Edge

2016-04-08 в 7:38, admin, рубрики: flash player, Блог компании ESET NOD32Специалисты Microsoft опубликовали пост под названием «Putting Users in Control of Flash», в котором идет речь о веб-браузере Edge (стандартный веб-браузер в Windows 10) и поддержке Flash. В новой версии Windows 10 (Insider Preview build 14316) Edge будет приостанавливать воспроизведение содержимого Flash в том случае, когда контент размещен не на центральной части страницы. В случае настроек по умолчанию, будет воспроизводиться только тот контент, который находится на центральной части веб-страницы.

Более того, Microsoft заявила о перспективе отказа от Flash в веб-браузере Edge по умолчанию. Речь идет именно об Edge, но не об Internet Explorer 11, который вынужден обладать всеми функциями поддержки содержимого, унаследованного от своих предыдущих устаревших версий. В отличие от IE11, который компания вынуждена поддерживать в Windows 10, Edge позиционируется как основной веб-браузер в этой ОС.

We are planning for and look forward to a future where Flash is no longer necessary as a default experience in Microsoft Edge.

Мессенджер WhatsApp обзавелся полноценным end-to-end шифрованием по умолчанию

2016-04-05 в 19:33, admin, рубрики: WhatsApp, Блог компании ESET NOD32, информационная безопасностьАвторы криптографической части WhatsApp, компания Open Whisper Systems, официально объявила о сабже. Ранее мы несколько раз писали про WhatsApp и указывали, что он значительно проигрывает по безопасности такому мессенджеру как Telegram, не говоря уже о Signal. Сам WhatsApp уже поддерживал end-to-end шифрование, но только для Android (начиная с 2014 г.). Его интеграцией для Android также занималась Open Whisper Systems, специалисты которой также являются авторами Signal. С сегодняшнего дня WhatsApp поддерживает полное end-to-end шифрование не только для Android, но также для iOS, Windows Phone, и Blackberry OS.

Для реализации механизма шифрования в WhatsApp используется библиотека мессенджера Signal, который считается одним из самых безопасных на сегодняшний день и получивший максимальные оценки по безопасности организации EFF. Использование вышеупомянутой библиотеки для end-to-end шифрования гарантирует, что на промежуточном сервере данные не только не расшифровываются, но там также не хранится какая-либо информация метаданных, по которой можно идентифицировать собеседников.