Недавно Cisco узнала о некоторых хакерских группировках, которые выбрали своими мишенями коммутаторы Cisco, используя при этом проблему неправильного использования протокола в Cisco Smart Install Client. Несколько инцидентов в разных странах, в том числе некоторые из которых касаются критической инфраструктуры, оказались связаны с неправильным использованием протокола Smart Install. Некоторые эксперты считают, что ряд этих атак связан с хакерами, стоящими на службе государства. В результате мы занимаем активную позицию и призываем клиентов, снова, к оценке рисков и применению доступных методов нейтрализации рисков.Читать полностью »

Рубрика «Блог компании Cisco» - 2

Зачем выставлять в Интернет интерфейс управления или атака на Cisco Smart Install

2018-04-07 в 0:06, admin, рубрики: Cisco, smart install, Блог компании Cisco, информационная безопасность, кибербезопасность, сетевое администрирование, Сетевые технологииКак бороться с майнерами криптовалют в корпоративной сети

2017-12-20 в 21:10, admin, рубрики: bitcoin, Cisco, cryptocurrency, mining, антивирусная защита, биткойн, Блог компании Cisco, информационная безопасность, криптовалюта, майнингНа днях ФСБ нагрянула в аэропорт Внуково и задержала администратора, который на вычислительных мощностях авиационной гавани майнил криптовалюту (аналогичная проблема была и в Транснефти). Сразу отвечу на часто звучащий вопрос: “А причем тут ФСБ?” Все очень просто. Внуково — это не только аэропорт для обычных пассажиров; из Внуково-2 летает Президент России и члены Правительства, что делает эту воздушную гавань критически важным объектом для национальной безопасности. И когда в ней происходят по непонятной причине скачки напряжения, которые могут повлечь за собой отключение отдельных систем управления воздушным транспортом, то за дело берется именно ФСБ. Но вернемся к майнингу. В последнее время мы получили несколько запросов от заказчиков с просьбой объяснить, как можно обнаружить факт использования майнеров в корпоративной или ведомственной сети? Учитывая растущее число таких вопросов, мы и решили написать эту заметку.Читать полностью »

Корпоративный «фарш» для небольших сетей

2017-12-11 в 4:59, admin, рубрики: Aironet 1815, Cisco, Cisco Wi-Fi, Mobility Express, wi-fi, wi-fi для бизнеса, Беспроводные технологии, Блог компании Cisco, недорогой Wi-Fi, Сетевые технологииПроизводитель решений корпоративного класса Cisco вывел на рынок РФ точки доступа Wi-Fi в сегменте малого и среднего бизнеса – Cisco Aironet серии 1815.

Эти современные точки доступа корпоративного класса в сегменте эконом предлагают интересный компромис функционала и цены, который будет оценет теми, кто:

Эти современные точки доступа корпоративного класса в сегменте эконом предлагают интересный компромис функционала и цены, который будет оценет теми, кто:

- не имеет высоких задач по производительности, однако требуется надежность работы сети;

- находится на стадии роста – т.е. сейчас надо бюджетно, но с развитием бизнеса надо иметь возможность экономично перевести сеть на новый виток надежности и масштабируемости;

- хочет безопасно подключать к сети удаленных телеработников или микрофилиалы;

- подключает помещения с небольшим количеством клиентов — гостиничные комнаты, склады, коттеджи и т.д..

Mobility Express

Это функционал разбирался в статье «Mobility Express — новый подход» и представляет собой функционал беспроводного контроллера, запущеннный на аппаратной платформе одной из точек доступа в кластере.

С момента написания упомянутой статьи функционал Mobility Express серьезно эволюционировал и сегодня предлагает:

Читать полностью »

Зачем IT и бизнесу сетевая фабрика и Cisco SD-Access

2017-11-02 в 11:37, admin, рубрики: business, Cisco, SD-Access, SDA, security, segmentation, virtualization, Блог компании Cisco, виртуализация, Сетевые технологииВ статье анализируются типовые трудности, стоящие сегодня перед корпоративной службой IT, и предлагается современный подход к их решению на базе сетевой фабрики Cisco Software-Defined Access (SD-Access).

Рассматриваются ключевые компоненты и технологии, лежащие в основе Cisco SD-Access, а также принципы их работы.

На примере конкретных типовых сценариев подробно анализируются преимущества, предлагаемые IT и бизнесу фабрикой SD-Access.

Читать полностью »

Как интегрироваться с решениями Cisco по безопасности? Обзор двух десятков API, доступных всем

2017-10-23 в 15:36, admin, рубрики: api, Cisco, SDK, SIEM, SoC, Блог компании Cisco, информационная безопасностьСегодня в России очень модной стала тема SOC и SIEM. Все их строят и пишут. Вы знали, что в России уже около десятка собственных систем мониторинга событий безопасности (SIEM)? Эту цифру перевалило и число коммерческих SOCов, предлагающих свои услуги заказчикам, которые попадут под требования 187-ФЗ о безопасности критической информационной инфраструктуры и вынуждены будут оперативно отдавать данные об инцидентах в ГосСОПКУ. Но какую бы цель не преследовали создатели SIEM и SOC, и на каком бы уровне зрелости они не находились, они все равно сталкиваются с базовой задачей — сбора событий безопасности и журналов регистрации от разрозненных средств защиты информации.

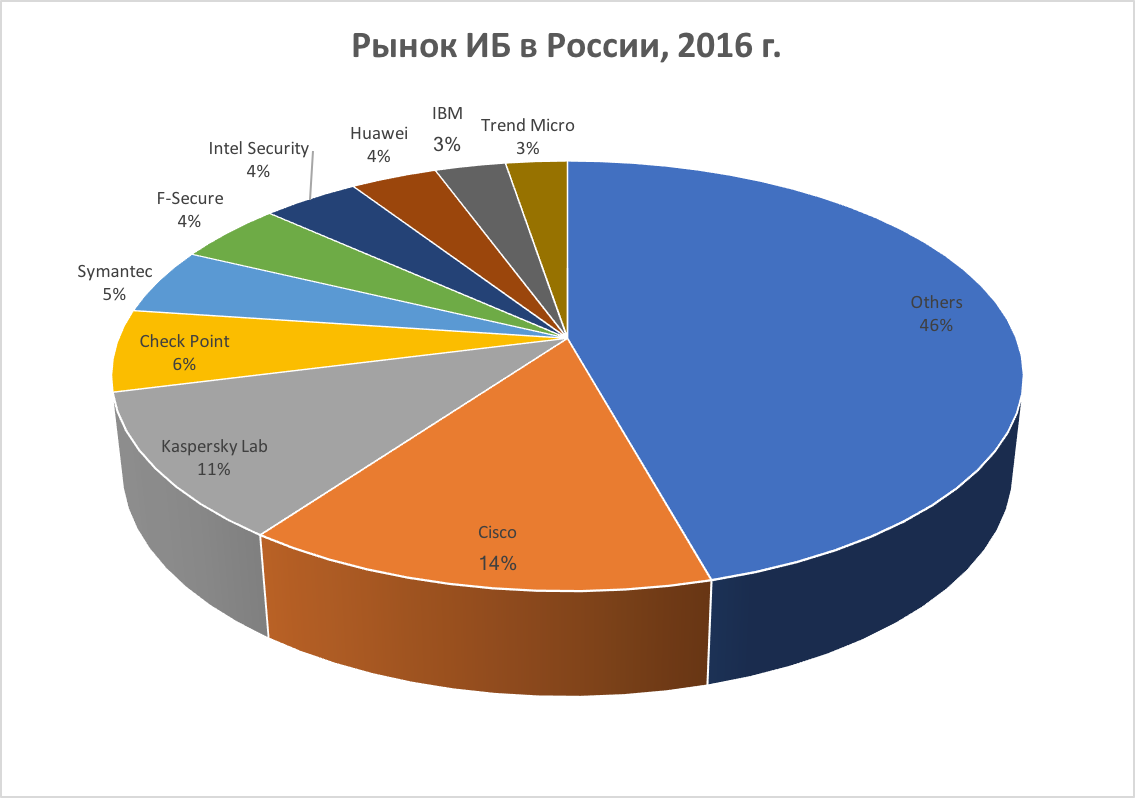

Согласно данным компании Canalys (а она единственная кто продолжает оценивать российский рынок решений по ИБ), лидером отечественного рынка продолжает оставаться компания Cisco. Поэтому вполне разумно предположить, что одной из первых задач, которая должна стоять перед разработчиками SIEM/SOC, — это интеграция с решениями нашей компании. Но вокруг такой интеграции бытует множество мифов и заблуждений, которые можно описать диалогом, который у меня недавно случился с одним из отечественных производителей SIEM:

— А почему вы не интегрируетесь с решениями Cisco?

— Так у вас уже все проприетарное?

— Нет, это не так!

— Да? А мне говорили, что у вас закрытые API и доступ к ним стоит денег.

— Нет, и это не так!

Правильный выбор СрЗИ: от рекламных листовок к use case

2017-09-13 в 17:46, admin, рубрики: Cisco, use case, Блог компании Cisco, выбор, информационная безопасность, проектирование систем, сетевая безопасность, сетевая инфраструктураРаздается недавно звонок:

— Добрый день! Я бы хотел получить спецификацию на межсетевой экран Cisco ASA. У меня уже есть спецификации от компании <имярек> и я хочу сравнить их и выбрать подходящую. Вы можете мне помочь в этом?

— Да, конечно. А для чего вам нужна Cisco ASA?

— Мне необходимо заблокировать Tor.

— А вам нужна именно Cisco ASA для этого?

— Ну а как? Вот компания <имярек> говорит, что ее межсетевой экран блокирует Tor. Поэтому я хочу сравнить стоимость их экрана с вашим.

— То есть вам нужно заблокировать Tor и вы ищите для этого нужное вам решение?

— Да-да (раздраженно). Так вы можете мне составить спецификацию? Какие исходные данные вам нужны?

— Для решения именно этой вашей задачи, если другие перед вами не стоят, необязательно использовать Cisco ASA. Блокировать работу с Tor вы можете с помощью различных наших решений — Cisco Web Security Applaince, Cisco Umbrella Security Internet Gateway, Cisco Cloud Web Security, Cisco Meraki MX, Cisco Firepower, Cisco AMP for Endpoints… В конце концов вы можете с помощью скрипта подгружать адреса узлов сети Tor в маршрутизатор Cisco ISR и блокировать их с помощью ACL. В последнем случае вам и тратить ничего не придется.

— Да? Вот блин. Мне надо тогда подумать…

— Давайте мы с вами вместе составим перечень задач, которые вам надо решить, и угроз, с которыми надо бороться, и тогда уже выберем наилучшим образом подходящий продукт?

— Хорошо, давайте. Вы сможете к нам подъехать завтра к 10-ти утра?

— Конечно.

Читать полностью »

Сказ про НеПетю, а точнее не про Петю

2017-06-29 в 23:08, admin, рубрики: Cisco, neytya, Petya, ransomware, WannaCry, Блог компании Cisco, вымогатели, информационная безопасность, шифровальщикЯ не хотел писать заметку про Petya/Nyetya/NePetya и другие названия вредоносного кода, который в начале недели в очередной раз заставил содрогнуться мир по версии многих СМИ. Мое нежелание было продиктовано двумя причинами. Во-первых, именно нас, то есть компанию Cisco и ее подразделение Talos (про него я уже упоминал тут, но, видимо, придется рассказать чуть больше, что это за подразделение), пригласили участвовать в официальном расследовании происходящего в Украине, а писать о результатах следствия до его окончания мы, понятно, что не имеем возможности. Да и после окончания следствия не все его результаты будут опубликованы. Во-вторых, надо признаться, что я не разделяю того ажиотажа вокруг вредоносного кода, названного нами Nyetya, который последние дни только подогревается разными публикациями и заявлениями.

Что в нем такого уникального, что его отличает от других вредоносных программ и от того же WannaCry? Почему никто так много не пишет про Jaff или BitKangoroo, которые распространялись в то же время, что и WannaCry и использовали схожие методы? Почему никто не снимает репортажей и не обсуждает Untukmu, Shifu, Blackshades или тот же Locky, который заразил больше компьютеров чем WannaCry, Petya, Misha и Nyetya вместе взятые? Почему специалисты по ИБ с серьезным лицом обсуждают, кто раньше из них отреверсил “Петю” и кто быстрее всех распространил индикаторы компрометации? Кто-то называет 30 минут, кто-то 37 минут, кто-то “проснулся” только через несколько часов…

Исследование угроз Cisco ACR 2017: изменения по ту сторону баррикад

2017-05-22 в 22:53, admin, рубрики: acr, Cisco, антивирусная защита, Блог компании Cisco, Сетевые технологии, социальные сети, тенденции, угрозыВ компании Cisco есть подразделение Talos, которое занимается широким спектром исследований в области угроз информационной безопасности (последнее исследование WannaCry — тоже их рук дело). В основе Talos лежит множество данных, собираемых по всему миру и анализируемых в круглосуточном режиме:

- 90 миллиардов DNS-запросов ежедневно

- 18,5 миллиардов файлов ежедневно, из которых 1,5 миллиона вредоносных (к слову сказать, Лаборатория Касперского 2 миллиона вредосноных программ детектирует еженедельно)

- 16 миллиардов Web-запросов (URL) ежедневно

- 600 миллиардов сообщений электронной почты ежедневно.

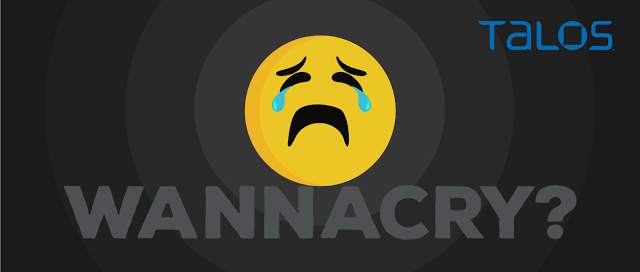

WannaCry: анализ, индикаторы компрометации и рекомендации по предотвращению

2017-05-14 в 14:23, admin, рубрики: Cisco, ransomware, ShadowBrokers, TALOS, WannaCry, антивирусная защита, Блог компании Cisco, вирус, системное администрирование, червь, шифровальщикВ прошлую пятницу, аккурат под конец дня, когда все администраторы и специалисты по безопасности засобирались по домам и дачам, мир облетела новость о начале беспрецедентной атаке WannaCry. По истечении пары дней уже можно сказать, что не зря название этой атаки ассоциируется с песней Кита Урбана «Tonight I Wanna Cry» («Сегодня я хочу плакать»). Ее масштабы оказались достаточно зловещими — на момент написания число жертв превысило 230 тысяч и это число может вырасти, когда многие вернутся с выходных и отпусков и включат свои домашние и рабочие компьютеры. Мы, в нашем подразделении Cisco Talos, еще в пятницу опубликовало свое исследование данной вредоносной программы и сейчас хотели бы поделиться отдельными ключевыми моментами с пользователям Хабра.

Флагманы линейки Cisco Wi-Fi появились в России

2017-04-12 в 6:12, admin, рубрики: 802.11ac wave 2, aironet, Cisco, Cisco 2800, Cisco 3800, HD Wi-Fi, wi-fi, Беспроводные технологии, Блог компании Cisco, Гигабитный Wi-Fi, лучшие точки доступа, российский Wi-Fi, Сетевые технологии, точки доступаВ феврале этого года в России открылись к заказу точки доступа Cisco Aironet серий 2800 и 3800 — флагманские точки портфолио Cisco с поддержкой стандарта 802.11ac Wave 2. Эти продукты позволяют достичь невиданной ранее производительности в сети Wi-Fi – 5.2Гб/с

Производство точек доступа серий 2800, 3800 находится в России, в городе Тверь.

Cisco Aironet серий 2800 и 3800 разработаны для надежной, продолжительной и высокопроизводительной работы.