Интернет замер в ожидании релиза proof-of-concept эксплоита под названием KRACK (аббревиатура от Key Reinstallation Attacks). Дело в том, что в минувшие выходные стало известно, то сводная группа специалистов готовит скоординированное раскрытие информации о неких критических проблемах WPA2, которые позволяют обойти защиту и прослушивать Wi-Fi-трафик, передаваемый между точкой доступа и компьютером.

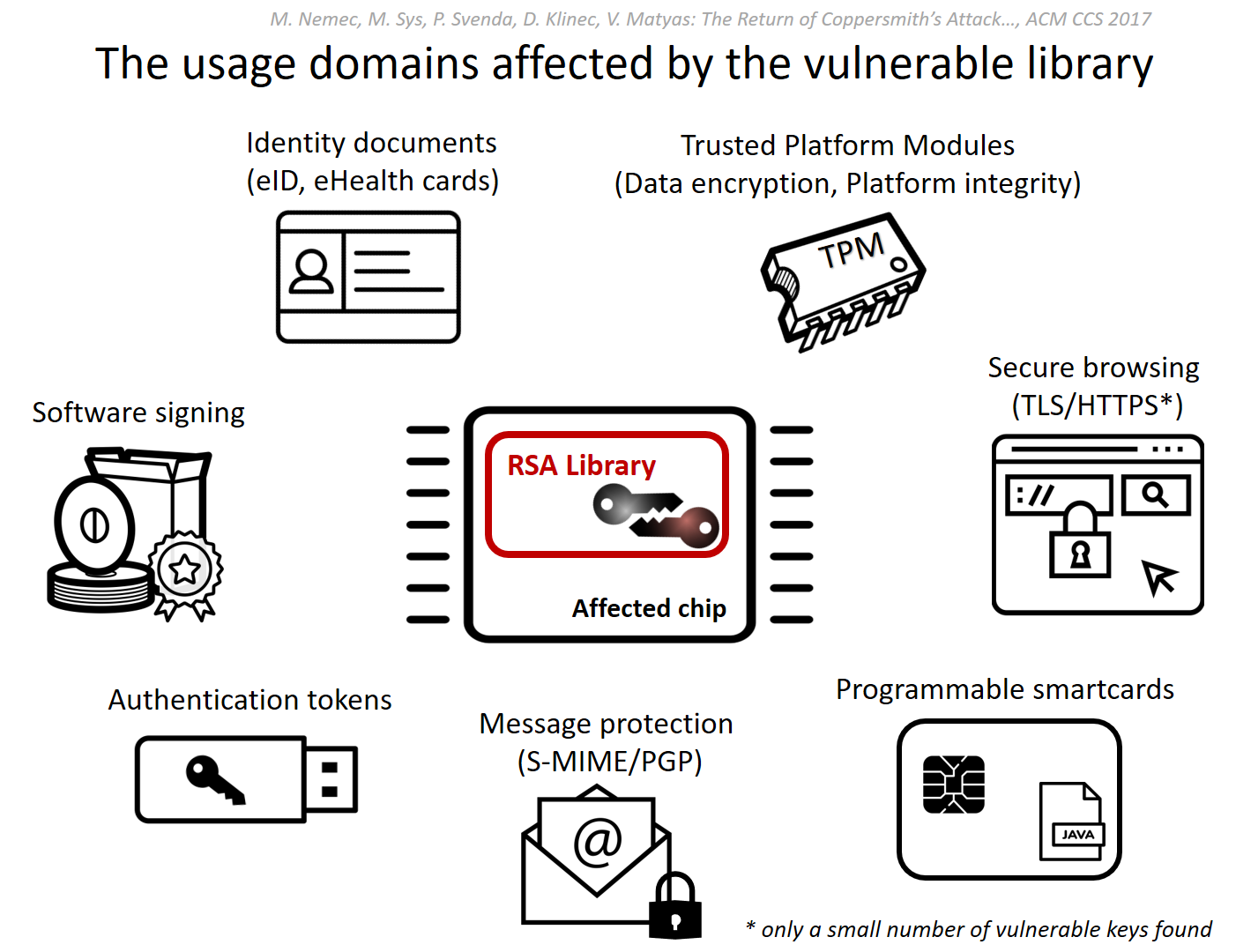

Формально исследователи расскажут о найденных ими уязвимостях лишь 1 ноября 2017 года, на конференции ACM CCS. На мероприятии будет представлен доклад, озаглавленный Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2 («Атака на реинсталляцию ключей: принудительное повторное использование nonce в WPA2»).

Читать полностью »