Если раньше фотографию можно было сделать лишь при наличии камеры (какого качества — уже второй вопрос), то сейчас снимки можно делать чем угодно. Модули камер вставляют в смартфоны, ручки, часы и прочие гаджеты. Понятно, что далеко не все люди рады тому факту, что их могут исподволь фотографировать, без разрешения. Как защититься? Можно пытаться выявить камеру по блеску объектива (есть специальные устройства для этого). Ну а можно просто портить снимки, используя специальную систему, которая называется LiShield.

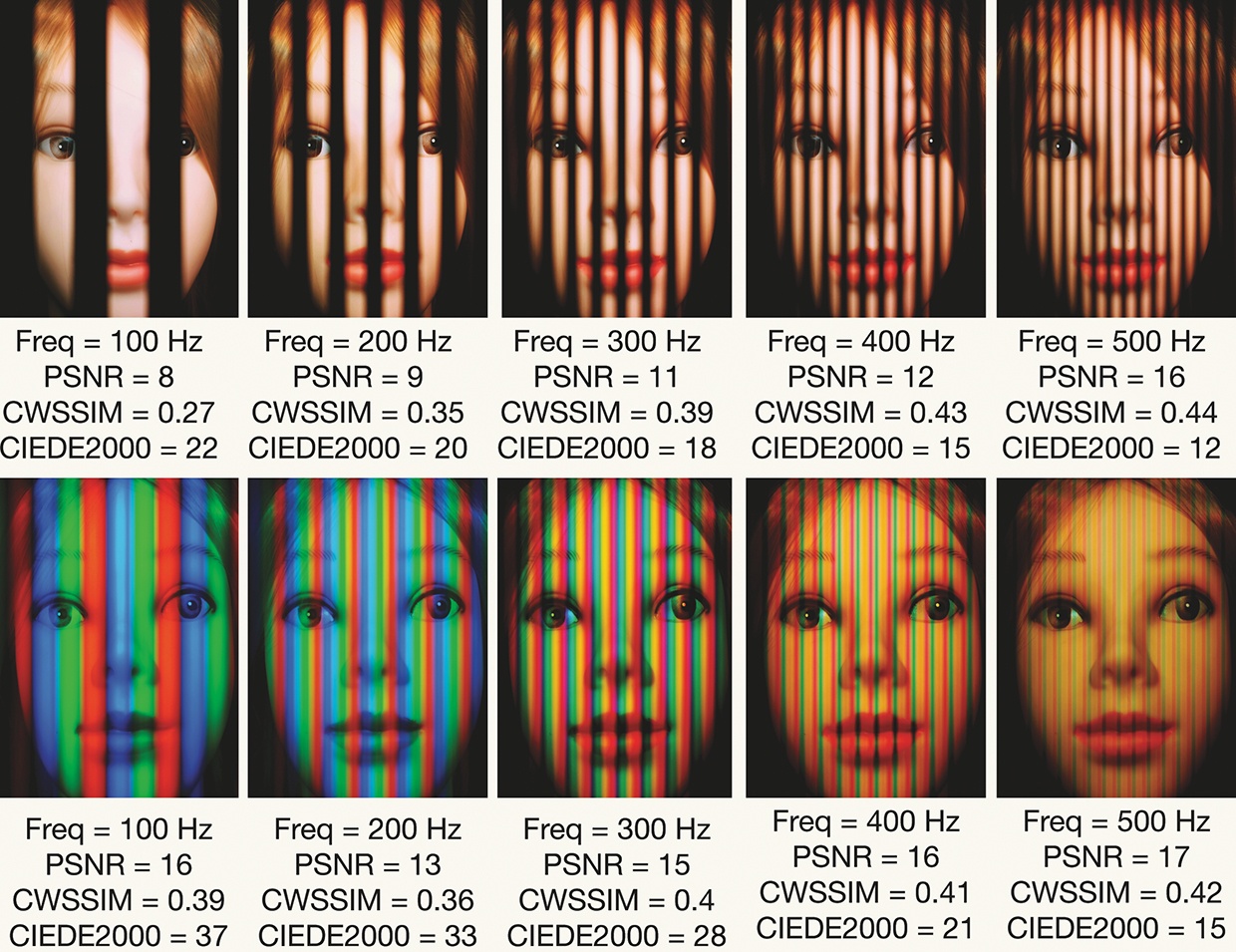

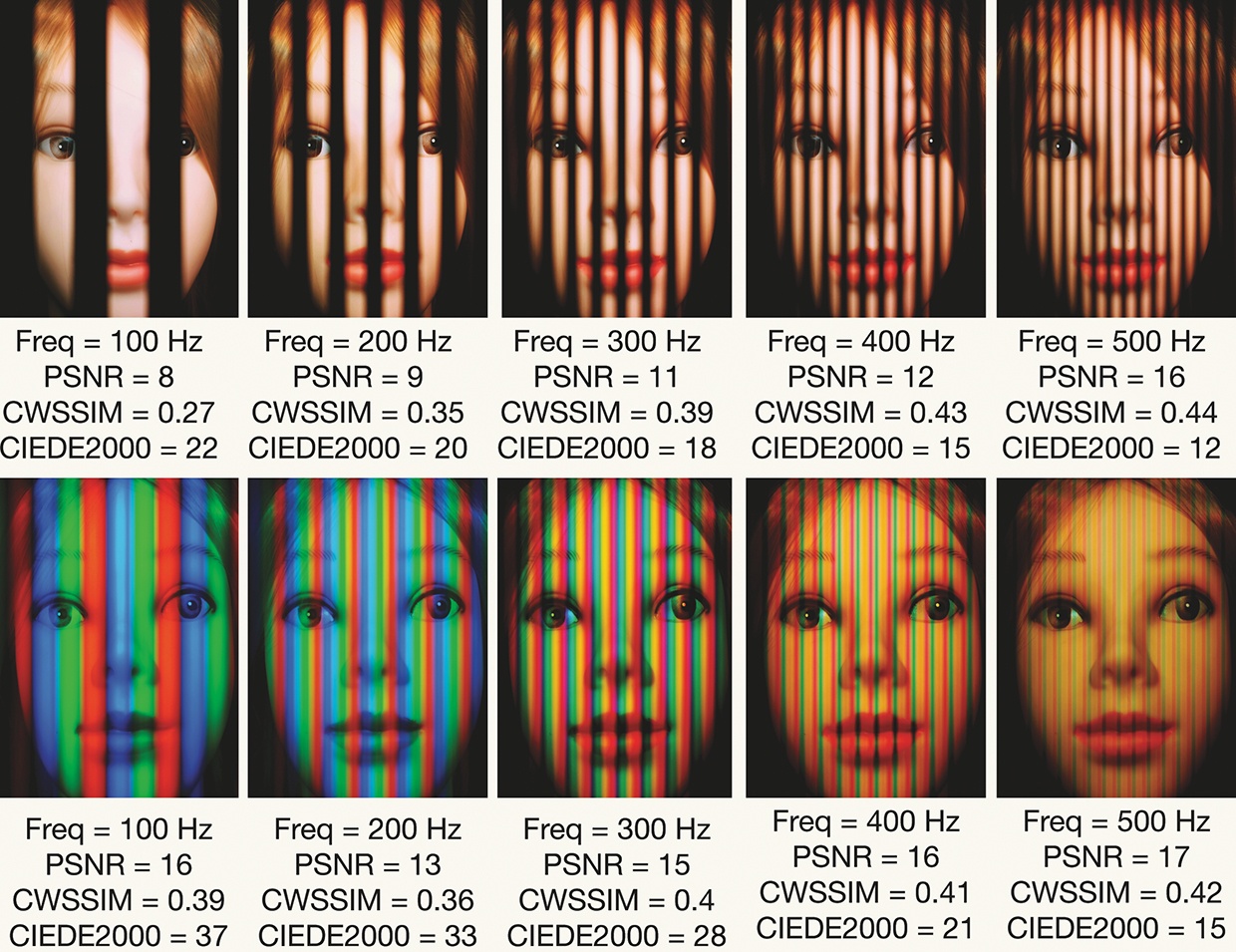

Оно излучает свет при помощи светодиодов. Светодиоды меняют яркость с определенной частотой, примерно с той же, с какой работают сенсоры камер на мобильных устройствах вроде смартфонов. Получившиеся в результате изображения едва ли пригодны для просмотра — на них видны широкие черные вертикальные полосы, которые занимают примерно 50% фотографии, а возможно, и больше. В то же время, глаз человека не воспринимает мерцание, ему это не мешает.

Читать полностью »