В данной статье рассмотрим уязвимость на основе подмены сериализованного Java-объекта ViewState и метод её эксплуатации на примере web-приложения виртуальной машины с HackTheBox, использующей технологию Apache MyFaces.

Рубрика «безопасность» - 22

Apache, ViewState&Deserialisation

2019-09-25 в 12:01, admin, рубрики: Apache, cybersecurity, java, security, безопасность, Блог компании T.Hunter, информационная безопасность, сериализация, сериализация сложного объекта, уязвимостьTesla Model 3 получила высшую оценку безопасности от IIHS

2019-09-20 в 14:03, admin, рубрики: tesla model 3, безопасность, Блог компании Madrobots, будущее здесь, дорога, ДТП, Здоровье гика, транспорт, электромобили

Страховой институт дорожной безопасности США (Insurance Institute for Highway Safety) после анализа результатов теста Tesla Model 3 поставил электрокару высшую оценку — Top Safety Pick+. Тест состоял из нескольких модулей, электромобиль все испытания прошел практически идеально. Кстати, Model 3 не единственный электрокар, который получил такую высокую оценку — раньше ее получил Audi e-tron.

Но у Model 3 есть и другие заслуженные награды, включая 5 звезд во всех категориях тестов и «звание» автомобиля с минимальной вероятностью повреждений у пассажиров в случае аварии от NHTSA, плюс по 5 звезд от Европейского и Австралийского комитета по оценке новых автомобилей.

Читать полностью »

FAQ про облачную [электронную] подпись

2019-09-19 в 7:01, admin, рубрики: безопасность, Блог компании Единая электронная торговая площадка, закупки, информационная безопасность, облачная подпись, ОЭП, сертификат, технологии, удостоверяющий центр, услуга, ЭПНаша площадка стала первым федеральным оператором электронных торгов, внедрившим новую технологию облачной электронной подписи. Если обычная ЭП вызывала кучу вопросов, то эта услуга, с одной стороны, пока ещё больше непонятна бизнесу, а с другой — всё стало сильно проще.

![FAQ про облачную [электронную] подпись - 1 FAQ про облачную [электронную] подпись - 1](https://www.pvsm.ru/images/2019/09/19/FAQ-pro-oblachnuyu-elektronnuyu-podpis.png)

— Что это такое?

Раньше была бумажная подпись на документе. Она не очень удобна, не очень безопасна и требует физического наличия бумаги. Потом появилась флешка с сертификатом и обвесом вокруг (вплоть до антивируса). Её сначала назвали ЭЦП — электронная цифровая подпись. Потом она стала просто ЭП. Теперь эту флешку положили в облако, и она стала ОЭП.

— Как работает ОЭП?

Предположим, вы подаёте свое предложение на тендер. Раньше, чтобы подписать документ, надо было поставить плагин для браузера, который умел связываться с софтом на локальном компьютере пользователя. Этот софт обращался к софту на флешке, софт на флешке выдавал ключ, этим ключом подписывалась транзакция и передавалась в готовом виде в плагин в браузер. Теперь мы вынимаем из этой цепочки флешку: софт обращается в облачное хранилище по шифрованному туннелю. Читать полностью »

Как стать менее доступным для потенциального злоумышленника в Интернете. Личный опыт и наблюдения

2019-09-15 в 9:06, admin, рубрики: безопасность, информационная безопасность, Лайфхаки для гиков, менеджер паролей, облачный диск, почтаВступление

Почему важно задуматься о безопасности в Интернете? Небольшой пример, если злоумышленник получит доступ к вашей учетной записи на каком-либо ресурсе, это может привести к ущербам разного вида, как материальным, так и моральным. Вот несколько примеров.

Злоумышленник получает учетную запись от социальных сетей. Это ведет к беспощадной рассылке всем друзьям порой не лучших новостей, на здоровье кого-нибудь из близких подобные сообщения могут отрицательно повлиять.

Злоумышленник получает учетную запись от сайтов бронирования гостиниц. Отменив бронирование, может испортить отпуск, а также нанести материальный ущерб.

Интернет-магазин, здесь злоумышленник также может сильно навредить, отменив покупку, которая уже оплачена.

Таких примеров может быть очень много и, более того, злоумышленник может мыслить куда более хитро и тонко, извлекая из этого свою выгоду. Ну а если злоумышленник получает учетную запись от почты, это дает и вовсе бескрайние просторы для вредительства. Никогда не знаешь, чем завтра сможет воспользоваться злоумышленник в Интернете, поэтому составил небольшой перечень пунктов, которые могут помочь стать более защищенным.

Читать полностью »

RubyRussia 2019. Михаил Пронякин: безопасен ли Ruby

2019-09-13 в 13:45, admin, рубрики: Conference, railsclub, railsconf, ROR, ruby, ruby on rails, rubyrussia, безопасность, безопасность веб-приложений, Блог компании RubyRussia, интервью, информационная безопасность, уязвимостиНа конференции RubyRussia будет много докладов о том, как писать код и как делать это лучше других. Но если продукт, который выпускает ваша компания, небезопасен, то это может привести к большим проблемам. Григорий Петров обсудил эту важную тему с Михаилом Пронякиным из компании «ОНСЕК», разработчик комплексной платформы «Валарм».

Расскажи, чем ты занимаешься и как используешь Ruby?

Читать полностью »

Три типовых ошибки в сфере безопасности, о которых должен знать каждый React-разработчик

2019-09-13 в 9:30, admin, рубрики: javascript, React, ReactJS, безопасность, Блог компании RUVDS.com, информационная безопасность, разработка, Разработка веб-сайтовАвтор статьи, перевод которой мы сегодня публикуем, говорит, что React — это её любимая библиотека для создания интерактивных интерфейсов. React одновременно и лёгок в использовании, и достаточно хорошо защищён. Однако это не значит, что React-приложения совершенно неуязвимы. Очень легко впасть в неоправданное спокойствие, решив, что о XSS-атаках можно не волноваться из-за того, что в проекте используется React.

Уязвимости React чаще всего проявляются тогда, когда разработчик думает, что он использует защитные механизмы этой библиотеки, хотя на самом деле оказывается, что это не так. Поэтому важно правильно оценивать возможности React, и знать о том, какие задачи программисту нужно решать своими силами.

Сегодня мы поговорим о типичных уязвимостях React, о том, как находить их во время код-ревью, и о том, как от них защищаться.

Читать полностью »

Выход за пределы pod’а в Kubernetes через монтирование логов

2019-09-12 в 8:14, admin, рубрики: devops, kubernetes, безопасность, Блог компании Флант, информационная безопасность, логи, монтирование, системное администрированиеПрим. перев.: Эта заметка была написана исследователем ИТ-безопасности из компании Aqua Security, специализирующейся на DevSecOps. Она является прекрасной иллюстрацией тех тонкостей в конфигурации Kubernetes, что важно всегда держать в голове, обслуживая кластеры в production. Конечно, если вы думаете про их безопасность…

Kubernetes состоит из множества компонентов, и иногда их комбинирование определенным образом приводит к неожиданным результатам. В этой статье я покажу, как pod, запущенный с привилегиями root'а и примонтированной директорией /var/log узла, может раскрыть содержимое всей файловой системы хоста пользователю с доступом к его логам. Мы также обсудим варианты решения этой проблемы.Читать полностью »

Вавилонский подряд: 5 проблем безопасности в строительном бизнесе

2019-09-11 в 15:21, admin, рубрики: Анализ и проектирование систем, безопасность, Блог компании Ivideon, видеонаблюдение, видеотехника, облачные сервисы, строительные бизнес, стройка, управление персоналом

Во дворе одного из строящихся домов появилось поселение рабочих-строителей: десятки типовых бытовок по 8 спальных мест, ряд синих туалетных кабинок, отдельно стоящие здания столовой и бани. В первый месяц в благоустроенный городок на работу ходило 500 человек. Через месяц стало на сто человек больше — новички строительной профессией не владели, но чувствовали себя комфортно.

Несовершенная охранная система по пропускам или просто «на глаз» легко проницаема: строители продают койко-место знакомым из Средней Азии. Охранники сквозь пальцы смотрят на одинаковых как две капли росы рабочих. В лучшем случае застройщик несёт косвенные убытки, в худшем — новоприбывшие вынесут всё, что плохо лежит, устроят бучу или сожгут ненароком себя вместе с жильём.

Место работы — место жизни. Видимых нарушений нет. Работодатели могут регистрировать и селить иностранных работников на территории предприятия, например, на складе, в строительных вагончиках, хоть в шалаше из клеёнок и досок скворечника. Далее в силу вступает сложная система контроля стройки, которая на практике работает из рук вон плохо.

Читать полностью »

Maltego ближе к телу. Часть 2

2019-09-09 в 17:58, admin, рубрики: cybersecurity, data analysis, OSINT, reviews, security, анализ данных, безопасность, Блог компании T.Hunter, информационная безопасность, обзор программ, Социальные сети и сообществаЗдравствуйте, дорогие друзья. Вот, наконец-то, и добрался я до написания второй статьи, посвященной Maltego. Кто не читал первую – обязательно прочитайте вот тут. В ней я писал, что же такое Maltego в целом, а в этой статье я расскажу, с чем его едят. Картинок будет очень много.

Данная статья не совсем туториал по работе. Я, конечно, постараюсь показать максимум неочевидных вещей, с которыми столкнулся в процессе работы по первости, но лучший способ познать какой-либо фреймворк – это просто начать им пользоваться и нарабатывать опыт.Читать полностью »

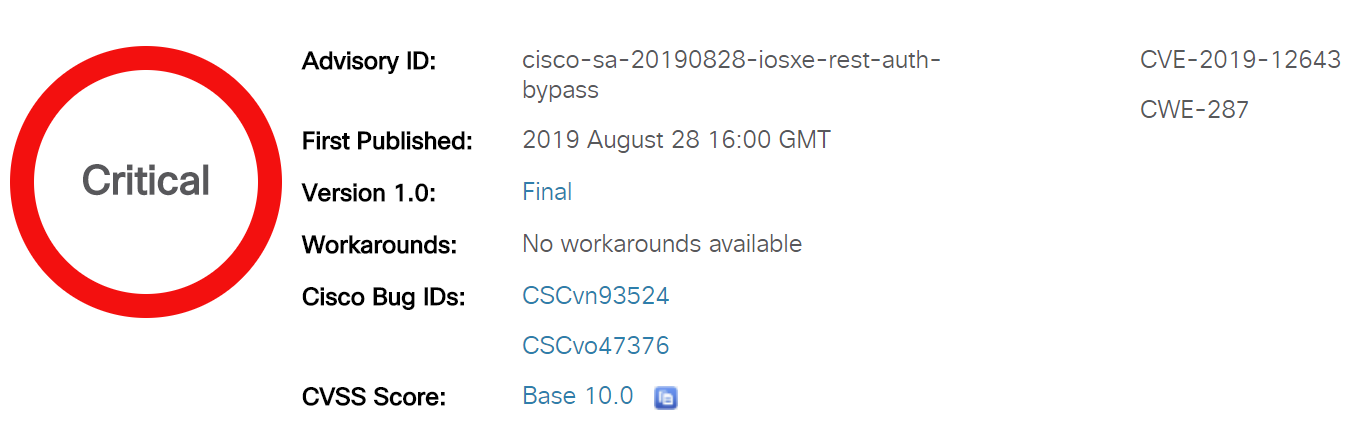

В оборудовании Cisco обнаружена критическая уязвимость на 10 из 10 баллов по шкале CVSS

2019-09-02 в 18:55, admin, рубрики: 10 баллов, Cisco, ITSumma, rest api, безопасность, Блог компании ITSumma, взлом, инфобез, информационная безопасность, Новость, Сетевое оборудование

В роутерах Cisco серий 4000, ASR 1000 и 1000V обнаружена критическая уязвимость

(CVE-2019-12643), которую оценили на 10 из 10 возможных баллов по шкале угроз CVSS (обычно угрозы уровня Critical получают 7,5-9,1 балл, редко — 9,8). Соответствующая информация размещена на официальном сайте производителя оборудования.

Уязвимость в контейнере виртуальных сервисов API Cisco REST для ПО Cisco IOS XE позволяет удаленному злоумышленнику обойти аутентификацию на управляемом устройстве без прохождения проверки подлинности.

Инженеры Cisco рекомендуют срочно установить патч на все роутеры под управлением IOS XE, например, с помощью специального инструмента Cisco IOS Software Checker.

Читать полностью »