Торговые ассоциации NCTA, CTIA и USTelecom, защищающие интересы интернет-провайдеров, попросили (.pdf) Конгресс США обратить внимание на внедрение шифрования DNS-запросов в будущих версиях браузера Google Chrome и в Android — это самый популярный браузер с долей ~64%, и операционная система с долей ~40% в мире, соответственно, Читать полностью »

Рубрика «безопасность» - 21

Не из-за любви к цензуре: провайдеры США осудили шифрование DNS-запросов в Chrome и Android

2019-10-04 в 2:33, admin, рубрики: android, CDN, CloudFlare, DNS, Google, Google Chrome, mozilla, Mozilla Firefox, безопасность, браузеры, великобритания, Госвеб, операционные системы, провайдеры, США, Текучка, телеком, шифрование, метки: android, CDN, CloudFlare, dns, Google, Google Chrome, mozilla, Mozilla Firefox, безопасность, браузеры, великобритания, Госвеб, операционные системы, провайдеры, США, Текучка, телеком, шифрованиеOWASP ТОП-10 уязвимостей IoT-устройств

2019-10-03 в 8:01, admin, рубрики: IoT, безопасность, безопасность мобильных приложений, Блог компании Инфосистемы Джет, Интернет вещей, информационная безопасность

К концу 2018 года количество подключенных IoT-устройств превысило 22 миллиарда. Из 7,6 миллиардов человек на Земле у 4 миллиардов есть доступ к интернету. Получается, что на каждого человека приходится по 5,5 устройств интернета вещей.

В среднем между временем подключения устройства IoT к сети и временем первой атаки проходит около 5 минут. Причем большая часть атак на «умные» устройства происходит автоматизированно.

Разумеется, такая печальная статистика не могла оставить равнодушными специалистов в области кибербезопасности. Международная некоммерческая организация OWASP (Open Web Application Security Project) озаботилась безопасностью интернета вещей еще в 2014 году, выпустив первую версию «OWASP Top 10 IoT». Обновленная версия «ТОП-10 уязвимостей устройств интернета вещей» с актуализированными угрозами вышла в 2018 году. Этот проект призван помочь производителям, разработчикам и потребителям понять проблемы безопасности IoT и принимать более взвешенные решения в области ИБ при создании экосистем интернета вещей.

Читать полностью »

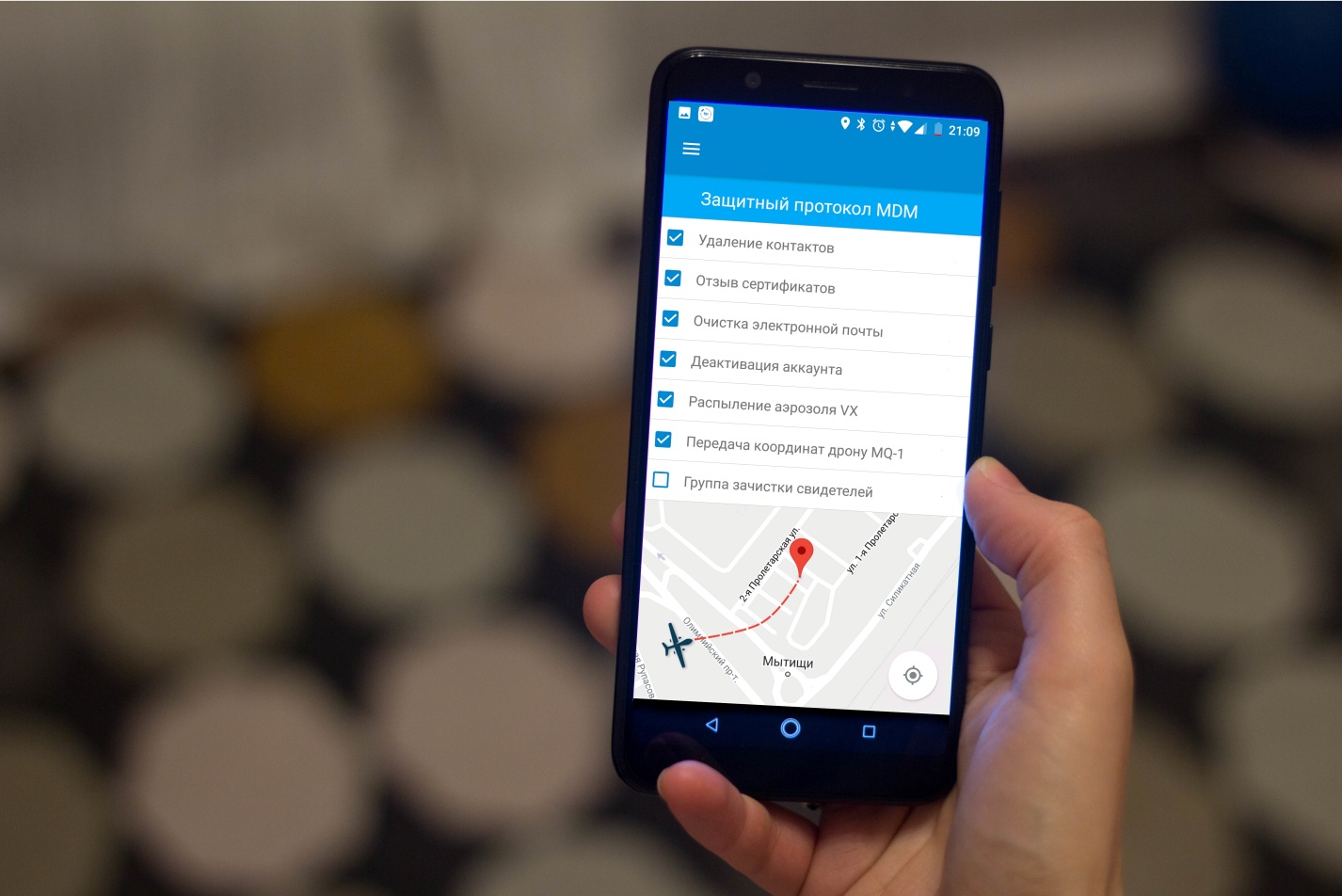

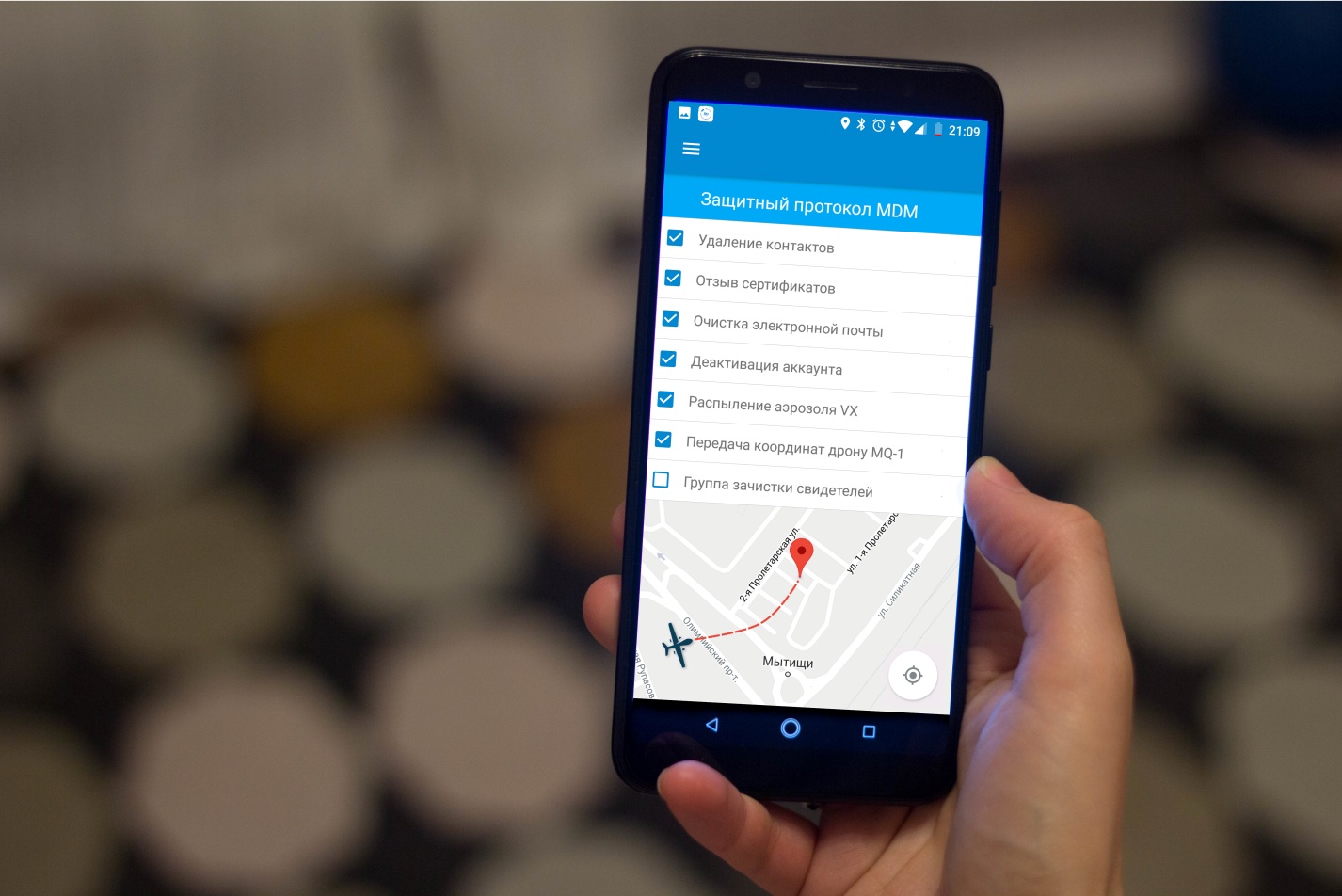

MDM: удалённый вайп, доставка приложений на телефоны и ноутбуки и прочие радости

2019-10-03 в 7:01, admin, рубрики: BYOD, emm, MDM, uem, администрирование, безопасность, Блог компании КРОК, Программное обеспечение, разработка мобильных приложений, телефон, управление телефонами, устройство

Когда говорят об MDM, который Mobile Device Management, все почему-то сразу представляют kill-switch, который дистанционно подрывает утерянный телефон по команде сотрудника ИБ. Нет, в целом это тоже есть, только без пиротехнических эффектов. Но есть ещё куча других рутинных задач, которые с MDM выполняются намного проще и безболезненнее.

Бизнес стремится к оптимизации и унификации процессов. И если раньше новому сотруднику приходилось идти в таинственный подвал с проводами и лампочками, где мудрые красноглазые старцы помогали настроить корпоративную почту на его Blackberry, то теперь MDM вырос до целой экосистемы, которая позволяет выполнять эти задачи в два клика. Будем говорить о безопасности, огуречно-смородиновой «Кока-Коле» и отличиях MDM от MAM, EMM и UEM. А ещё — о том, как удалённо наняться на работу по продаже пирожков.Читать полностью »

Да, можем удалить всё, нет, мы не читаем ваши SMS

2019-10-03 в 7:01, admin, рубрики: BYOD, emm, MDM, uem, администрирование, безопасность, Блог компании КРОК, Программное обеспечение, разработка мобильных приложений, телефон, управление телефонами, устройство

Когда говорят об MDM, который Mobile Device Management, все почему-то сразу представляют kill-switch, который дистанционно подрывает утерянный телефон по команде сотрудника ИБ. Нет, в целом это тоже есть, только без пиротехнических эффектов. Но есть ещё куча других рутинных задач, которые с MDM выполняются намного проще и безболезненнее.

Бизнес стремится к оптимизации и унификации процессов. И если раньше новому сотруднику приходилось идти в таинственный подвал с проводами и лампочками, где мудрые красноглазые старцы помогали настроить корпоративную почту на его Blackberry, то теперь MDM вырос до целой экосистемы, которая позволяет выполнять эти задачи в два клика. Будем говорить о безопасности, огуречно-смородиновой «Кока-Коле» и отличиях MDM от MAM, EMM и UEM. А ещё — о том, как удалённо наняться на работу по продаже пирожков.Читать полностью »

У Сбербанка утекли данные о 60 млн клиентов с кредитками

2019-10-03 в 3:06, admin, рубрики: devicelock dlp, Ашот Оганесян, банки, безопасность, взлом, Госвеб, кейсы, персональные данные, пластиковые карты, Сбербанк, Текучка, утечки, метки: DeviceLock DLP, Ашот Оганесян, банки, безопасность, взлом, Госвеб, кейсы, персональные данные, пластиковые карты, Сбербанк, Текучка, утечкиСбербанк сделал официальное заявление:

Вечером 2 октября 2019 года Сбербанку стало известно о возможной утечке учетных записей по кредитным картам, которая затрагивает как минимум 200 клиентов банка.

В настоящий момент производится служебное расследование и о его итогах будет сообщено дополнительно. Основная версия инцидента — умышленные преступные действия одного из сотрудников, Читать полностью »

Huawei предусмотрели бэкдор для взлома смартфонов Mate 30

2019-10-02 в 19:11, admin, рубрики: api, Google, Google Mobile Services, huawei, безопасность, взлом, Госвеб, Железо, кейсы, китай, мобильные приложения, метки: api, Google, Google Mobile Services, huawei, безопасность, взлом, Госвеб, железо, кейсы, китай, мобильные приложенияРазработчик Magisk, популярного приложения для получения и управления правами суперпользователя в Android John Wu обнаружил, что компания Huawei использовала собственные недокументированные API в смартфонах серии Mate 30. [Предположительно] лишь для установки сервизов Google. Недокументированные особенности делают системными любые приложения по желанию [взломщика] Huawei. Поведение явно нарушает все мыслимые условия использования сервисов Google, кроме того, Huawei может использовать бэкдор для других целей.

Обитатель Хабра dartraiden объяснил:

Я мотоцикл покупал, чтобы ездить, а не чтобы падать

2019-09-30 в 12:36, admin, рубрики: безопасность, Здоровье гика, мотоциклы, транспорт

Эта статья не совсем в формате Хабра, но, наблюдая какими темпами растет количество двухколесных на улицах столицы, в том числе и среди ИТ-шников, я всё же рискну — может это спасёт несколько жизней, что не так уж и плохо.

Когда лет 10 назад я купил себе первый мотоцикл, любая встреча двухколесных на дороге была целым событием. Последние же несколько лет ситуация изменилась кардинально — пробка из мототехники в междурядье уже каждодневная обыденность. Размышлять на тему, почему это происходит я не буду, а постараюсь просто поделиться опытом «выживания в большом городе» с теми, кто только купил или пока просто задумывается. Вполне возможно, что некоторые вещи будут полезны и любителям электротранспорта.

Читать полностью »

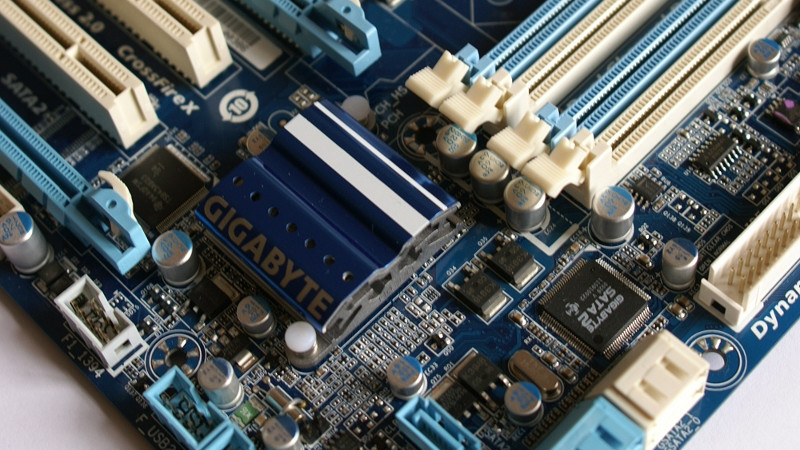

Светодиодная подсветка в качестве бэкдора

2019-09-27 в 14:54, admin, рубрики: gigabyte, LED, безопасность, Компьютерное железо, уязвимость

Забавный тренд последних лет в индустрии производства ПК — это установка светодиодов во все комплектующие системного блока. Каким-то образом, возникла идея, что круто выглядящий системник будет к тому же работать немного быстрее.

Пытаясь отключить светодиоды на своей новой видеокарте от Gigabyte, [Graham Sutherland] обнаружил, что эта светодиодная подсветка представляет собой неожиданную угрозу безопасности.

Читать полностью »

Азбука безопасности в Kubernetes: аутентификация, авторизация, аудит

2019-09-27 в 9:51, admin, рубрики: devops, kubernetes, аудит, безопасность, Блог компании Флант, информационная безопасность, системное администрирование

Рано или поздно в эксплуатации любой системы встаёт вопрос безопасности: обеспечения аутентификации, разделения прав, аудита и других задач. Для Kubernetes уже создано множество решений, которые позволяют добиться соответствия стандартам даже в весьма требовательных окружениях… Этот же материал посвящён базовым аспектам безопасности, реализованным в рамках встроенных механизмов K8s. В первую очередь он будет полезен тем, кто начинает знакомиться с Kubernetes, — как отправная точка для изучения вопросов, связанных с безопасностью.Читать полностью »

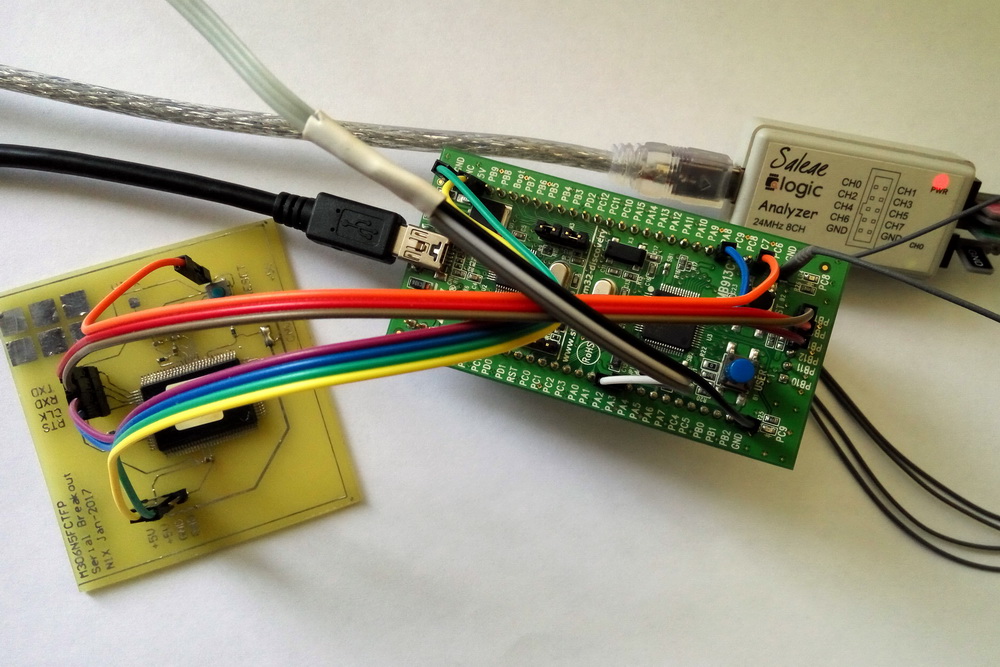

Вытаскиваем ПО из запароленного микроконтроллера Renesas M16C

2019-09-26 в 19:02, admin, рубрики: Renesas, side channel, безопасность, взлом, встраиваемые системы, информационная безопасность, программирование микроконтроллеров, реверс-инжиниринг, уязвимости

Есть у меня знакомый, который занимается ремонтом автомобильного железа. Он как-то принес мне микроконтроллер, выпаянный из блока управления автономного отопителя. Сказал, что его программатор это не берет, а ему хотелось бы иметь возможность переливать прошивки туда-сюда, т.к. блоков много, в железе они часто одинаковые, а вот агрегаты, которыми они управляют отличаются. И вроде и блок есть взамен неисправного, но ПО разное и заменить просто так нельзя. Так как задачка была интересной, решил покопаться. Если тема интересна и вам, прошу под кат...Читать полностью »