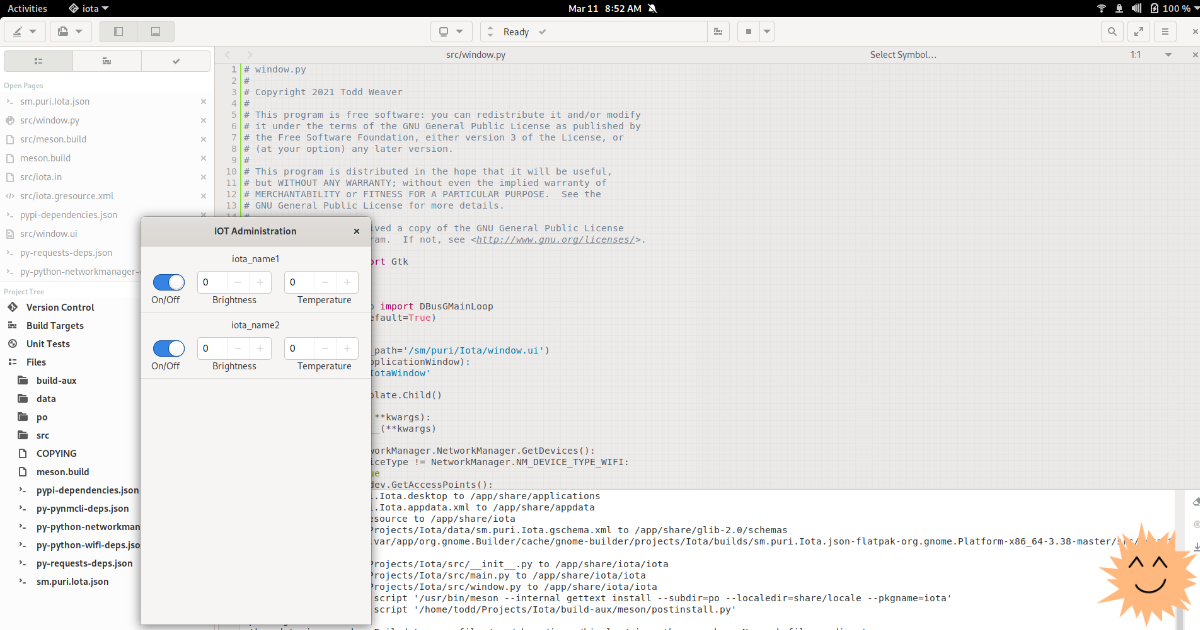

Недавно мне выдали пару настольных светодиодных ламп, чтобы улучшить освещение для видеосовещаний. Это простые ламы с тремя элементами управления: включение-отключение, температура, яркость. Благодаря тупиковому стремлению создавать IOT-устройства с приложением для монетизации данных пользователей управление температурой и яркостью — это не просто регуляторы на лампе, нет, они управляются проприетарным приложением, которые вы вынуждены (если вы, конечно, его не хакнете, но об этом позже) скачать на свой телефон или компьютер. Кроме того, для установки приложения необходимо принять условия пользовательского соглашения. После установки приложения нужно «активировать» лампу в приложении, подключив её к WiFi и Интернету.

Полный стек лампы

Теперь это не просто лампа, а целый компьютер и точка доступа к WiFi. Кроме того, он требует установки на телефон или компьютер проприетарного приложения, для которого невозможно провести аудит безопасности. Права владения — главная мера степени конфиденциальности, безопасности и свободы; если вы не владеете устройством полностью, то вами владеет разработчик (и производитель) устройства. Единственный способ вернуть лампу себе в собственность — это взломать её.

Читать полностью »