Здравствуйте, Коллеги, добро пожаловать на третий урок курса Check Point на максимум. На этот раз мне хотелось бы обсудить блейд Content Awareness. Это относительно новая фича, которая появилась в R80.10 и многие до сих пор ее не используют, хотя весьма зря! Лично я, считаю этот блейд отличным дополнением для защиты периметра сети, но давайте обо всем по порядку.

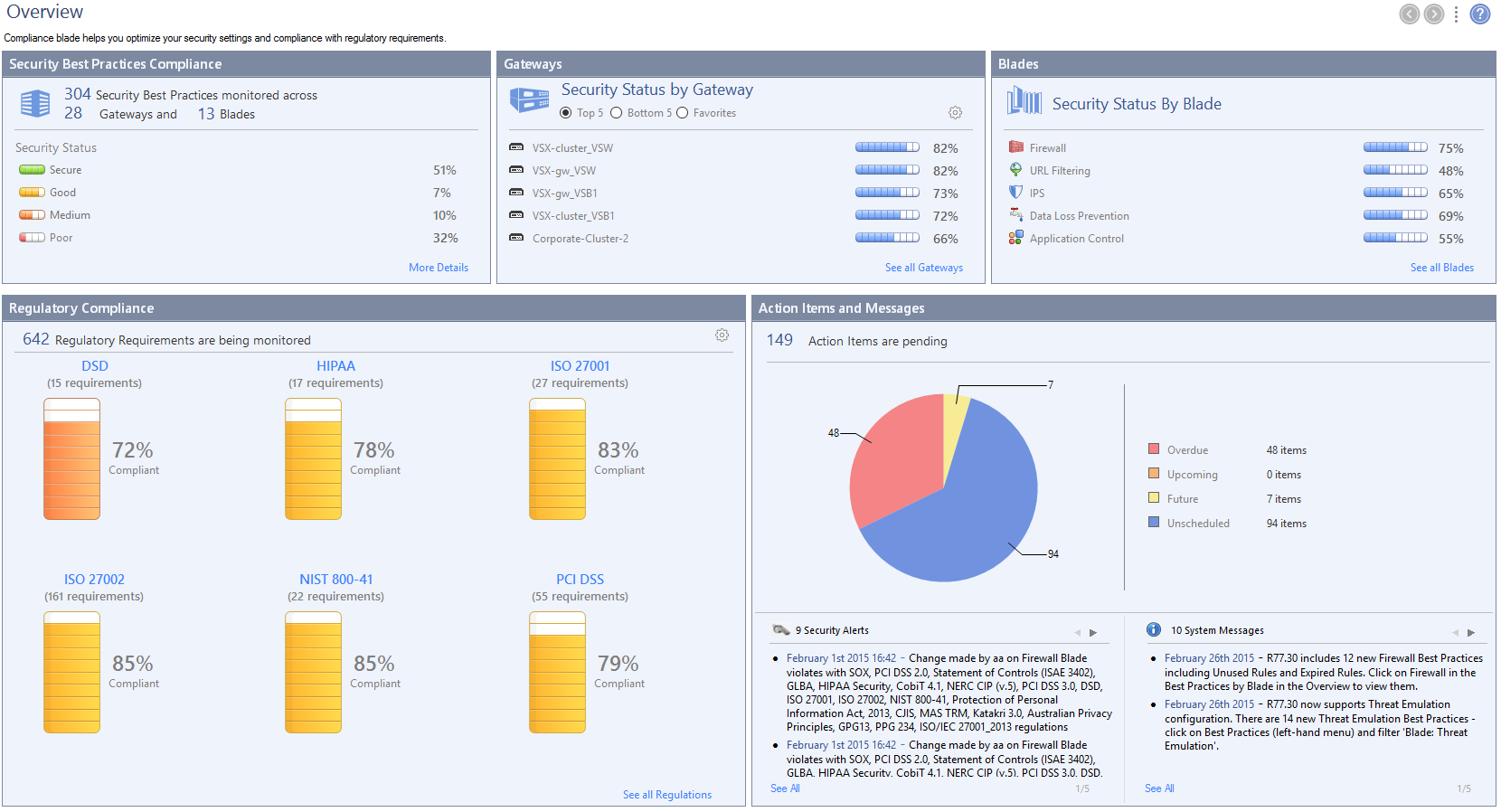

Прежде чем начать обсуждать этот блейд, хотелось бы немного вникнуть в проблематику вопроса. Т.е. зачем нам может этот блейд в принципе пригодится. Для начала давайте рассмотрим некоторые статистические данные.Читать полностью »