HP признали, что их серверы StoreVirtual могут содержать недокументированные бэкдоры. Уязвимость может стать причиной несанкционированного доступа в системы хранения. Бэкдор предоставляет пользователям возможность прямого доступа в святую святых, «LeftHand» (операционная система на сервере StoreVirtual). HP ранее уже продавали на рынке свои системы StoreVirtual как хранилище LeftHand (LeftHand Storage) и P4000 SAN. Операционная система LeftHand изначально имела название SAN/iQ.Читать полностью »

HP признали, что их серверы StoreVirtual могут содержать недокументированные бэкдоры. Уязвимость может стать причиной несанкционированного доступа в системы хранения. Бэкдор предоставляет пользователям возможность прямого доступа в святую святых, «LeftHand» (операционная система на сервере StoreVirtual). HP ранее уже продавали на рынке свои системы StoreVirtual как хранилище LeftHand (LeftHand Storage) и P4000 SAN. Операционная система LeftHand изначально имела название SAN/iQ.Читать полностью »

Рубрика «бэкдор» - 5

Новые бэкдоры в серверной продукции HP

2013-07-15 в 19:27, admin, рубрики: бэкдор, информационная безопасность, серверное ПОБэкдор в роутерах TP-LINK

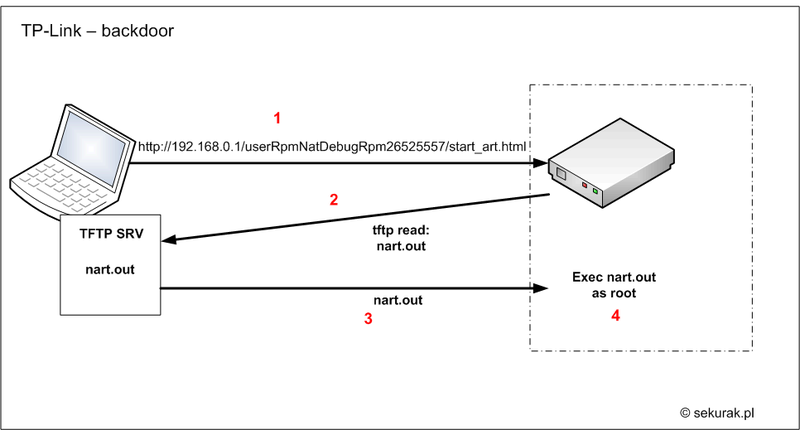

2013-03-14 в 15:06, admin, рубрики: tp-link, бэкдор, бэкдоры, информационная безопасность, Сетевое оборудование, уязвимость, метки: tp-link, бэкдор, бэкдоры, уязвимостьПольский security-эксперт Michał Sajdak из компании Securitum нашел очень интересный бэкдор в роутерах TP-LINK.

Эксплуатация бэкдора довольна проста, и её суть показана на следующей иллюстрации:

Разработчику ПО для азартных игр грозит тюремный срок в США

2013-01-05 в 14:31, admin, рубрики: ASI, Dura Lex, азартные игры, бэкдор, информационная безопасность, разработка, метки: ASI, азартные игры, бэкдор

8 января 2013 года в окружном суде Нью-Йорка начнутся слушания по делу Роберта Стюарта (Robert Stuart) и его компании Extension Software.

Extension Software более десяти лет занимается разработкой программного обеспечения Action Sportsbook International (“ASI”) для серверов букмекерских контор. На территории США запрещены азартные игры, в том числе ставки на спорт. Следствие установило, что компания Extension Software получила около $2,3 млн доходов от сделок с клиентами, которые вели незаконную деятельность на территории США. Соответственно, программисту хотят вменить пособничество преступникам и отмывание денег.

Читать полностью »

Gray Hat Python — DLL и Code Injection

2012-09-17 в 13:09, admin, рубрики: backdoor, trojan, бэкдор, внедрение DLL, Песочница, троян, метки: backdoor, trojan, бэкдор, внедрение DLL, троянIntro

Порой, когда вы реверсите или атакуете программу, полезно иметь возможность загрузить и выполнить свой код в контексте исследуемого процесса. Крадете ли вы хэши паролей или получаете доступ к удаленному рабочему столу целевой системы, методы внедрения кода и dll-библиотек предоставляют мощные возможности. Мы создадим несколько простых утилит на Питоне, которые позволят вам использовать оба метода. Эти методы должны входить в арсенал каждого разработчика программ, эксплойтов, шелл-кодов и пентестеров. Мы будем использовать внедрение DLL (DLL injection) для запуска всплывающего окна внутри другого процесса. Так же мы будем использовать внедрение кода (code injection), чтобы протестировать шелл-код, разработанный для уничтожения какого-либо процесса основываясь на его PID. Под конец главы мы создадим и скомпилируем Trojan’a (с функционалом backdoor’a) полностью написанного на Python. В большей степени он будет опираться на внедрении кода и использовании некоторых других скрытых тактик, которые должен использовать каждый хороший бэкдор. Давайте начнем с рассмотрения темы создания удаленных потоков, которые являются основой для обоих методов внедрения.Читать полностью »

Firefox заблокировал расширение Ubisoft Uplay

2012-07-31 в 8:43, admin, рубрики: drm, Firefox, ubisoft, Uplay, бэкдор, информационная безопасность, метки: drm, ubisoft, Uplay, бэкдорВ программе Uplay от компании Ubisoft вчера была обнаружена серьёзная уязвимость, которая представляет собой бэкдор на компьютеры миллионов пользователей, установивших игры от компании Ubisoft, такие как Assassin's Creed, Beowulf, Heroes of Might and Magic VI, Tom Clancy's Splinter Cell и прочие. Вместе с игрой на их компьютер установилась система Uplay DRM и расширение к браузеру.

Так вот, с помощью специального кода через это расширение можно получить доступ в систему пользователя с любого сайта.

Демо (в качестве примера запускает у вас на компьютере программу «Калькулятор»).

Читать полностью »

В штатовской военной микросхеме китайского производства обнаружили запароленный «чёрный ход»

2012-06-04 в 12:01, admin, рубрики: fpga, бэкдор, бэкдоры, информационная безопасность, метки: fpga, бэкдор, бэкдорыПрочёл на сайте журнала «Хакер» две статьи: