Эта статья представляет анализ публикации бразильских исследователей в области управления доступом пользователей мобильных устройств на основе анализа его поведенческих характеристик.

В развитие способов адаптивного управления доступом на основе местоположения появились способы, учитывающие поведенческие характеристики. Отличительной особенностью данных способов является стремление учесть некоторые уникальные особенности каждого отдельного пользователя с целью защиты от угроз использования личных устройств пользователя, особенно мобильных, посторонними людьми.

Одной из наиболее интересных и работ в данной области является исследование ученых из Бразилии вопросов адаптивной аутентификации на основе поведения мобильных пользователей и пространственно-временном контексте [1]. В основу предложенного механизма безопасности была взята пространственно-временная перестановочная модель, а также модель подобия векторов для выявления аномалий аутентификации [1, с.771].

Одной из основных задач, решаемых в данной работе, было создание контекстно-зависимого способа аутентификации, снижающего количество необходимых явных действий пользователя для осуществления входа в защищенную систему.

Существующие в настоящее время подходы используют достаточно упрощенные подходы в моделях при учете контекстных данных и, как правило, учитывают контекстные данные устройства, а не пользователя. Таким образом, в значительной степени данные механизмы подвержены риску принятия неправильного решения при управлении доступом.

В работе бразильских ученых предложено использовать 4 разновидности контекстов для осуществления аутентификации, отличающиеся временем формирования и атрибутами, ассоциированными с пользователем.

Это

- операционный

- пространственный

- внутриперсональный

- контекст окружения

.

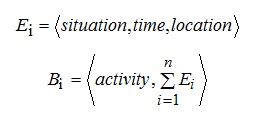

Для учета поведенческих характеристик предложена поведенческая модель, состоящая из множества деятельностей пользователя, каждая их которых состоит из множества событий. При этом событие – это вектор из трех значения:

- некоторой ситуации

- времени

- местоположения

Аналитически данная модель может быть представлена в виде формул: