Работать в сфере HR становится всё интереснее. Знать, почему поколениям Y и Z не очень интересны деньги, как запускать контент, который оценят сотрудники компании, создавать карьерный сайт самостоятельно, а ещё следить за аналитикой. Знать и уметь видеть тренды, а ещё — задавать их! И это лишь часть теории и практики рекрутмент-маркетинга, о котором сегодня мы хотим поговорить ->

Рубрика «автоматизация» - 22

Руководство по рекрутмент-маркетингу для чайников (и не только)

2017-04-13 в 13:35, admin, рубрики: CRM-системы, hr технологии, human resourses, автоматизация, Блог компании potok, кандидаты, карьерный сайт, маркетинг, рекрутинг, рекрутмент, управление персоналомПервые шаги к Web SCADA-системе. Оживляем мнемосхему в браузере с помощью AngularJS

2017-04-12 в 11:55, admin, рубрики: AngularJS, javascript, scada, scada в браузере, svg, автоматизация, асу тп, АСУТП, визуализация данных, диспетчеризация, Промышленное программированиеСегодня мы поговорим об отображении мнемосхем технологических объектов в браузере посредством таких технологий как SVG, JavaScript и т.д.

Опишем, что мы хотим получить:

- Мнемосхема открывается в браузере. Графика – SVG.

- Вверху мнемосхемы кнопки переходов на другие мнемосхемы.

- Данные обновляются раз в секунду.

- По клику на изображение выключателя появляется окно, из которого его можно включить или отключить.

SCADA-система (точнее её серверная часть) позволяет добавлять пользовательские html-страницы. Я не буду вручную набирать код страницы, а нарисую простую схему в редакторе, потом покажу, что получилось и как это работает.

Читать полностью »

Функциональная безопасность, часть 6 из 6. Оценивание показателей функциональной безопасности и надежности

2017-03-17 в 17:04, admin, рубрики: ics, IEC 61508, IICS, Industrial Internet Control Systems, Industrial IoT, IoT, IT-стандарты, plc, project management, scada, автоматизация, Анализ и проектирование систем, асу тп, информационная безопасность, критически важные системы, Промышленное программирование, стандартизация, стандарты, функциональная безопасность

Продолжая серию публикаций по функциональной безопасности, в сегодняшней статье мы рассмотрим, как количественно оценивается функциональная безопасность на основе статистических данных о случайных отказах аппаратных средств. Для этого используется математический аппарат теории надежности, которая, как известно, является одним из приложений теории вероятностей. Поэтому, мы будем периодически обращаться к положениям, известным из теории надежности.

Мы рассмотрим следующие вопросы:

— связь атрибутов надежности, информационной и функциональной безопасности;

— переход от анализа рисков к измерению показателей функциональной безопасности;

— примеры расчета показателей надежности и функциональной безопасности.

Читать полностью »

Функциональная безопасность, часть 5 из 5. Жизненный цикл информационной и функциональной безопасности

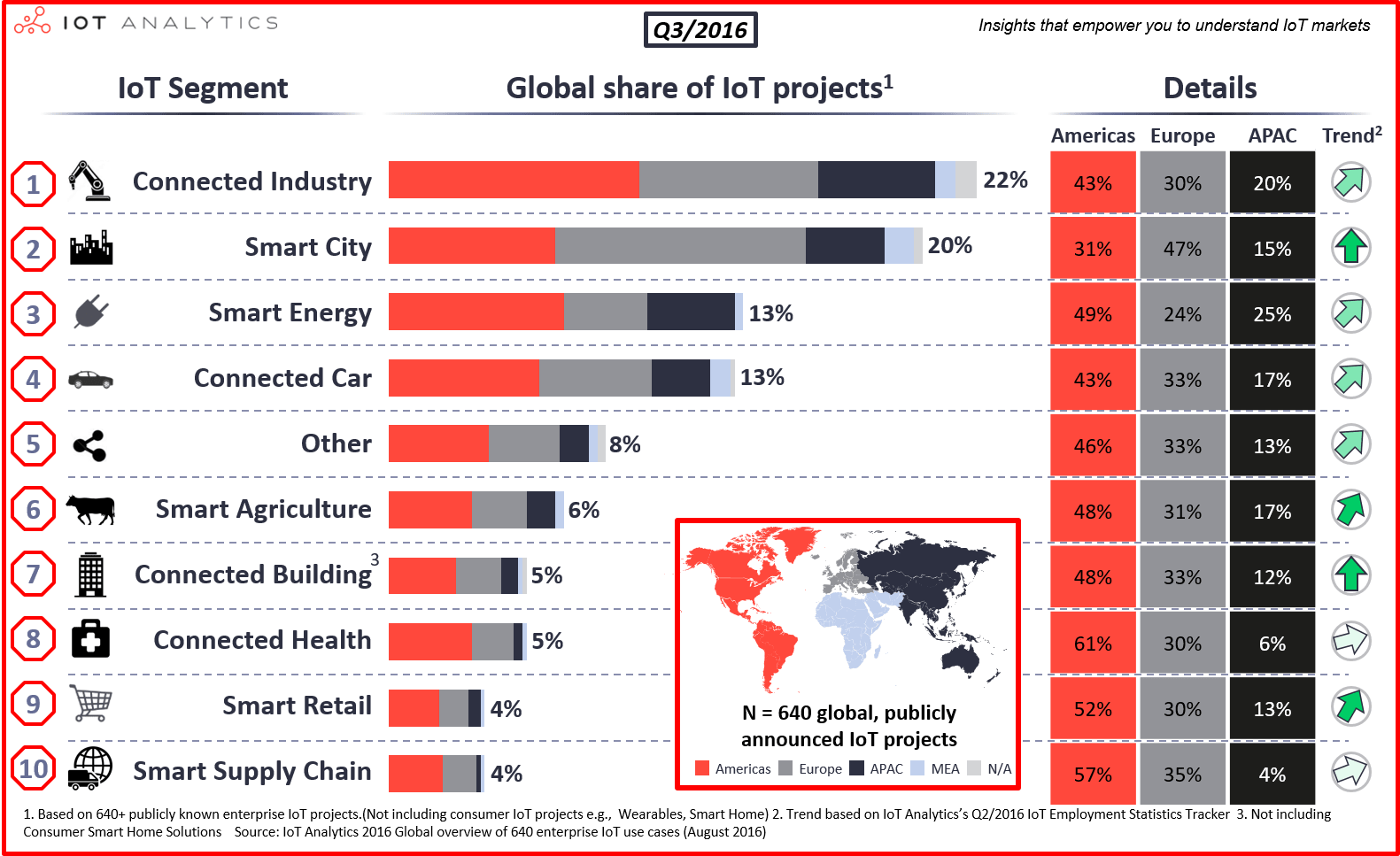

2017-02-24 в 17:41, admin, рубрики: ics, IEC 61508, IICS, Industrial Internet Control Systems, Industrial IoT, IoT, IT-стандарты, plc, project management, scada, автоматизация, Анализ и проектирование систем, асу тп, информационная безопасность, критически важные системы, Промышленное программирование, Разработка для интернета вещей, стандартизация, стандарты, функциональная безопасностьПо данным IoT Analytics в 2016 году больше всего проектов (22% от общего количества), связанных с применением интернета вещей, было реализовано для промышленных объектов. Это подтверждает развитие и распространение технологий заявленных в доктрине Industry 4.0.

Таким образом, на наших глазах возник новый класс кибер-физических систем, получивший название Industrial Internet Control Systems (IICS) или Industrial Internet of Things (IIoT).

Из названия понятно, что такие системы являются гибридом технологий, применяемых в АСУ ТП и в системах на базе интернета вещей. Соответственно в таких системах необходимо учитывать все риски, связанные с нарушением свойств информационной (security) и функциональной безопасности (safety).

Данная статья продолжает цикл публикаций по функциональной безопасности. В ней рассмотрены требования к организации жизненного цикла систем управления (АСУ ТП, встроенные системы, интернет вещей). Предложена единая структура процессов, поддерживающих выполнение требований как к информационной, так и к функциональной безопасности.

Читать полностью »

Как я СКАДу писал. Часть восьмая…

2017-02-17 в 9:23, admin, рубрики: .net, C#, c++, scada, автоматизация, АСУТП, Программирование, СКАДАДоброго времени суток, всем! Сегодня пятница, и лучших традициях Хабра, надеюсь мой сегодняшний пост будет хорошей темой в завершении рабочей недели! С моей последней публикации прошло уже больше года, и за это время произошло достаточно много новых интересных событий, о которых сейчас мне бы и хотелось поведать всем заинтересованным, кто продолжает следить за темой.

Читать полностью »

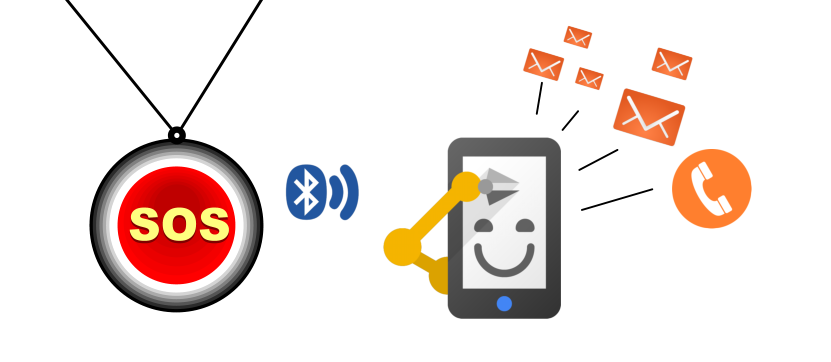

Bluetooth-оберег на всём готовом

2017-01-27 в 10:03, admin, рубрики: android, Automate, bluetooth-гарнитура, diy или сделай сам, автоматизация, Интернет вещей, Лайфхаки для гиков, Медгаджеты, тревожная кнопкаВведение

Здравствуй, читатель.

Эта статья пишется, чтобы поделиться простым, но полезным лайфхаком, который я недавно ввел в пробную эксплуатацию.

Требовалось решить следующую задачу.

Для очень пожилой родственницы, не приемлющей сотовые телефоны (тем более смартфоны) надо было сделать носимую кнопку экстренного вызова, которая может быть использована, чтобы оповестить родных, например, о том, что она упала в пределах квартиры, передвигаясь на ходунках, и не может встать/добраться до телефона (собственно, с такого случая, задача и возникла).

Забегая вперёд, скажу, что в итоге получилось более широкое решение, которое может использоваться, чтобы быстро и незаметно оповестить кого-то том, что что-то произошло, не доставая сотовый телефон. И всё это без «ещё одного устройства, которое надо заряжать».

Фраза «на всём готовом» подразумевает, что всё железо можно найти почти без дополнительных затрат. Своих приложений писать не надо. Программировать — графически, паять — по желанию. Короче, всё просто.

«Нам проще на листочках»: почему в российских компаниях проваливаются проекты по автоматизации

2016-12-13 в 14:39, admin, рубрики: gtd, автоматизация, Блог компании Латера-Планадо, менеджмент, управление, управление персоналомМы развиваем сервис контроля выездных сотрудников «Планадо» — им пользуются компании, чьи работники занимаются монтажом и обслуживанием оборудования, окон и мебели, уборкой, доставкой, сборкой и так далее. С помощью приложения в смартфоне руководитель компании может узнавать о том, где они находятся в конкретный момент времени, выполняют ли работу по технологии, убирают ли за собой мусор — для этого есть функции геотрекинга, чек-листов, фотоотчетов.

Рядовым сотрудникам почти никогда не нравится идея внедрения «Планадо» — никто не любит контроль. И не всегда руководству компании хватает сил этому противостоять. Сегодня мы расскажем о том, как потеряли одного из заказчиков.Читать полностью »

vSphereTools: Как мы создавали открытый инструмент для автоматизации работы с vSphere

2016-12-07 в 12:58, admin, рубрики: devops, vSphere, автоматизация, Блог компании Positive Technologies, виртуализация, инфраструктура, ит-инфраструктураВ нашем блоге на Хабре мы много рассказываем о внедрении подходов DevOps и разработанных нами инструментах автоматизации разработки и тестирования. Сегодня речь пойдет о том, как мы решали проблему взаимодействия с VMware vSphere.Читать полностью »

Информационная безопасность АСУ ТП: Дон Кихот в эру кибероружия

2016-11-26 в 15:52, admin, рубрики: ics, ISA 62443, IT-стандарты, NIST 800-53, NIST 800-82, plc, scada, автоматизация, Анализ и проектирование систем, асу тп, информационная безопасность, критически важные системы, Промышленное программирование, функциональная безопасность

В данной статье проведена систематизация требований к информационной безопасности (ИБ) АСУ ТП. Требования выбраны из доступных на настоящий момент стандартов, в первую очередь, из NIST SP 800-82 «Guide to Industrial Control Systems (ICS) Security» и разрабатываемой новой редакции серии ISA/IEC 62443 «Security for Industrial Automation and Control Systems».

АСУ ТП взаимодействуют с объектами физического мира и обеспечивают защиту от аварий и катастроф. В англоязычной литературе АСУ ТП называют Industrial Control Systems (ICS) или Industrial Automation and Control Systems (IACS). В мире IT технологий их можно сравнить с Дон Кихотом, который остался верен простым, но не очень модным принципам в уже давно изменившемся мире.

Поэтому, была проведена параллель с функциональной безопасностью и рассмотрен комплекс требований, позволяющих обеспечить обе стороны безопасности АСУ ТП, и функциональную, и информационную.

Похожие проблемы следует решать и для других кибер-физических систем, включая IoT и встроенные управляющие системы.

Читать полностью »

Оптимистичный взгляд на автоматизацию и будущее рабочих мест

2016-11-26 в 9:59, admin, рубрики: автоматизация, будущее здесь, искусственный интеллект, Рабочие места, универсальный базовый доход Захватывают ли мир роботы и технологии, переводя людей в низший класс? Прежде чем напрягаться по этому поводу, вспомните, что обычно это происходит в результате автоматизации. Автоматизация действительно устраняет некоторые рабочие места, но может быть, это не так уж и плохо. Пока мы думаем, что мы будем делать с большей свободой, предоставляемой нам цифровыми вмешательствами в жизнь, рассмотрим уроки истории ранней автоматизации.

Захватывают ли мир роботы и технологии, переводя людей в низший класс? Прежде чем напрягаться по этому поводу, вспомните, что обычно это происходит в результате автоматизации. Автоматизация действительно устраняет некоторые рабочие места, но может быть, это не так уж и плохо. Пока мы думаем, что мы будем делать с большей свободой, предоставляемой нам цифровыми вмешательствами в жизнь, рассмотрим уроки истории ранней автоматизации.

Если верить Илону Маску и его товарищам, то скорее рано, чем поздно, роботы заменят вас. Маск и другие считают, что скоро нас ждёт универсальный базовый доход (УБД). Правительство будет снабжать неработающих людей средствами, достаточными, чтобы не работать. Почему? Согласно высказыванию Винни Мирчандани [Vinnie Mirchandani] в статье «Медленная автоматизация»:

На выставке Gartner Symposium/ITxpo 2014 года Гартнер предсказал, что к 2025 году каждое третье рабочее место будет отдано ПО, роботам и умным машинам.