В этом посте мы расскажем, как сломанная логика, самописные сервисы и графические пароли могут привести к захвату сетевой инфраструктуры компании, полной потере денег и пользовательских данных.

В этом посте мы расскажем, как сломанная логика, самописные сервисы и графические пароли могут привести к захвату сетевой инфраструктуры компании, полной потере денег и пользовательских данных.

Пожалуй, каждый второй программист хоть раз задумывался попробовать создать свой, если не стартап, то собственный онлайн сервис. Может быть, такой инструмент умел бы делать простые SEO-аудиты сайтов, помогал находить технические ошибки, упрощая жизнь вебмастерам или маркетологам.

А может быть, вы популярный хостинг? Хотите привлечь пользователей, используя около-тематический трафик — создаете онлайн сервис который смог бы заменить целые серверные утилиты — nslookup, dig, curl?! Звучит неплохо, но всё ли так хорошо с безопасностью пользователей?

Об интересных и неочевидных уязвимостях онлайн-сервисов поговорим под катом. Читать полностью »

Наверняка каждый читатель Хабра хотя бы раз в жизни мечтал прикоснуться к миру кино, стать его частью. В этом посте я расскажу о том, как консультантам из отдела информационной безопасности удалось сделать это.

Из текста вы узнаете:

Пользовательская рабочая станция — самое уязвимое место инфраструктуры по части информационной безопасности. Пользователям может прийти на рабочую почту письмо вроде бы из безопасного источника, но со ссылкой на заражённый сайт. Возможно, кто-то скачает полезную для работы утилиту из неизвестно какого места. Да можно придумать не один десяток кейсов, как через пользователей вредоносное ПО может внедриться на внутрикорпоративные ресурсы. Поэтому рабочие станции требуют повышенного внимания, и в статье мы расскажем, откуда и какие события брать для отслеживания атак.

Как всегда без имен и названий, и так как я дополнительно связан подписью о неразглашении, еще и с немного видоизменённой историей (и опуская некоторые подробности, на публикацию которых я не получил разрешения).

Ниже следует реальная история проникновения на компьютер сотрудника… ну скажем некоторого частного банка. События, о которых повествует ваш покорный слуга, происходили в некоторой европейской стране не так что бы давно, еще до DSGVO (GDPR, RGPD) но в процессе становления оного, в преддверии так сказать.

Собственно началось всё с аудита безопасности — ..., интервью, разглядывания под лупой всего и вся, поиском и проработкой потенциальных лазеек и узких мест на пролезть (как туда, так и оттуда), ..., и собственно разбора полётов. На котором заказчик получил в итоге неутешительный для него вывод — "троечка с натяжкой".

Опустим слова, которые пришлось выслушать от краснеющих на глазах IT-безопасников, но общий лирический посыл таков — я бросаюсь голословными обвинениями, а у них — всё на замке, а ключ у CSO в кармане под сердцем.

Попытки объяснить, что система безопасности выстроенная вокруг firewall+proxy+webwasher like content-filter & antivirus, без какой-либо худо-бедно настроенной гибридной IDS (HIDS+APIDS), хонепотов и т.д. и т.п., во первых по определению не является безопасной, во вторых я же как бы показал уже несколько мест, где оно как минимум не комильфо. Попытки вернуться к конструктивному диалогу (собственно обратно к разбору) разбивались о трехэтажную стену обиды, выстроенную всем отделом.

Свернув совещание и отпустив сотрудников, CSO в купе с двумя важными начальниками попытался всё-таки честно выяснить у меня где собака порылась и понять как дальше жить как собственно и что конкретно, по моему скромному мнению, нужно делать.

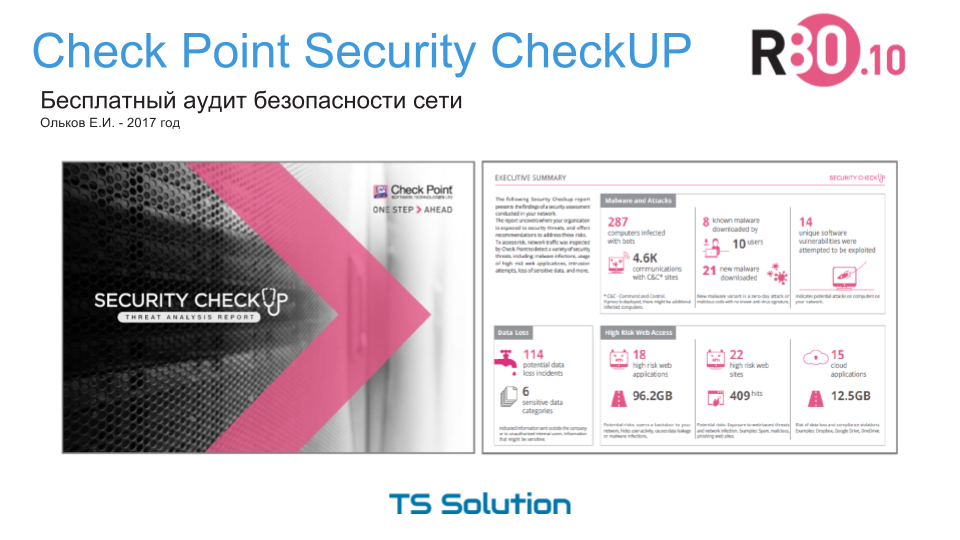

Как мы и обещали ранее, подготовлена подробная видео-инструкция по самостоятельному проведению аудита безопасности сети с помощью Check Point Security CheckUP R80.10. Ранее были опубликованы три части:

Однако с помощью текста и картинок весьма трудно создать подробное описание. Специально для этого мы подготовили видео-инструкцию, которая также состоит из трех частей:Читать полностью »

Третья и заключительная часть, касающаяся возможности проведения бесплатного аудита безопасности сети с помощью Check Point Security CheckUP. Если вы пропустили прошлые части:

Закончив установку и инициализацию мы можем приступить к самой настройке. Далее будет следовать большое кол-во картинок. Если же вам лень читать, то можете подписаться на наш YouTube канал, где в скором времени появится видео инструкция по CheckUP.Читать полностью »

Добрый день, коллеги. Хочу рассказать о полученном мной интересном опыте. Может быть кому-то пригодится.

В современном мире пароли используются повсеместно. На корпоративном компьютере, на личном телефоне и планшете, в почте и т.д. И казалось бы всем уже неоднократно объяснялось, что пароль должен быть стойким. Показывались рекомендации, что пароль не должен содержать личные данные, словарные слова, простые комбинации и т.д. Но тем не менее, еще множество людей продолжают использовать простые пароли. Что является не только нарушением требований безопасности, но представляет серьезную опасность как личным так и корпоративным данным.

Соответственно, возникает задача с помощью подручных средств, без установки сложного ПО, проверить пароли пользователей домена на стойкость к атаке по словарю. При этом, нужно сохранить конфиденциальность паролей. Т.е. чтобы проверяющий не видел пароли в открытом виде, но при этом мог однозначно сказать, что пароль является словарным словом.

В связи с тем, что у нас домен построен на базе Microsoft Windows, для решения этой задачи было решено сравнивать хеши паролей пользователей домена с хешами словаря. В целом такой подход можно применить к хешам из любых систем. Изменятся только методы получения хешей пользователей.

Читать полностью »

Безопасность веб-приложений всегда была больной темой. Говорят о ней много, но общая картина от этого практически не меняется – хакерских атак по-прежнему немало, и зачастую они весьма успешны для злоумышленников и затраты для пострадавших.

С серьезной проблемой столкнулись владельцы южнокорейской торговой площадки Interpark – хакер проник в их базу данных, украл из нее информацию о 10 млн. клиентов и сейчас требует выкуп за ее неразглашение. Также в список громких инцидентов вошел взлом официального форума Ubuntu с помощью SQL-инъекции через хорошо известную уязвимость в движке vBulletin. Похищены персональные данные 2 млн. пользователей.

Все это – только за текущий июль. И только касательно крупных сайтов. Сложно представить, сколько происходит нападений на более мелкие проекты. Впрочем, исследователи из Wallarm не поленились и посчитали – за 2015 год ими было зафиксировано 100 млн. атак на веб-ресурсы своих клиентов.

Читать полностью »

Дорогие друзья,

Мы в Payler уделяем особое внимание защите данных держателей карт. Еще до нового года мы обозначили свои планы относительно обновления сертификации безопасности PCI DSS до версии 3.0, так как понимали, что в скором будущем текущая версия 2.0 устареет и перестанет отвечать постоянно растущим требованиям к уровню безопасности.

Мы прошли аудит PCI DSS версии 3.0 и спешим рассказать вам, как это было. Но сначала отметим ключевые изменения в процессе обеспечения безопасности, отличающие версию 3.0:

Читать полностью »