Исследователи компании Exodus Intelligence Дэвид Барксдейл, Джордан Грусковняк и Алекc Уилер обнаружили критическую уязвимость в межсетевых экранах Cisco ASA. Ошибка безопасности позволяет удаленному неавторизованному пользователю осуществлять выполнение произвольного кода или перезагружать устройство. Читать полностью »

Рубрика «asa» - 2

Критическая уязвимость Cisco ASA: В чем проблема, и как защититься

2016-02-16 в 11:22, admin, рубрики: asa, Cisco, cisco asa, ike, ikev1, IKEv2, Блог компании Positive Technologies, информационная безопасность, уязвимостиЕще одна статья о кэшировании веб-трафика

2013-09-17 в 8:49, admin, рубрики: asa, Cisco, firewall, squid, wccp, Сетевые технологии, системное администрирование, метки: asa, Cisco, firewall, squid, wccpВведение, или зачем нужна еще одна статья о WCCP?

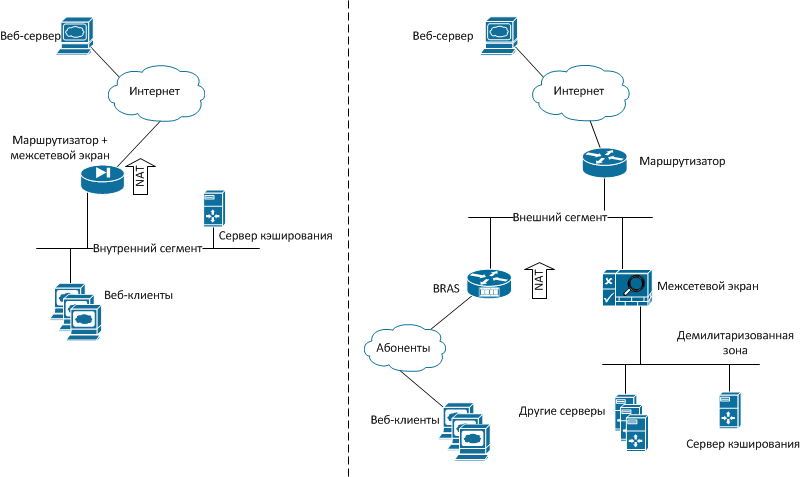

Про организацию прозрачного кэширования веб-трафика с использованием протокола WCCP написано много, в том числе есть хорошая статья на хабре. Обычно в этих статьях рассматривается схема, подобная изображенной на рисунке слева.

На первый взгляд, решение обладает сплошными достоинствами: реализация несложна, кэширование выполняется абсолютно прозрачно для пользователей, при отказе прокси-сервера запросы автоматически будут перенаправлены напрямую.

Но всегда ли внедрение WCCP проходит гладко? И если нет, как бороться с возникающими проблемами?

Например, практически во всех статьях упоминается, что сервер кэширования должен находиться в том же сегменте, что и пользователи, но причины этого не уточняются. А как быть, если политика безопасности требует, чтобы все серверы находились в демилитаризованной зоне и были защищены межсетевым экраном (МЭ)?

Недавно пришлось столкнуться с подобным требованием при установке сервера кэширования в сети оператора связи, упрощенная схема которой изображена на заглавном рисунке справа.

Если читателям интересно, какие проблемы встречаются при реализации подобных схем, и как можно обойти ограничения — добро пожаловать.

Читать полностью »

Неожиданный финт Cisco ASA

2013-09-05 в 6:51, admin, рубрики: asa, Cisco, nat, PAT, информационная безопасность, настройка, Сетевые технологии, метки: asa, Cisco, nat, PAT, настройка Сегодня с утра неожиданно открыл для себя что-то новое, но сильно приятное.

Для кого-то это может быть очевидно, но я, почему-то, раньше не сталкивался. Так что, возможно, кого-то это предостережет от подобных проблем в будущем.

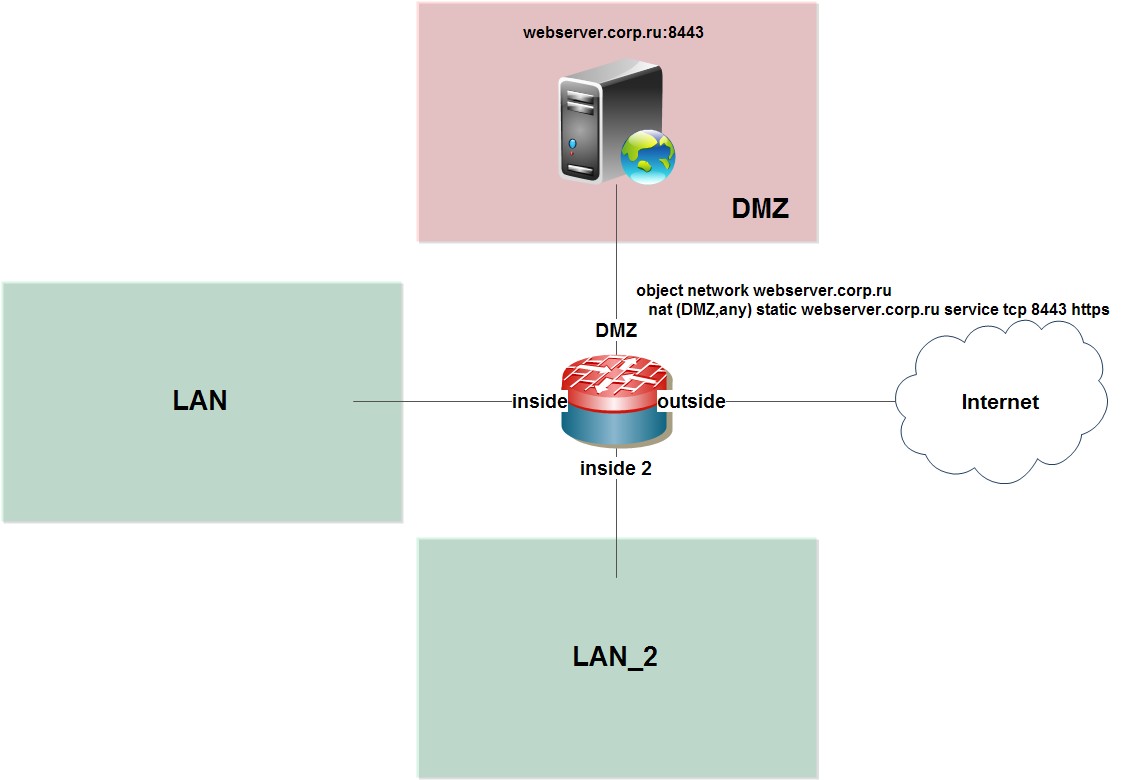

Есть такая топология (ну, конечно, она совсем не такая, но суть отражает):

Практическое применение Cisco FPM или как заблокировать TeamViewer и прочее зло

2013-07-05 в 8:21, admin, рубрики: asa, Cisco, fpm, isr, security, teamviewer, wireshark, Сетевое оборудование, Сетевые технологии, метки: asa, Cisco, fpm, isr, security, teamviewer, wiresharkНемного теории

Теории на эту тему хватает, но все же еще раз, ну на всякий случай. Для тех кому лень читать, и нужно тупо заблокировать TeamViewer – готовый конфиг в конце статьи.

FPM (Flexible Packet Matching) — реализованная в IOS технология, позволяющая идентифицировать трафик по содержанию полей в заголовках и payload пакетов. По сути своей – аналогична ACL, но не имеет ограничений по тому, какую часть пакета можно матчить. В случае с ACL — это три поля в заголовке IP: Source IP Address, Destination IP address, Protocol + 2 поля в заголовке TCP/UDP: Source Port, Destination Port (ну или type/code для ICMP). В случае с FPM матчить можно по любому биту пакета.

Нужно обратить внимание, что FPM ну совсем никак не statefull, не анализирует всю сессию, не анализирует фрагменты, не анализирует пакеты с IP Options. Излишние детали по ограничениям опущу, они все описаны на cisco.com.

FPM для анализа нужен один пакет со всеми заголовками, поскольку, опираясь на эти заголовки и смещения относительно них, и строятся правила. ИМХО – аналогично Atomic IP engine в Cisco IPS, но с большими возможностями.

Читать полностью »

Прозрачное проксирование или как подружить Cisco и Squid

2012-08-25 в 17:55, admin, рубрики: asa, Cisco, linux, squid, wccp, системное администрирование, метки: asa, Cisco, squid, wccpПо роду своей деятельности, достаточно часто приходилось слышать от счастливых обладателей Cisco ASA в базовом комплекте поставки (без дополнительных дорогостоящих модулей типа CSC-SSM), в принципе как и других SOHOSMB маршрутизаторов данного производителя, нарекания на достаточно слабые возможности фильтрации URL, проксирования и других вкусностей, которые умеет делать даже самый простенький проски-сервер.

Однако из этого положения есть выход и достаточно простой. В этой статье я вам покажу пример работы связки Cisco ASA5510 + Squid, которая отлично справляется с поставленными задачами.Читать полностью »