По самым скромным оценкам в 2017 году общемировой ущерб от кибератак составил триллион долларов, говорится в годовом исследовании BI.ZONE за 2017-2018 год. Оценить реальный ущерб почти невозможно, поскольку 80% компаний скрывают случаи взломов и утечек. Эксперты прогнозируют, что, если ничего не предпринять, через несколько лет размер ущерба вырастет до $8 трлн.

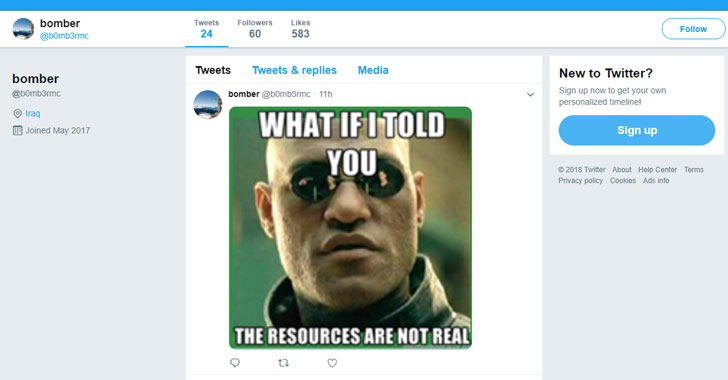

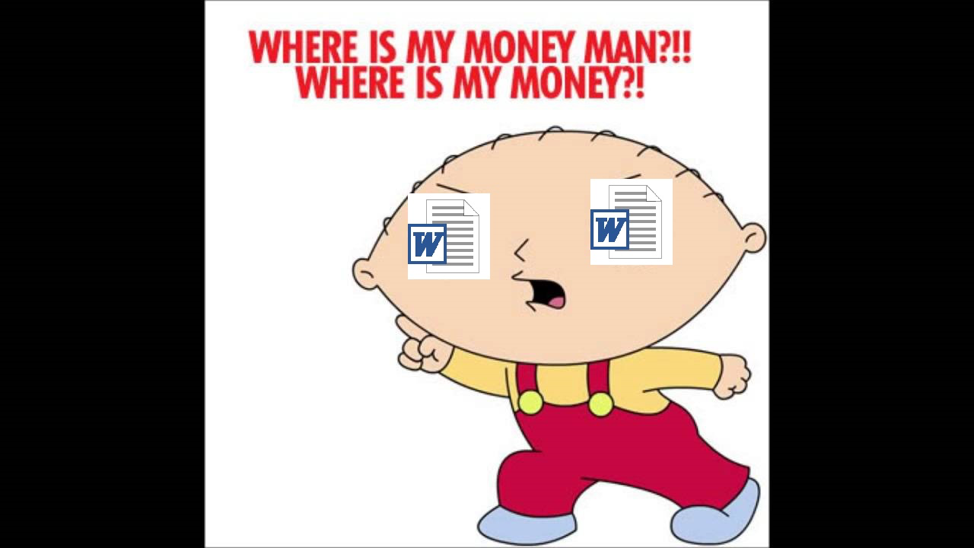

Мы в Binary District составили краткий пересказ исследования BI.ZONE, посвященного новым вызовам цифрового мира. Выбрали основные тренды в сфере киберпреступности и интересные факты из исследования, которые привлекли наше внимание: как быстро киберпреступный мир узнает об уязвимостях в MS Office, в чем проблема интернета вещей и почему выстраивание защиты своей инфраструктуры еще не гарантирует полную безопасность компании.

![[в закладки] Справочник законодательства РФ в области информационной безопасности - 1 [в закладки] Справочник законодательства РФ в области информационной безопасности - 1](https://www.pvsm.ru/images/2018/12/20/v-zakladki-spravochnik-zakonodatelstva-rf-v-oblasti-informacionnoi-bezopasnosti.jpeg)