Онлайн-маркетинг и ведение блогов не получили бы столь широкого распространения без таких систем управления содержимым (CMS), как WordPress.

Считается, что WordPress — это самая простая и при этом многофункциональная CMS. С помощью нее все от любителей до крупных компаний могут создавать, публиковать, управлять и следить за веб-контентом.

На сегодняшний день на WordPress работает примерно 76,5 миллионов блогов, или 27% всех страниц в интернете. Каждый день создается еще 50000 веб-сайтов (источник: WordPress).

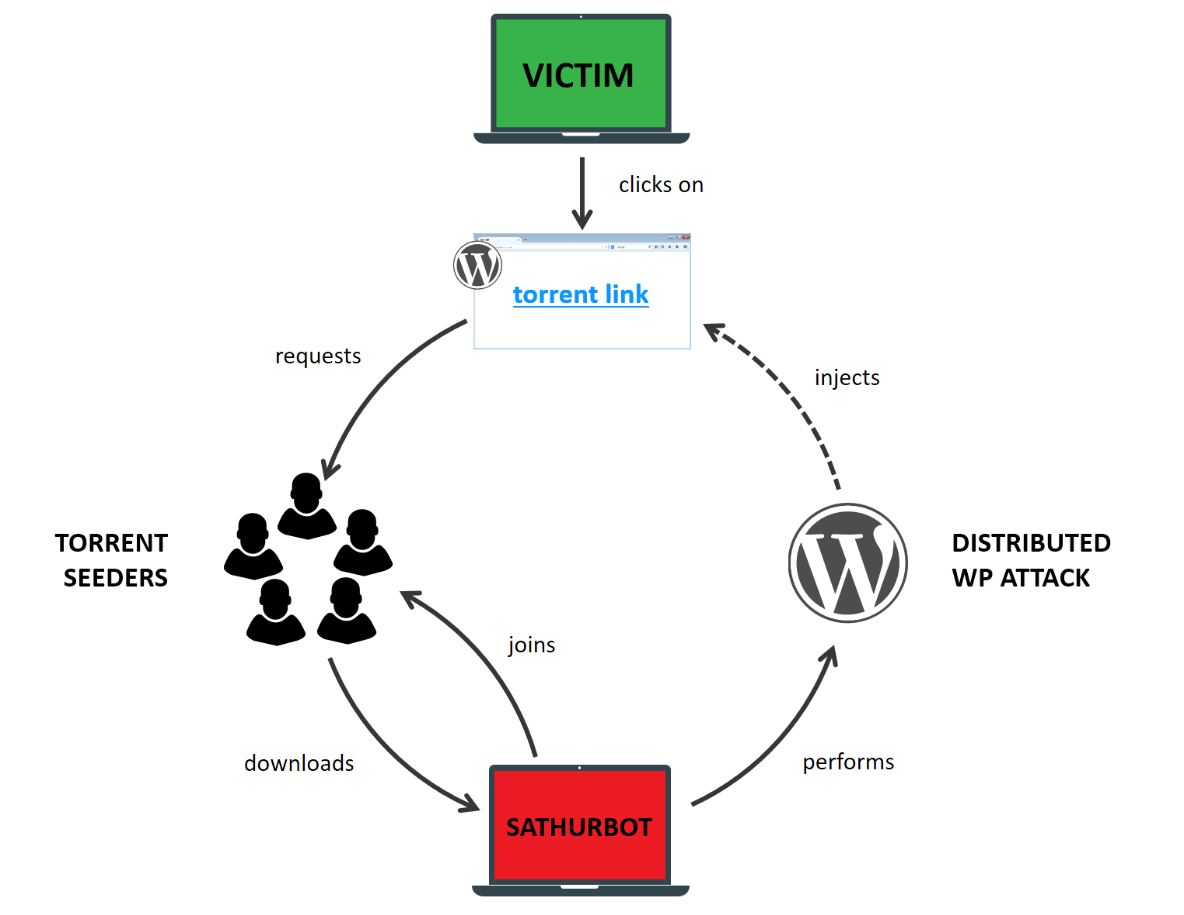

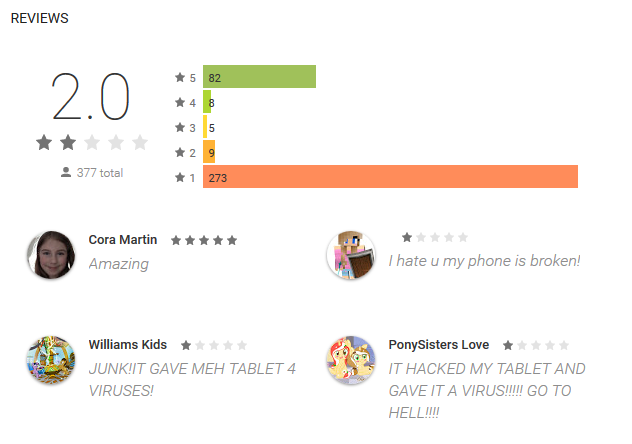

Из-за такого объема операций WordPress становится мишенью для злоумышленников. Взломщики проникают в систему, чтобы распространять вирусы, раскрывать данные или мешать работоспособности WordPress-сайта в целом.

Читать полностью »