Сегодня я расскажу о личном опыте борьбы с блокировкой семейства антивирусов AVG (AVG Antivirus Free, AVG Internet SecurityЧитать полностью »

Рубрика «антивирус»

Чиним блокировку AVG и AVAST антивирусов – этот продукт не поддерживается в вашем текущем местоположении

2024-11-26 в 8:05, admin, рубрики: timeweb_статьи, антивирус, антивирусная защита, антивирусы, блокировки, обход блокировокКак я укололся китайской вакциной

2021-01-18 в 4:55, admin, рубрики: Cansino, COVID-19, diy или сделай сам, антивирус, антивирусная защита, Биотехнологии, вакцина, здоровье, ковид, личный опыт

В мире сейчас ведется несколько клинических исследований вакцин от коронавируса. В России, кроме «Спутника V» разработали «ЭпиВакКорона» и другие, но мне встретилась онлайн реклама участия в третьей фазе исследования вакцины китайской компании CansinoЧитать полностью »

Зачем внедрять EDR, если есть SIEM, Sysmon и антивирус?

2020-07-23 в 6:00, admin, рубрики: edr, sysmon, антивирус, впо, информационная безопасность, мониторинг сетиБез мониторинга конечных точек сегодня уже не получится в полной мере обеспечить безопасность и вовремя обнаруживать факты компрометации инфраструктуры. «Джентельменский» набор — сетевой мониторинг, антивирус и стандартный аудит на конечных точках — уже не позволяет противодействовать не только серьезным группировкам, но даже злоумышленникам с низким уровнем подготовки. Почему? Рассмотрим на конкретных примерах.

Кадр из мультфильма «Жил-был пес»Читать полностью »

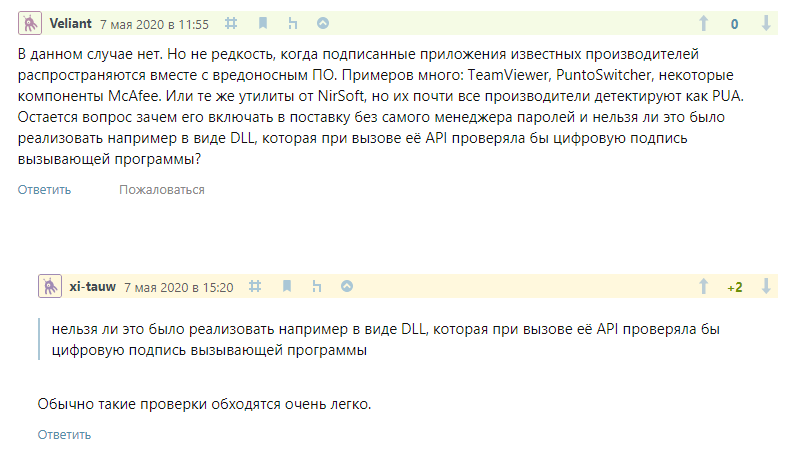

От комментария на Хабре к уязвимости в антивирусе Dr. Web

2020-07-08 в 8:10, admin, рубрики: eop, LPE, антивирус, Блог компании Перспективный мониторинг, информационная безопасность, уязвимостьОтносительно недавно на хабре появилась статья «Стилер паролей в антивирусном ПО Avira Free Antivirus» от пользователя Veliant. Автор обнаружил, что в стандартной поставке упомянутого антивируса присутствует компонент, который позволяет простым образом извлечь пароли из хранилища браузера Chrome.

В комментариях произошла дискуссия, можно ли считать это уязвимостью. Но меня зацепил один комментарий автора:

нельзя ли это было реализовать например в виде DLL, которая при вызове её API проверяла бы цифровую подпись вызывающей программы?

Дело в том, что буквально перед этим я исследовал несколько программ, которые точно так же полагались на проверку цифровой подписи. И такую проверку было очень легко обойти.

Цифровая подпись файла соответствует только самому исполняемому файлу, но работающая программа это не только исполняемый файл. Существует несколько способов повлиять на работу программы, не меняя исполняемый файл: можно подменить библиотеки, которые загружаются или сделать инъекцию кода прямо в памяти.

Я посмотрел на профиль автора: «Работает в: Доктор Веб». А что если посмотреть, не используется ли в продуктах этой компании проверка, о которой говорит автор? Я решил посмотреть и, спойлер, нашел уязвимость, которая позволяет повысить свои привилегии до системных пользователю Dr.Web Security Space для Windows.

Читать полностью »

Стилер паролей в антивирусном ПО Avira Free Antivirus

2020-05-07 в 8:14, admin, рубрики: avira, reverse engineering, антивирус, антивирусная защита, информационная безопасность, реверс-инжиниринг, уязвимостьЧто если я Вам скажу, что единственной функцией одного из компонентов антивирусного ПО, имеющего доверенную цифровую подпись, является сбор всех Ваших учетных данных сохраненных в популярных Интернет-браузерах? А если я скажу что ему без разницы в чьих интересах их собирать? Наверное подумаете что я брежу. А давайте посмотрим как на самом деле?

Еще один [почти] неудаляемый троянец под Android

2020-01-20 в 9:01, admin, рубрики: Android.Xiny, dr.web, антивирус, антивирусная защита, антивирусы, Блог компании Доктор Веб, Доктор Веб, информационная безопасность, троянецВ конце прошлого года с помощью функции обнаружения изменений в системной области у некоторых наших пользователей было зафиксировано изменение системного файла /system/lib/libc.so. Это одна из главных библиотек операционных систем на базе Linux, которая отвечает за системные вызовы и основные функции. Подробное рассмотрение этого случая позволило выявить новые образцы из семейства троянцев Android.Xiny, известного нам с 2015 года.

У его представителей мы впервые увидели установку атрибута «неизменяемый» на файлы, что существенно усложняло удаление троянцев с устройств.

Читать полностью »

Узбекские государственные «боевые хакеры» пострадали от антивируса Касперского

2019-10-03 в 17:48, admin, рубрики: ITSumma, антивирус, антивирусная защита, Блог компании ITSumma, информационная безопасность, касперский, кибербезопасность, конференции, Программирование, уязвимостиКибервоенное подразделение службы государственной безопасности Узбекистана занимается, в том числе, разработкой боевых троянов и вирусов. Самую высокотехнологичную и трудоёмкую их часть — уязвимости нулевого дня — боевые хакеры покупали на открытом рынке. На основе уязвимостей пишутся эксплойты и интегрируются в собственное ПО.

Но на компьютерах разработчиков был установлен антивирус Касперского. Он, разумеется, успешно обнаруживал подозрительные куски кода и отправлял их в базу. Эффективность понесённых на покупку уязвимостей затрат не подлежит, таким образом, сомнению (сарказм).

Читать полностью »

Как взломать завод: системы радиоуправления как слабое звено современного производства

2019-01-24 в 10:36, admin, рубрики: Trend Micro, антивирус, антивирусная защита, Блог компании Trend Micro, информационная безопасность, информационные технологии, промышленность, радиочастоты

Компания Trend Micro выпустила исследование, в котором рассмотрела уязвимости системы дистанционного радиоуправления промышленного оборудования и то, насколько просто злоумышленники могут их использовать для атак на промышленные объекты

Недавно мы (специалисты Trend Micro) опубликовали результаты очередного исследования, которое на этот раз касается систем дистанционного радиоуправления, используемых для работы с промышленным оборудованием. В ходе исследования мы протестировали оборудование от семи крупных вендоров, чтобы найти уязвимости в системах его защиты, и способы, которыми преступники могут воспользоваться, желая перехватить управление этим оборудованием. И нашли, что характерно, и уязвимости, и способы. Потенциально их можно использовать для саботажа производства, воровства и даже шантажа.

Читать полностью »