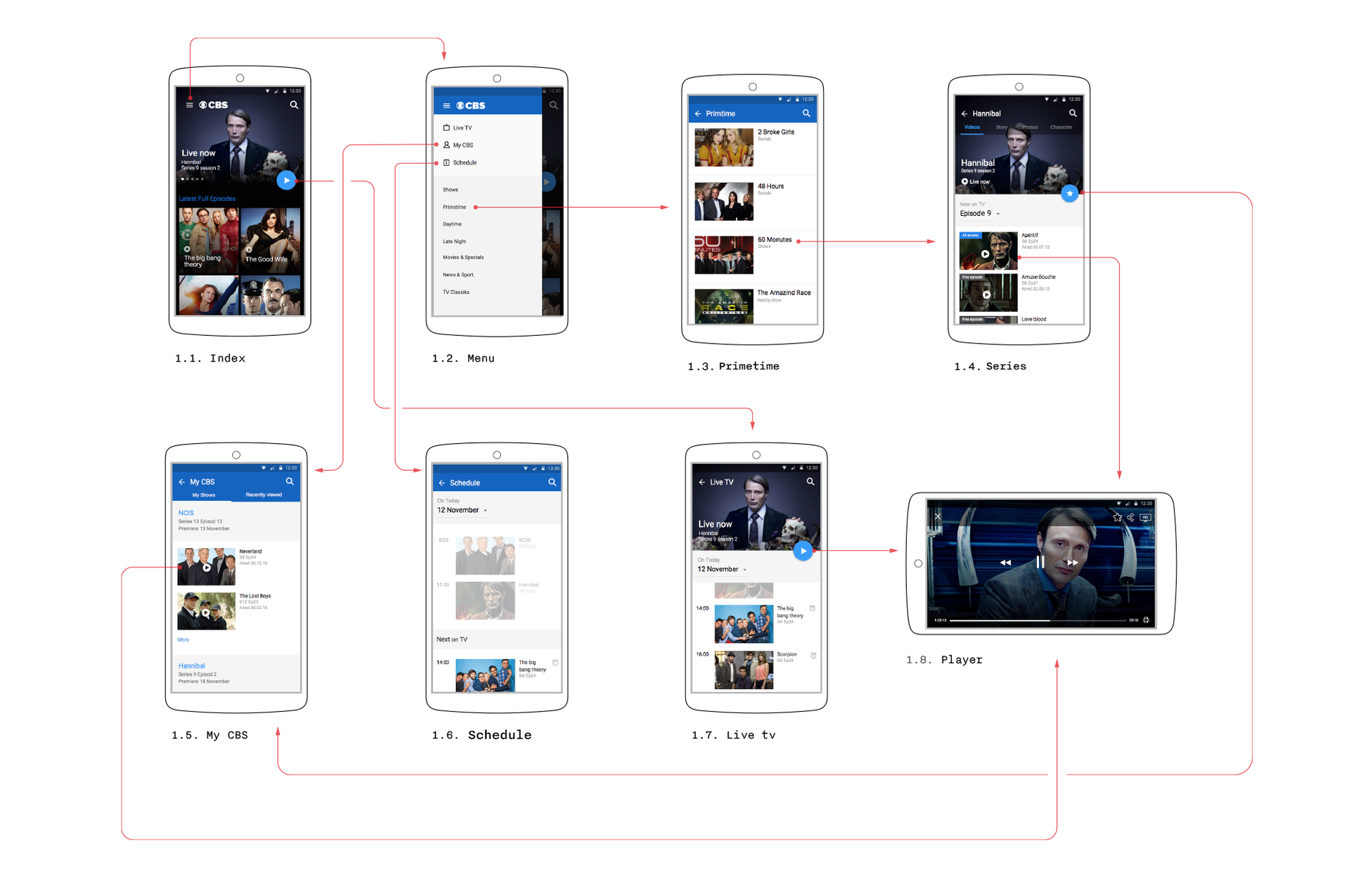

2 года прошло с того момента, как разработчики Google впервые представили свою концепцию дизайна пользовательского интерфейса, получившую название Material Design. О том, как далеко зашло практическое применение этой концепции, и чем на сегодняшний день Material Design является для рядовых разработчиков, мы побеседовали с Владимиром Ивановым, не просто поклонником и последователем идеи, а человеком, который больше года на практике работает с Material Design в своем приложении.

— Добрый день! Расскажите, пожалуйста, о себе и своей работе.

— Здравствуйте! Меня зовут Владимир Иванов, уже более 6 лет я пишу приложения под Android (и не только). Ранее занимался Kaspersky Safe Browser, а на данный момент работаю в компании, которая выпускает универсальное коммуникационное приложение Fonum. Правда, мы еще достаточно молоды: у нас есть только приложение под Android, и пока оно некоторым образом отстает от популярных мессенджеров. Однако у нас есть несколько инновационных идей, за счет которых мы планируем быстро нагнать конкурентов.

— Здравствуйте! Меня зовут Владимир Иванов, уже более 6 лет я пишу приложения под Android (и не только). Ранее занимался Kaspersky Safe Browser, а на данный момент работаю в компании, которая выпускает универсальное коммуникационное приложение Fonum. Правда, мы еще достаточно молоды: у нас есть только приложение под Android, и пока оно некоторым образом отстает от популярных мессенджеров. Однако у нас есть несколько инновационных идей, за счет которых мы планируем быстро нагнать конкурентов.

В компании я руковожу разработкой мобильных приложений, в частности, под Android.

— Ваше приложение построено по принципам material design, т.е. с концепцией вы сталкиваетесь на работе?

— Да, мы изначально выбрали material design в качестве основы подхода к приложению в целом. Т.е. можно сказать, что Fonum целиком и полностью воплощает идеи material design. Я буквально живу последний год с этой концепцией, пропитался духом и буквой этого подхода.

Читать полностью »