Не секрет что для успешного внедрения любой системы документооборота необходимо произвести несколько логичных шагов, в данном посте я опущу этапы исследования, начну с пилотного проекта. И постараюсь описать проблемы и способы решения оных, которые с уверенностью в 90% существуют на любом пост-советском «кондовом» предприятии.

Рубрика «Анализ и проектирование систем» - 151

Как я Search внедрял или типичные проблемы внедрения PDM cистем на пост-советских производствах

2013-04-02 в 9:23, admin, рубрики: PDM, Анализ и проектирование систем, производство, управление проектами, метки: производствоПерспективы развития: Сингулярность и «Разумное Управление»

2013-03-22 в 15:04, admin, рубрики: Анализ и проектирование систем, будущее, будущее здесь, моделирование, мысли вслух, Песочница, Сингулярность, сложные системы, управление, метки: будущее, моделирование, мысли вслух, Сингулярность, сложные системы, управлениеКаждый день — технологические новости. Каждую неделю — открытие. Каждый месяц — прорыв. Каждые полгода — важное фундаментальное исследование. За всем этим сложно уследить: сингулярность рядом. Об этом говорят в «техномире», но не слышно в обычном.

Предпосылки: автоматизация, создание искусственных имплантов, нейронные сети, дополненная реальность, ряд статей и комментариев на Хабре, Cnet, Popular Science, MIT technological review и ряде других подобных новостных порталах. Из последних — Human Revolution на Хабре, что ещё раз натолкнуло на необходимость публикации.

Последствия: “Мир Полудня”, “Мир Академии” (Фонда/Основания), “Мир Золотого Кольца”

Альтернатива: “Матрица”, “Терминатор”, “1984”, “Мир Мы”, “Мир Нейроманта”

Так что же нас всё-таки ожидает? (Кому лень читать — в качестве P.P.S. создано краткое резюме)

SIEM для ИТ и ИБ

2013-03-19 в 7:52, admin, рубрики: compliance, SIEM, Анализ и проектирование систем, Блог компании Positive Technologies, информационная безопасность, политика безопасности, метки: compliance, SIEM, политика безопасности  С появлением первых средств защиты информации возникли первые насущные вопросы: как узнать, что возведенные баррикады работают и защищают? как быстрее реагировать на оповещения? как понять, какие угрозы удалось предотвратить? Работает ли наш файерволл, можно узнать, выполнив ICMP ping: если правила в ACL (access control list) работают, то ответов, содержащих echo request, быть не должно. Можно через консоль устройства просмотреть журнал событий, разбирая сотни или тысячи строк вручную и пытаясь увидеть отраженную или выявленную угрозу.Читать полностью »

С появлением первых средств защиты информации возникли первые насущные вопросы: как узнать, что возведенные баррикады работают и защищают? как быстрее реагировать на оповещения? как понять, какие угрозы удалось предотвратить? Работает ли наш файерволл, можно узнать, выполнив ICMP ping: если правила в ACL (access control list) работают, то ответов, содержащих echo request, быть не должно. Можно через консоль устройства просмотреть журнал событий, разбирая сотни или тысячи строк вручную и пытаясь увидеть отраженную или выявленную угрозу.Читать полностью »

Технология CRUD-матрицы. Практический опыт

2013-03-12 в 19:19, admin, рубрики: agile, BABOK, Анализ и проектирование систем, гибкие методологии разработки, метки: agile, BABOK, Анализ и проектирование систем, гибкие методологии разработки

Технология CRUD-матрицы — это хороший инструмент для каждого члена Agile-команды на протяжении всего жизненного цикла продукта. CRUD-матрица позволяет наладить адекватный диалог с клиентом и выявить дублирование функционала, а также устранить противоречивость модели. Что касается оценки времени, то в этом моменте CRUD-матрица значительно уступает такому инструменту, как “planning poker”, который позволяет провести адекватную оценку с учетом объективных причин.

Читать полностью »

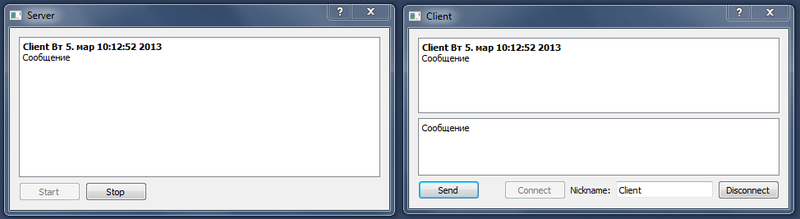

Организация сетевого взаимодействия на Qt

2013-03-05 в 6:28, admin, рубрики: c++, qt, Qt Software, RPC, Анализ и проектирование систем, метки: Qt, RPC В данной статье я бы хотел рассказать об одном из вариантов организации сетевого взаимодействия в программах, написанных на Qt, используя библиотеку QexRemint. Эта библиотека позволяет сериализовать/десериализовать сигналы и слоты. Дописав к ней сетевую часть, можно получить отличный и удобный механизм для удаленного вызова процедур (Remote Procedure Call).

Читать полностью »

Шаблон проектирования «Спецификация»

2013-03-04 в 13:11, admin, рубрики: .net, DDD, Анализ и проектирование систем, паттерны проектирования, Проектирование и рефакторинг, спецификация, метки: DDD, паттерны проектирования, спецификацияПредпринимая попытки постичь DDD вы наверняка натолкнетесь на этот паттерн, который часто тесно используется вместе с другим, не менее интересным, паттерном «Репозиторий». Этот паттерн предоставляет возможность описывать требования к бизнес-объектам, и затем использовать их (и их композиции) для фильтрации не дублируя запросы.

Пример

Давайте для примера спроектируем домен для простого группового чата: у нас будут три сущности: Группа и Пользователь, между которыми связь многие-ко-многим (один пользователь может находиться в разных группах, в группе может быть несколько пользователей) и Message представляющий собой сообщение, которое пользователь может написать в какой-либо группе:

Читать полностью »

Соответствие стандартам и политикам в сканерах уязвимостей и SIEM

2013-02-28 в 10:31, admin, рубрики: compliance, SIEM, Анализ и проектирование систем, Блог компании Positive Technologies, информационная безопасность, политика безопасности, метки: compliance, SIEM, политика безопасности  Английский термин compliance означает соответствие одному из высокоуровневых стандартов (таким как SOX, PCI DSS, Basel II, GLBA). Проводить проверку на соответствие этим документам необходимо для того, чтобы определить, насколько хорошо в вашей организации соблюдаются требования, описанные данными стандартами (разрешенная длина паролей, наличие внутренних регламентов и политик, время устранения уязвимостей и т. п.).

Английский термин compliance означает соответствие одному из высокоуровневых стандартов (таким как SOX, PCI DSS, Basel II, GLBA). Проводить проверку на соответствие этим документам необходимо для того, чтобы определить, насколько хорошо в вашей организации соблюдаются требования, описанные данными стандартами (разрешенная длина паролей, наличие внутренних регламентов и политик, время устранения уязвимостей и т. п.).

Помимо международных стандартов существуют их отечественные аналоги, корпоративные политики и требования NIST.Проводить оценку соответствия этим документам также необходимо. Стандарты содержат наборы требований: выполнение всех требований стандарта фактически означает соответствие ему. Пример отдельного требования: «Должен иметься дисциплинарный процесс для служащих, которые произвели нарушение защиты» (ИСО/МЭК 2005 A.8.2.3).Читать полностью »

Информационная поддержка изделия: спецприём KANO

2013-02-27 в 18:45, admin, рубрики: agile, BABOK, Анализ и проектирование систем, метки: agile, BABOK

Классический подход обязывает руководителя проекта, в ускоренном режиме, проводить приоритезацию задач используя для этого категоризацию требований на основе классификации Эйзенхауэра. Результатом всей этой «приоритезации» может стать упущенная выгода, потеря конкурентного преимущества и 100% удовлетворенность процессом руководителя проекта. Другое дело, когда команда реализует требования, которые клиент с восторгом готов принять!

Личностей типа «сноллигостер» хочется предупредить, что они могут этот топик не читать, дабы не травмировать свою психику.

Всем остальным: Добро пожаловать в новый мир!

Читать полностью »

Три буквы, о которых Вы не знаете

2013-02-21 в 13:02, admin, рубрики: CDC, sql, Анализ и проектирование систем, Исследования и прогнозы в IT, метки: CDC Рассказывая людям на встречах и презентациях про технологию, относящуюся к области баз данных, я поражаюсь, какая огромная пропасть может быть между тем, чем человек занимается и в какой области он работает. Еще больше поражает, что такая пропасть может присутствовать и у технических специалистов. Я попробую пояснить – например, в карточке человека написано «Специалист по работе с базами данных», а на деле оказывается, что этот человек умеет настраивать бэкапы в RMAN-е, создавать индексы и перестартовывать инстансы. Все его знания в области баз данных умещаются в знание, как использовать эти три инструмента. Ах да, еще, конечно же, знание SGA. Поразительно, но возникает такое чувство, что человек определил себе рамки, в границах которых он что-то знает, а что происходит за этими рамками, ему кажется неинтересным и недостойным внимания.

Читать полностью »

Помощник моделирования БД: хорошо забытое старое

2013-02-21 в 8:17, admin, рубрики: postgresql, sql, Анализ и проектирование систем, метки: postgresql, sqlНавеяно недавним постом.

Как то действительно мало затрагивается тема десктопных БД-конструкторов, хотя наверное ни один здравомыслящий человек не будет проектировать свой проект сразу в СУБД.

Хочу написать мини-обзор о совсем не новом, но верном помощнике — SQL Power Architect'е. Опенсорсном кроссплатформенном приложении написанном на java, с поддержкой различных БД.

Читать полностью »