Рассказываем, как развивалась система доменных имен — от эпохи ARPANET до разногласий, касающихся протоколов DoH/DoT — а также обсуждаем инфраструктуру IaaS-провайдера.

Рубрика «1cloud» - 2

Почитать на выходных: подборка материалов об истории DNS, регулировании ИТ и железе 1cloud.ru

2020-04-25 в 16:20, admin, рубрики: 1cloud, arpanet, cisco ucs, DNS, FACOM, gdpr, icann, Блог компании 1cloud.ru, дайджест, Компьютерное железо, старое железо, старое компьютерное железо, хранение данныхОбсуждение: стандартные UNIX-утилиты, которые мало кто использовал и использует сейчас

2020-03-23 в 13:20, admin, рубрики: 1cloud, eqn, OC, paste, typo, UNIX-утилиты, writer's workbench, Блог компании 1cloud.ru, Настройка LinuxНеделю назад Дуглас Макилрой (Douglas McIlroy), разработчик конвейера UNIX и автор понятия «компонентно-ориентированное программирование», рассказал об интересных и необычных UNIX-программах, не нашедших широкого применения. Публикация запустила активное обсуждение на Hacker News. Мы собрали самое интересное и будем рады, если вы присоединитесь к дискуссии.

Linux kernel 5.6 — что ждать в новой версии ядра

2020-03-19 в 11:01, admin, рубрики: 1cloud, linux kernel 5.6, Блог компании 1cloud.ru, Настройка Linux, операционные системыВыход Linux kernel 5.6 намечен на конец марта. В нашем сегодняшнем материале обсуждаем грядущие изменения — новую файловую систему, протокол WireGuard и обновления драйверов.

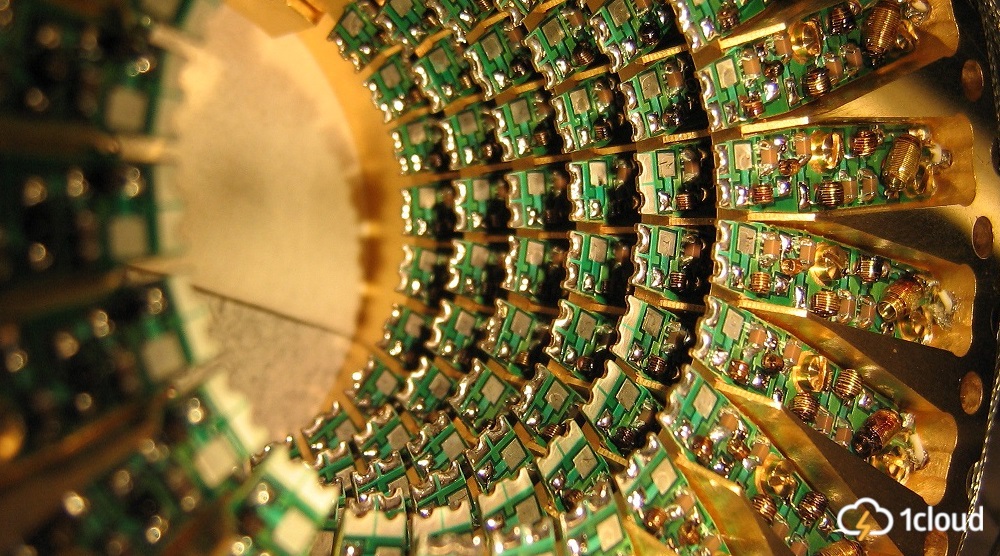

Впервые фотон телепортировали с одного чипа на другой

2020-03-18 в 18:02, admin, рубрики: 1cloud, Блог компании 1cloud.ru, квантовая телепортация, квантовые сети, Разработка систем связи, Сетевые технологииЭксперимент провели специалисты из Бристольского университета. Новая технология поспособствует развитию квантовых компьютеров на кремниевых схемах. Рассказываем, как устроена их система. Также рассмотрим несколько сторонних проектов, связанных с квантовой телепортацией.

Как IT-сектор помогает миру выбрасывать меньше еды

2020-03-15 в 9:39, admin, рубрики: 1cloud, Блог компании 1cloud.ru, еда, Здоровье гика, мусор, Офисы IT-компаний, питание, пищевые отходы, Урбанизм, экологияЗа последние годы многие IT-компании превратили свои офисы в комфортные пространства, где можно и поработать, и отдохнуть. Питание сотрудников составляет немалую часть этого комфорта, но на поверку эта тема оказывается не такой простой. Ведь корпоративные столовые вносят вклад в треть пищевых запасов, которые сейчас, по данным ООН, оказываются на помойке. Расскажем, как технологический сектор помогает с этим бороться и что может сделать каждый из нас.

Анализируем рекомендации по защите персональных данных и ИБ — на что стоит обратить внимание

2020-03-09 в 9:30, admin, рубрики: 1cloud, Блог компании 1cloud.ru, защита данных, ИБ, информационная безопасность, персональные данныеНа днях мы рассмотрели целый ряд книг о рисках в ИТ, социальной инженерии, вирусах и истории хакерских группировок. Сегодня попробуем перейти от теории к практике и посмотрим, что каждый из нас может сделать для защиты персональных данных. На Хабре и в СМИ можно найти большое количество базовых советов: от использования менеджеров паролей и двухфакторной аутентификации до внимательного отношения к письмам и потенциальным признакам фишинга.

Несомненно, эти меры важны в качестве основы кибергигиены, но не стоит ограничиваться только ими. Рассказываем о менее очевидных моментах, касающихся ИБ при работе с интернет-сервисами.

Что почитать в оставшийся выходной — книги о вирусах, хакерах и истории «цифрового» картеля

2020-03-08 в 13:03, admin, рубрики: 1cloud, Блог компании 1cloud.ru, информационная безопасность, книги, социальная инженерия, чтение на выходныеВ прошлый раз мы делали подборку литературы о тонкостях работы хакеров и рисках в ИТ. Сегодня продолжаем развивать эту тему. Под катом: история Cult of the Dead Cow — группировки из 80-х, которая теперь занимается вопросами защиты персональных данных, а также книги о криминальном гении Поле Ле Ру и Кевине Митнике, совершившем более 20 киберпреступлений.

Технологии для вычислений: от телефонов «только для звонков» до облака и суперкомпьютеров на Linux

2020-03-01 в 7:44, admin, рубрики: 1cloud, iaas, Блог компании 1cloud.ru, виртуальная инфраструктура, дайджест, облако, облачные технологииЭто дайджест аналитических и исторических материалов о разных технологиях для вычислений — от открытого ПО и облака до пользовательских гаджетов и суперкомпьютеров под управлением Linux.

Каких сервисов вам не хватает?

2020-02-24 в 16:51, admin, рубрики: 1cloud, gtd, Блог компании 1cloud.ru, контент-проекты, Медиа, медиасервисы, новые сервисы. социальные сети, Разработка веб-сайтов, сообщества, Социальные сети и сообществаМожно сколько угодно иронизировать над «проблемами первого мира», но цифровая цивилизация действительно приносит множество неудобств. Интернет обрушивает на нас тонны контента, в соцсетях сыпятся приглашения в непонятные группы от малознакомых людей, да и мало ли еще бытовых мелочей, от которых так и хочется избавиться, чтобы спокойно поработать или отдохнуть?

Сегодня мы подготовили для вас обзор направлений для развития новых сервисов и технологий, которые могли бы решить эти проблемы. О них можно помечтать и обсудить ваши мысли в комментариях. Никакой фантастики про телепортацию и летающие авто — в большинстве случаев речь про эволюцию существующих продуктов. Если вы занимаетесь разработкой, эта статья может подкинуть вам пищу для размышлений. Делитесь ими под материалом.

Границы для пограничников: суд США установил правила для проверки устройств — обсуждаем ситуацию

2020-02-18 в 9:40, admin, рубрики: 1cloud, it-эмиграция, Блог компании 1cloud.ru, гаджеты, досмотр гаджетов, Законодательство в IT, ИБ, информационная безопасность, путешествия, таможенный досмотрВ одном из предыдущих постов мы поговорили о том, можно ли считать досмотр девайсов в аэропортах нарушением прав человека. Мнения разделились. Одни выступили за то, что законопослушному гражданину нечего скрывать от пограничных проверок. Другие указали на многочисленные конституции, которые провозглашают свободу частной жизни от посторонних глаз.

И некоторое время назад федеральный суд Бостона вынес судьбоносное решение: у проверяющих служб должны быть веские основания, чтобы просматривать содержимое вашего смартфона, ноутбука или другого устройства. Рассказываем, как развивается эта ситуация.