Хабрапользователь 0xA0 нашёл 0-day в Windows XPVista7 (в Windows 8 не работает).

Судя по всему, это отзвуки отгремевшей в далёком 2010 году уязвимости CVE-2010-2568 (писали об этом и на хабре), которую активно использовал небезызвестный StuxNet. Суть баги в том, что при обращении к DLL-файлу операционная система вместо ресурсов из этой библиотеки выполняет код из самой библиотеки. В общем-то, по описанию действительно очень схожа с названной CVE-2010-2568. Читать полностью »

Рубрика «0-day» - 2

0-day в Windows XP\Vista\7

2012-12-20 в 20:45, admin, рубрики: 0-day, 0day, windows, дыра безопасности, информационная безопасность, метки: 0-day, 0day, дыра безопасности0-day уязвимость в Adobe Reader 10 и 11

2012-11-15 в 10:36, admin, рубрики: 0-day, информационная безопасность, метки: 0-day

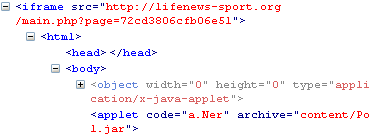

На днях обнаружена парнями из российской компании Group-IB обнаружена уязвимость в Adobe Reader актуальная для версий 10 и 11, позволяющая создавать вредоносные PDF-файлы, в том числе открываемые через плагины браузеров.

Читать полностью »

Уязвимость «нулевого дня» в Adobe Reader X/XI

2012-11-09 в 12:47, admin, рубрики: 0-day, 0day, adobe, информационная безопасность, метки: 0-day, 0day, adobeСпециалисты компании Group-IB недавно сообщили об обнаружении уязвимости «нулевого дня» в Adobe Reader X/XI

Технических деталей практически нет. Сообщается, что:

Для успешной эксплуатации этой уязвимости необходимы специальные условия: к примеру, чтобы осуществилось неавторизированное исполнение произвольного кода необходимо закрытие интернет-браузера либо его перезагрузка. Другим вариантом эксплуатации уязвимости является инициализация интерактивного взаимодействия с пользователем, согласно которому жертве потребуется подтвердить какое-либо действие в контексте открытого документа, после чего выполнится вредоносный код

Ещё одна цитата из статьи:

Одной из существенных особенностей является тот факт, что ранее не было афишировано ни одного эксплойта под указанную версию Adobe Reader по причине наличия встроенной «песочницы» (Sandbox, Protected View — blogs.adobe.com/asset/2010/10/inside-adobe-reader-protected-mode-part-1-design.html), которая ограничивает возможности выполнения произвольного кода за счет внутренних инструкций и специальной среды исполнения.

Однако, на приводимой демонстрации можно увидеть Windows XP. А т.к. «песочница» задействует механизмы UAC, доступные начиная с Windows Vista, остаётся открытым вопрос: действительно ли обнаруженный код способен обойти «песочницу», используемую в Adobe Reader?

Такой опасный Internet Explorer…

2012-09-20 в 0:04, admin, рубрики: 0-day, Блог компании Symantec, браузеры, информационная безопасность, уязвимость, метки: 0-day, уязвимость  Ещё не начался у нас настоящий листопад, а уязвимости нулевого дня посыпались как осенние листья. Сколько времени прошло с выявления последней 0-day уязвимости (в Java SE 7) – менее трёх недель? И вот уже новая, и не менее интересная уязвимость – удалённое выполнение произвольного кода во всех версиях Microsoft Internet Explorer (с 6 по 9) на всех версиях ОС Windows – от 98 до 7.

Ещё не начался у нас настоящий листопад, а уязвимости нулевого дня посыпались как осенние листья. Сколько времени прошло с выявления последней 0-day уязвимости (в Java SE 7) – менее трёх недель? И вот уже новая, и не менее интересная уязвимость – удалённое выполнение произвольного кода во всех версиях Microsoft Internet Explorer (с 6 по 9) на всех версиях ОС Windows – от 98 до 7.

В общих чертах она уже была описана в этом посте. Я расскажу подробнее о том, как работает эксплойт, каковы его истоки, и поделюсь мнением о том, что со всем этим делать… Читать полностью »

Новый 0day эксплоит в Java. Теперь и в Metasploit

2012-08-27 в 20:26, admin, рубрики: 0-day, 0day, java, oracle, vulnerable, ziro day, информационная безопасность, метки: 0-day, 0day, java, oracle, vulnerable, ziro dayКак следует из официального блога Metasploit, последний апдейт данного продукта имеет в своём арсенале эксплоит под уязвимость нулевого дня (0day) для Java.

Эксплоит кросплатформенный и был успешно протестирован на следующих платформах:

- Windows 7 SP1 с установленной Java 7 Update 6

- Mozilla Firefox под Ubuntu Linux 10.04

- Internet Explorer / Mozilla Firefox / Chrome on Windows XP

- Internet Explorer / Mozilla Firefox on Windows Vista

- Internet Explorer / Mozilla Firefox on Windows 7

- Safar под OS X 10.7.4

Как можно догадаться, раз это 0day, то на настоящий момент патча не существует. Уязвимости также пока что не присвоен номер CVE.

Читать полностью »