Команда Google Project Zero запустила проект под названием 0-Day «In the Wild», который позволит отслеживать уязвимости т.н. нулевого дня, для которых не существует патча.

Читать полностью »

Команда Google Project Zero запустила проект под названием 0-Day «In the Wild», который позволит отслеживать уязвимости т.н. нулевого дня, для которых не существует патча.

Читать полностью »

27 августа 2018 года в твиттере ИБ-специалиста с ником SandboxEscaper была опубликована информация об уязвимости нулевого дня. Уязвимость затрагивает версии Microsoft Windows с 7 по 10, точнее, интерфейс Advanced Local Procedure Call (ALPC) в Планировщике заданий Windows. Она обеспечивает локальное повышение привилегий (Local Privilege Escalation), что позволяет атакующему повысить права вредоносного кода от уровня User до SYSTEM. О скоординированном раскрытии уязвимости речь не идет – аккаунт SandboxEscaper вскоре удалили, закрывающие патчи отсутствовали.

Ссылка из твита вела в репозиторий GitHub с Proof-of-Concept кодом эксплойта – не только скомпилированной версией, но и исходным кодом. Следовательно, любой желающий мог модифицировать и перекомпилировать эксплойт, чтобы улучшить его, избежать обнаружения или включить в собственный код.

В общем, неудивительно, что всего через два дня эксплойт появился in the wild в кампании кибергруппы PowerPool. По данным телеметрии ESET, в числе целевых стран атакующих – Россия, Украина, Польша, Германия, Великобритания, США, Индия, Филиппины, Чили. Жертв сравнительно немного, что может указывать на высокую таргетированность кампании.

В конце марта 2018 года специалисты ESET обнаружили необычный вредоносный PDF-файл. При ближайшем рассмотрении выяснилось, что в образце используются две ранее неизвестные уязвимости: уязвимость удаленного выполнения кода (RCE) в Adobe Reader и уязвимость повышения привилегий (LPE) в Microsoft Windows.

Комбинация двух 0-day довольно опасна, поскольку открывает атакующим возможность выполнять произвольный код в целевой системе с максимальными привилегиями и минимальным участием пользователя. АРТ-группы нередко используют подобные сочетания инструментов – например, в кампании Sednit в прошлом году.

Обнаружив вредоносный PDF, специалисты ESET связались с Microsoft Security Response Center, командами Windows Defender ATP и Adobe Product Security Incident Response Team для закрытия уязвимостей.

Патчи и рекомендации Adobe и Microsoft доступны по следующим ссылкам:

Современные реалии показывают постоянно растущие атаки на веб-приложения — до 80% случаев компрометации систем начинаются с веб-приложения. В статье будут рассмотрены наиболее распространенные уязвимости, которые активно используют злоумышленники, а также эффективные методы противодействия им с использованием Web Application Firewall.Читать полностью »

Исследователи безопасности Гектор Марко (Hector Marco) и Исмаэль Риполл (Ismael Ripoll) опубликовали информацию об обнаруженной ими 0-day уязвимости в популярном загрузчике Grub2, который используется в большинстве Linux-системах. Эксплуатация уязвимости позволяет получить доступ к аварийной консоли Grub2 в обход пароля. Это, в свою очередь, открывает злоумышленнику возможность проведение атаки направленной на повышение привилегий в систем и доступа ко всей информации.Читать полностью »

— У нас дыра в безопасности.

— Ну, хоть что-то у нас в безопасности.

Анекдот

Если вы Windows-пользователь, то вам должны быть знакомы всплывающие каждый второй вторник месяца окошки, рапортующие об установке «критических обновлений безопасности». Microsoft прилагает немалые усилия, постоянно работая над исправлениями уязвимостей в своих операционных системах, но оно того стоит: в мире, где число кибератак день ото дня только возрастает, ни одна лазейка в обороне наших компьютеров не должна оставаться открытой для потенциальных злоумышленников.

Если вы Windows-пользователь, то вам должны быть знакомы всплывающие каждый второй вторник месяца окошки, рапортующие об установке «критических обновлений безопасности». Microsoft прилагает немалые усилия, постоянно работая над исправлениями уязвимостей в своих операционных системах, но оно того стоит: в мире, где число кибератак день ото дня только возрастает, ни одна лазейка в обороне наших компьютеров не должна оставаться открытой для потенциальных злоумышленников.

Недавнее обсуждение в списке рассылки, посвящённого 66192-й SVN ревизии ReactOS, показало как это легко — внести в код ядра критическую уязвимость. Я буду использовать этот случай как пример простой, но влияющей на безопасность ошибки, а также для наглядного представления некоторых мер, которым необходимо подвергать код ядра, если вы действительно хотите получить безопасную систему.

Представляю вашему вниманию перевод статьи Everything is Broken, опубликованной в мае 2014 года на The Medium американской журналисткой Quinn Norton, которая специализируется на проблемах информационной безопасности. Статья рассматривает современный мир информационных технологий и место вопросов безопасности и конфиденциальности данных в нем. Статья местами содержит довольно резкую критику, тем не менее, поднимаемые в ней проблемы актуальны и не решены по сей день. В конечном счете, в этом, отчасти, и заключается работа журналиста — задавать неудобные вопросы.

Однажды, один мой знакомый получил контроль над тысячами компьютеров. Он нашел уязвимость в программном обеспечении и принялся испытывать ее. В процессе, он понял что, теоретически, может получить полный административный контроль над всей сетью, где используется данное программное обеспечение. Он загрузил скрипт на удаленный сервер и запустил его, чтобы посмотреть что произойдет, а сам отправился спать. На следующее утро он решил проверить результат работы, и каково же было его удивление, когда он обнаружил, что имеет полный доступ на 50 000 компьютерах. Испугавшись ответственности за содеянное, он тут же остановил процесс и принялся удалять свои скрипты. В конечном счете, как он мне сказал, он даже уничтожил жесткий диск, бросив его в огонь. Я не могу выдать вам личность этого человека, потому что не хочу чтобы он оказался в Федеральной тюрьме, что и произошло бы, если бы он сообщил о найденной уязвимости и своем эксперименте кому то еще. Вам наверное интересно, пофикшен ли сейчас это баг? Возможно да, но точно не благодаря моему знакомому. Это история не так уж и удивительна. Проводите время на хакерской сцене и вы услышите истории и похуже.

Трудно объяснить обычным людям, какое большое количество технологий работает весьма посредственно и что их жизни уже давно тесно переплетены с IT-инфраструктурой, подобно прессованной проволоке.

Компьютеры и компьютерные технологии — все сломано.

Эта история начинается между 28.03.2013 и 2.04.2013. В этот промежуток времени сайт ******.ru был инфицирован. Это хорошо можно отследить по archive.org. В коде страниц появляется следующая строчка.

Читать полностью »

На просторах интернета обнаружен исходник + компилированная версия эксплоита для повышения локальных прав в ОС Windows: NT/2K/XP/2K3/VISTA/2K8/7/8. Сама уязвимость обнаружена 24 мая 2013 — http://www.cvedetails.com/cve/CVE-2013-3660/

На просторах интернета обнаружен исходник + компилированная версия эксплоита для повышения локальных прав в ОС Windows: NT/2K/XP/2K3/VISTA/2K8/7/8. Сама уязвимость обнаружена 24 мая 2013 — http://www.cvedetails.com/cve/CVE-2013-3660/

Работает в х86 системах.

Тред на китайском форуме: http://bbs.pediy.com/showthread.php?p=1184047#post1184047

Exploit-db: http://www.exploit-db.com/exploits/25611/

Патч на данный момент не доступен.

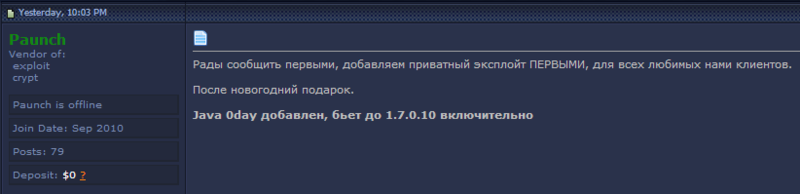

Похоже, месяц уязвимостей zeroday продолжается.

Очередная уязвимость в Java уже включена в несколько эксплоит паков (BlackHole Exploit Kit и Cool Exploit Kit). Вот что пишет создатель эксплоит пака BlackHole Exploit Kit:

Сообщается, что эта уязвимость очень похожа на обнаруженную в августе уязвимость в Java CVE-2012-4681. Атакующий может создать зловредную веб страницу и выполнить произвольный код на уязвимой системе. Работает на последней на текущий момент версии Java 1.7u10

Создатель Metasploit сообщил, что в ближайшее время в этот фреймворк будет включена описываемая уязвимость. Напомнив, что уязвимость может работать независимо от ОС где установлена Java. Будь то Windows, Linux или MacOS.Читать полностью »