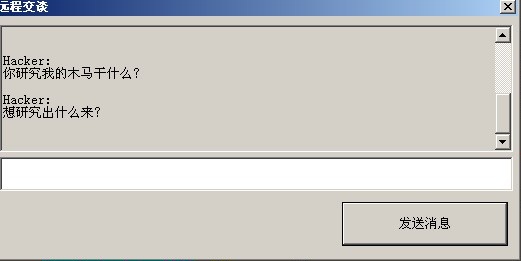

На днях, в поисках путей утечки паролей игроков Diablo III, разработчики из AVG Technologies попали в забавную ситуацию. В процессе отладки кода найденного трояна на экране появилось окно встроенного чата с вопросом на китайском: «Что вы делаете? Зачем изучаете мой троян? Что вы от него хотите?»

Как уже говорилось, вирус был обнаружен при расследовании утечки паролей пользователей Diablo III. Изначально он был выложен в формате видеоинструкции «Как фармить Изуала в Аду» («How to farm Izual in Inferno») в rar-архиве. Внутри классическая схема — исполняемый файл с пиктограммой дефолтного медиапроигрывателя и его товарищ, замаскированный под readme. Собственно, понятно, почему его нашли так быстро.

Программистов Франклина Чжао и Джейсона Чжоу втянули в общение. «Не знал, что ты можешь видеть мой экран». На что злоумышленник ответил: «Я бы хотел увидеть твое лицо, но, к сожалению, у тебя нет камеры». Дальнейшее изучение вируса показало, что бэкдор действительно позволял наблюдать за экраном зараженного компьютера, управлять мышью, просматривать запущенные процессы и модули и даже управлять камерой.

Программисты притворились новичками и попытались заказать у хакера работу. Однако тот не поддался на провокацию и дистанционно выключил их компьютер. Дальнейшая работа над вирусом с встроенным чатом показала, что он не имеет отношения к Diablo III, а предназначен для кражи логинов и паролей dial-up подключений.

«Звучит, как сюжет фильма, но это правда. Мы знакомы с вредоносным софтом и боремся с ним ежедневно. Однако чат с хакером в реальном времени случается не так уж часто. В следующий раз будем настороже», — написали программисты в блоге компании.

Автор: naum