В прошлой статье я пообещал рассказать о моем подходе к формированию тем магистерской и/или кандидатской диссертации по информационной безопасности.

Несколько лет назад ко мне обратился студент 4 курса специальности «Комплексная защита информационных систем» с просьбой помочь сформулировать тему выпускной работы. Мол, научный руководитель поставил задачу придумать тему диплома. Мы подробно поговорили о его жизненных планах и приступили к подбору темы. Об этом далее и пойдет речь…

Исходные данные

Конечной профессиональной целью студента было получение научной степени и занятие преподавательской деятельностью. Исходный уровень образования был на уровне среднего «типового» студента регионального ВУЗа, поэтому ни о каких глубоких математических, физических или IT темах речь не шла. Кроме того, было заявлено желание выстроить защиту кандидатской диссертации на основе выпускной работы специалитета.

Подготовка

Ситуация была благоприятной: 4 курс, времени много – можно решить проблему системно, никуда не торопясь.

Я опросил нескольких «молодых» кандидатов наук на предмет алгоритма получения степени, подводных камней и препятствий, а также о требованиях к содержанию диссертации. По итогам полученной информации было принято решение определиться с темой кандидатской диссертации, а уже из нее вывести тему диплома.

Формирование темы

- На первом шаге мы в 4 руки насобирали книг по теории ведения научной работы. Ознакомившись с содержанием и полистав эти книги, я выбрал одну с наиболее системным подходом изложения и описанием всех этапов исследования. Студенту было поручено ее тщательно изучить.

- После этого было дано поручение, пользуясь сайтом ВАК (Ссылка) найти все советы по информационной безопасности в радиусе 1000 км от нашего города. Таких набралось 4 из действующих на тот момент (они массово закрывались на переоформление).

- Следующим шагом был опрос знакомых на предмет «стоимости» защиты в них. Тут отсеялся один совет, т.к. хотелось все сделать по-честному, да и платить было нечем.

- Потом было задание на поиск удачных недавних защит по оставшимся советам и авторефератов к ним. На этом этапе отсеялся еще один совет – материалов по защитам вообще найдено не было. В итоге был сформирован список тем защищенных работ.

- Одним из разделов диссертации, как правило, выступает обоснование актуальности. Я решил выстроить эту веточку от документов совета безопасности РФ (Ссылка). Оттуда отобрал все темы, по которым возможно было написать работу.

- Еще одним элементом защиты является «внедрение» результата научной работы. В этот момент я вспомнил, что один из российских производителей средств защиты информации проводит постоянный отбор научных работ и на их разработку выделяет гранты (на тот момент до 200 тыс. руб.). Кроме того, в случае, если работа окажется стоящей, возможно ее внедрение в реальные массовые средства защиты информации. Плюс появляется подстраховка на случай не сложившейся преподавательской карьеры. Скачав темы предлагаемых исследований, я выбрал те, что соответствовали выбранным ранее темам.

- Затем был изучен паспорт специальности (Ссылка) – еще одно формальное требование при написании диссертации. Описанным выше способам я выбрал из имеющихся тем, соответствующие предыдущим двум спискам.

- Следующая работа лежала полностью на мне: надо было сформировать конкретные темы, обсуждаемые в сообществе ИБ, на конференциях и семинарах, добавив к ним те проблемы, с которыми приходилось сталкиваться на практике. Получился еще один список.

- Дополнительно в списке тем защищенных работ, на основе авторефератов, были дописаны ключевые слова, кратко описывающие их идею.

- Еще одним шагом был подбор тем различных научных теорий, таких как, например, уже упомянутый в предыдущем посте «анализ рынков с несимметричной информацией» Джорджа Акерлофа из области экономики, или модель Курно из теории игр и т.д. Задача очень объемная и поверхностный поиск не дал видимого готового результата (к сожалению, Генриха Сауловича Альтшуллера с нами уже нет и его реестры методов/способов/идей больше никто не ведет). Для уменьшения круга поиска была предпринята попытка выбора тем «нобелевских премий» за несколько лет, дабы попробовать применить изложенные там мысли к техническим проблемам. Но, подобрать материалы студенту не удалось, он уже начинал «перегорать» и этот этап был пропущен.

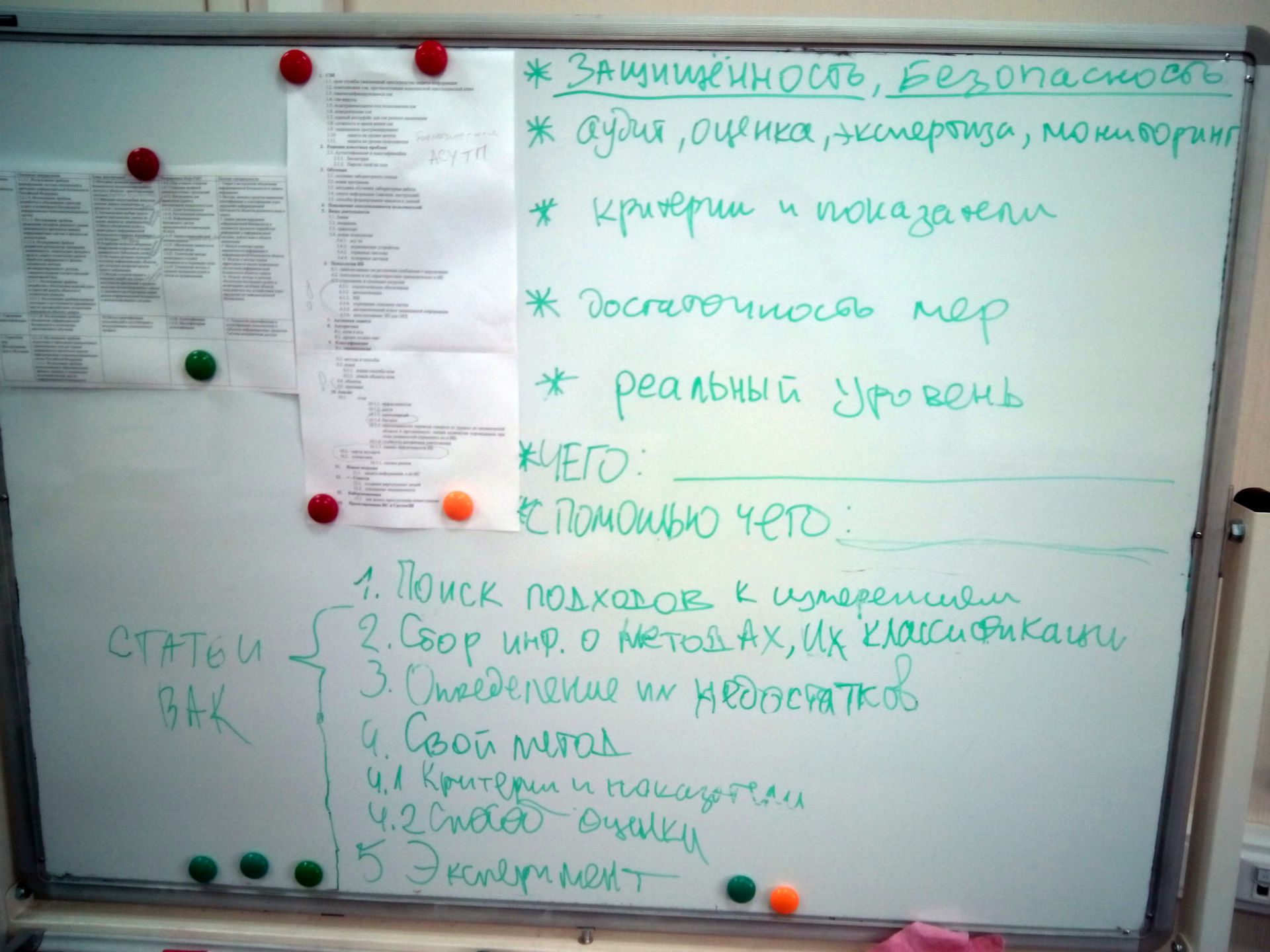

- Следующим шагом стала свертка всей собранной информации и ее визуализация. Для этого на одной маркерной доске последовательно были повешены все указанные списки и начался их совместный анализ. В итоге был сформирован список ключевых слов, из которых как из конструктора, опираясь на сами списки, можно было сложить тему:

- защищенность, безопасность

- аудит, оценка, экспертиза, мониторинг

- критерии и показатели

- достаточность мер

- реальный уровень

Сама формула темы состояла из ответов на три-четыре вопроса: «что», «чего», «с помощью чего» и «где/в чем».

Выглядело это так:

Списки в формате docx и архиве zip

Пример 1:

что: оценка показателей;

чего: реальной защищенности;

с помощью чего: с помощью карт Шухарта;

где/в чем: банковских систем.

Итого: оценка показателей реальной защищенности банковских систем с помощью карт Шухарта

Пример 2:

что: мониторинг и оценка;

чего: критериев сетевых атак;

с помощью чего: — где/в чем: в информационных системах.

Итого: мониторинг и оценка критериев сетевых атак на информационные системы

Получавшиеся темы точно соответствовали всем предыдущим критериям и оставалось их только более благозвучно переформулировать, например, как «Обнаружение и оценка параметров сетевых атак» для второго примера.

Последний шаг

Таким образом была сформулирована тема работы. Но за этим последовал закономерный вопрос: «Что делать дальше?»

Посему, с учетом необходимости наличия публикаций в рецензируемых журналах ВАК, был составлен обобщенный первоначальный план работы:

- Поиск подходов к измерениям.

- Сбор информации о методах, их классификация.

- Определение их недостатков.

- Свой метод. Описание.

- Свой метод. Критерии и показатели.

- Свой метод. Способ оценки.

- Эксперимент.

По пунктам со 2 по 7 – полученные материалы предлагалось готовить и оформлять как статьи в издания ВАК.

Под тему выпускной работы было предложено выполнить и оформить 6 шагов плана, рассмотрев на 2 и 3 шагах 1-2 метода, а на 5 шаге — 1-2 критерия. Дальнейшее сопровождение студента, а потом аспиранта, по идее должен был осуществлять научный руководитель и мы на этом со студентом расстались.

Затраченное время

На всю нашу работу ушло примерно полтора месяца всего и в совокупности около пяти моих полных рабочих дней.

Проверка работоспособности подхода

Самое интересное, что буквально на днях я увидел, что упомянутый производитель СЗИ получил патент, на основе того самого конкурса. Мне стало интересно, получилось бы выйти на суть этого патента при моем подходе.

Наименование патента: «Способ обнаружения компьютерных атак на сетевую компьютерную систему». В описании (Ссылка) раскрывается суть изобретения, которая, на мой взгляд, полностью повторяет тему приведенного Примера 2, а описание прототипов, их недостатков, предложение по их усовершенствованию, выбор критериев, экспериментальная проверка – соответствуют намеченному плану исследования.

Этап «Сбора информации о методах, их классификация»

Поделюсь еще одним случаем, ложащимся в канву рассказа. Спустя год-полтора, после описываемых событий, мы с коллегой поставили эксперимент – пытались двигаться по разработанному плану дальше. Тема была сформулирована описанным способом, намечены даты отчетных вешек по плану. И на этапе подбора литературы оказалось, что:

- литературы много,

- подходящей литературы мало,

- времени уходит на подбор и анализ (подтверждения гипотезы) очень много, а

- результат хочется сейчас.

В переломный момент – «аспирант» понимает, почему на написание настоящей кандидатской работы требуется несколько лет непрерывного труда: пассивно-активного сбора и обработки литературы, которые ускорить или автоматизировать нет никакой возможности.

Для «видимости» конечного результата мы перепрыгнули и выполнили с 3 по 7 шаги (без оформления в виде законченных статей), но возврат ко 2 шагу ситуацию не изменил. Так как наш эксперимент кроме интереса не был ничем мотивирован, то мы его заморозили, получив, тем не менее, хороший опыт по работе с литературой, составлению библиотеки источников, подбору прикладного программного обеспечения, преодолению методологических и иных проблем (заодно даже нашли «баг» в программе учета книг, который разработчик устранить так и не смог). По сути, осталась только нудная, монотонная задача по накоплению и обработке собранного материала.

Заключение

Хотелось бы обратить внимание на объективную (не) способность студента четко сформулировать задачу (тему работы), ввиду отсутствия у него практического опыта работы по специальности, и ключевую роль в этом наставника. Часто преподаватели дистанцируются от методической работы и дают переписывать студентам уже много раз защищенные работы, что не способствует формированию у последних самостоятельности, ответственности и профессионализма.

Напоминаю, что любыми материалами и идеями, публикуемыми тут, можно пользоваться без ограничений и упоминаний источника.

Темы следующих статей:

- формализованный метод разбора и анализа нормативных и методических документов, а также синтеза на их основе локальных нормативных актов;

- проблемно-игровой метод мотивации студента специальности «Информационная безопасность»;

- профессиональный «пентакль»;

- прототипы и общее видение образовательной программы по специальности «Информационная безопасность».

Автор: ZZubra