Привет! В этой статье мы поделимся с читателями материалами докладов NeoQUEST-2014, который состоялся 3 июля в Санкт-Петербурге, и расскажем о самом мероприятии.

Итак, под катом:

- презентации докладов:

— «В заMESHательстве: насколько безопасны mesh-сети?»

— «Интернет в порядке вещей»

— «Небесполезный PC Speaker»

— «tpm.txt: на что способно заморское железо?»

— «Как украсть кота по USB»

— «Автомобиль как большой смартфон: киберугрозы безопасности» - презентация и много фотографий с хронологией cold-boot attack;

То самое 3 июля...

… было нехарактерно солнечным для Петербурга, однако, несмотря на столь редкий шанс загореть, в конференц-зале Ресурсного центра международной деятельности весь день было большое количество гостей.

C утра пораньше

Мероприятие открыл доклад «В заMESHательстве: насколько безопасны mesh-сети?», освещающий актуальность mesh-сетей (в частности, ad-hoc и DTN) и связанные с ними инциденты информационной безопасности.

Обсуждение mesh-сетей плавно перетекло в доклад «Интернет в порядке вещей», о том, что же такое Интернет вещей, почему так сложно построить эффективную защиту «сетей вещей» и какие современные методы защиты наиболее актуальны.

В перерывах между первыми докладами заводной ведущий Дмитрий Кузеняткин помогал гостям почувствовать себя легко и непринужденно, устраивая веселые конкурсы и щедро награждая победителей и участников истинно мужским подарком: носками с логотипом NeoQUEST!

Помимо носков, разыгрывались кружки, фонарики и элегантные зонты-трости (Это Питер, детка!), которые пригодились счастливчикам уже вечером, когда, по петербургскому обычаю, совершенно внезапно хлынул ливень.

В середине доклада «Небесполезный PC Speaker» пошли уже технические конкурсы: зрителям нужно было разгадать, что за сообщение пропищал «хрюкер»! Идея заключалась в том, что звуковое сообщение было морзянкой, ее и требовалось расшифровать. Однако зрителей-радистов в зале не оказалось, поэтому на слух с азбукой Морзе никто не справился, и расшифровать сообщение гостям удалось только после опубликованной в Twitter подсказки:

Развлечения в перерывах

Интригующий шахматный конкурс: любой желающий мог сыграть в шахматы с одним из организаторов NeoQUEST, и тот угадывал его возраст по тому, какими фигурами он ходил. Похоже на «гадание по IP», не правда ли? Однако разгадка абсолютно логична и непосредственно связана с математикой. Проверить себя можно, взяв условия задачек в нашем Twitter (здесь и тут).

Помимо этого, на протяжении всего дня в Twitter NeoQUEST проходила викторина «ЕГЭ по ИБ», включающая в себя задачки на смекалку в информационной безопасности! Активные гости ломали головы над обратной польской записью, особенностями файлов SVG-формата, POSTNET-кодированием, и даже с хитроумно составленным шифром Цезаря справились не все!

Для тех, кому надоедало сидеть и хотелось какой-то активной деятельности, была собрана «эскейп»-рум, где желающих почувствовать себя шпионом ждали флешка с искусственным интеллектом, запароленные смартфоны, различные датчики, сигнальные и следящие устройства.

Необходимым условием для получения приза было успешное прохождение всех секций комнаты, однако в зале то и дело раздавался вой сирены, возвещающей о том, что участник в первой секции был замечен!

Послеобеденное

После кофе-брейка выступления продолжились обзорным докладом «I2P и TOR: казнить нельзя помиловать. Анонимность в Интернет – иллюзия или реальность?», а после него настало время долгожданного для многих гостей доклада про TPM и TXT («tpm.txt: на что способно заморское железо?»). В докладе рассказывалось о том, что такое TPM, где его достать (как включить), как с ним работать и многое-многое другое!

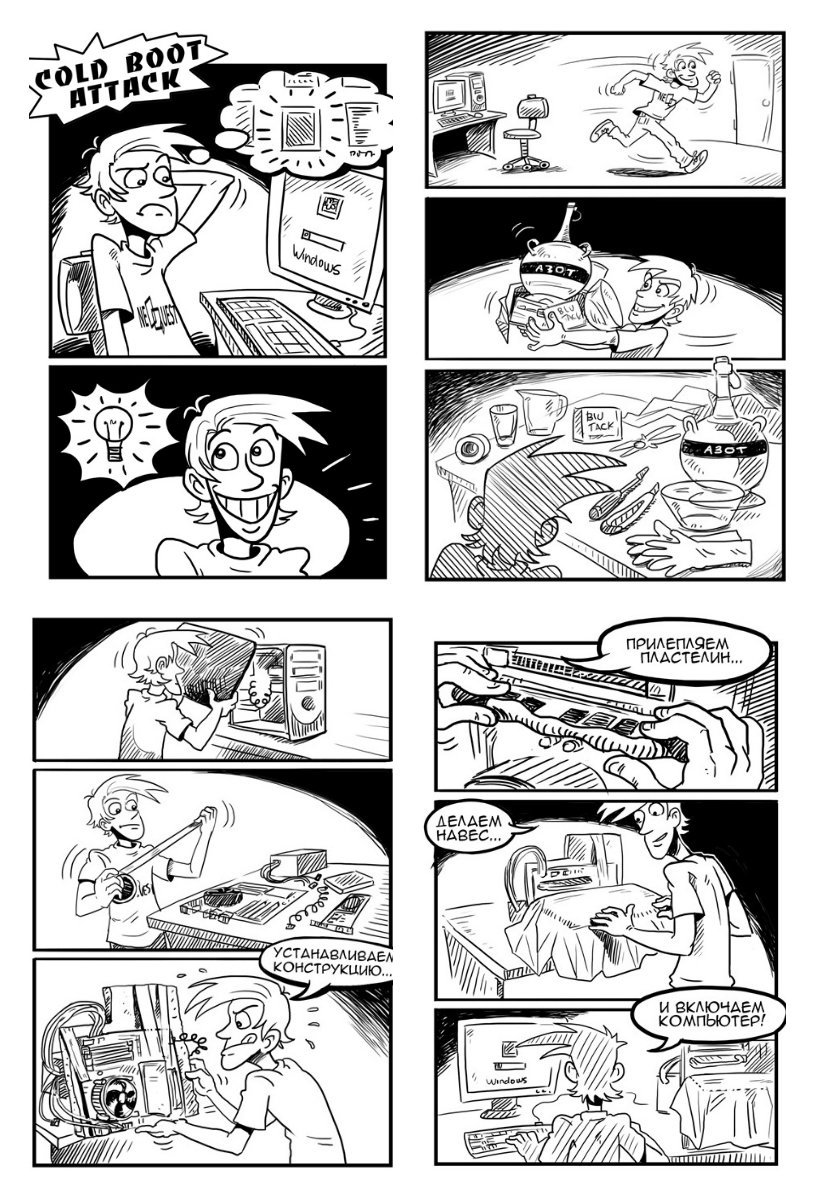

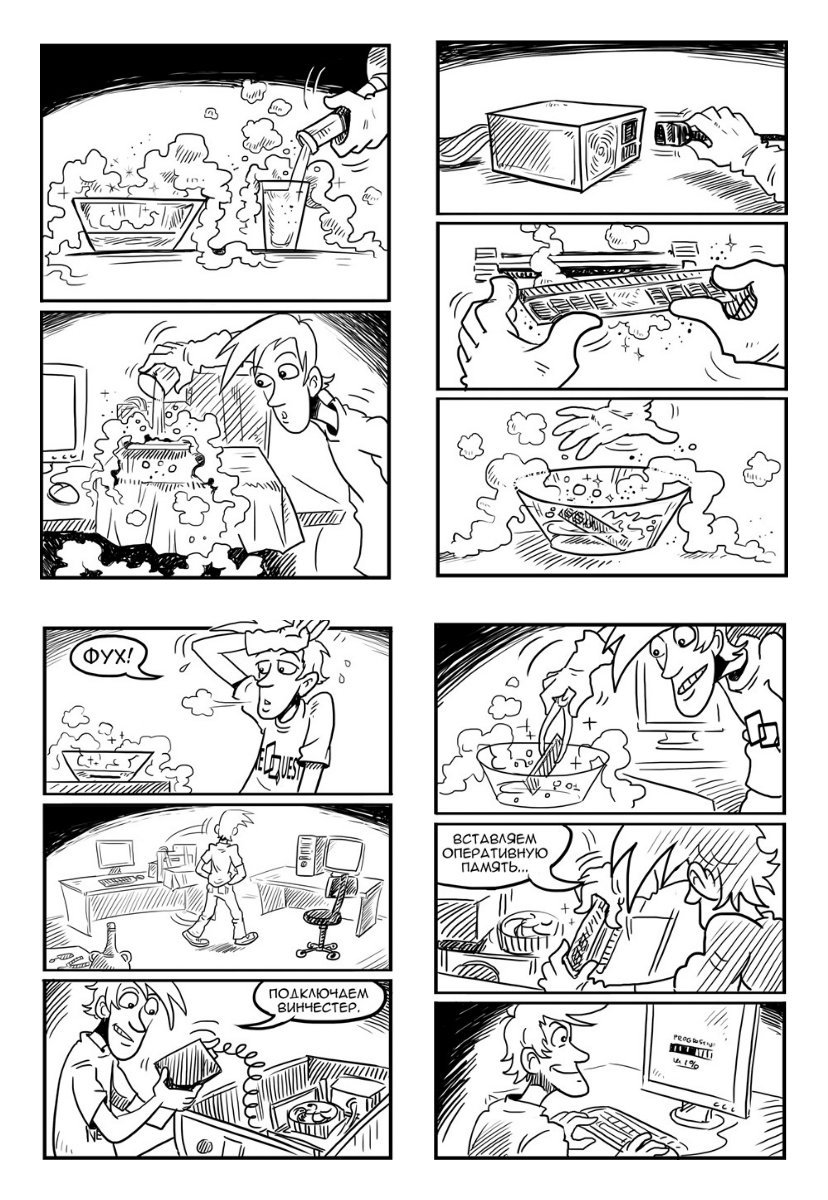

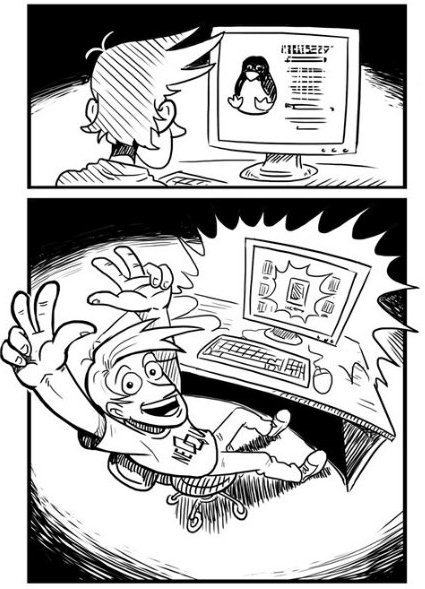

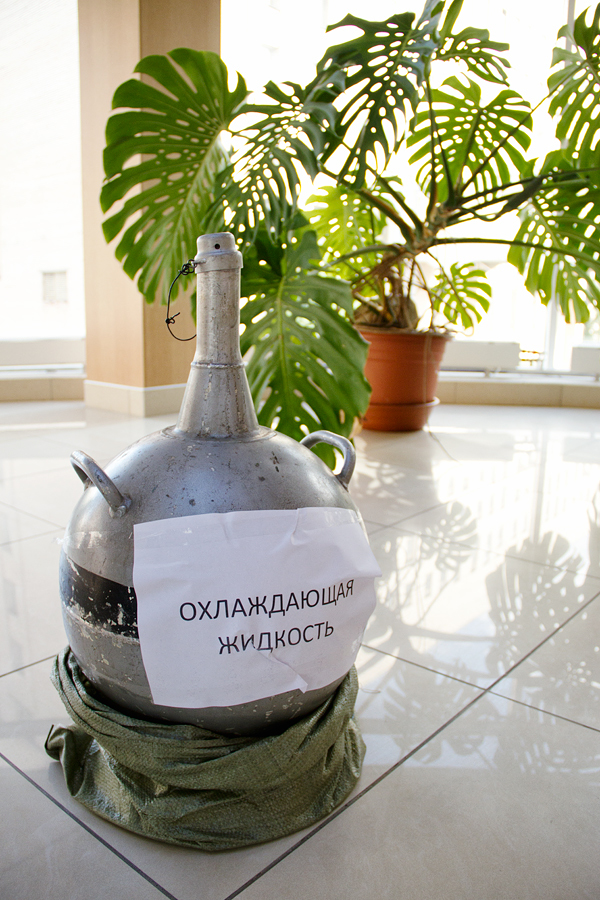

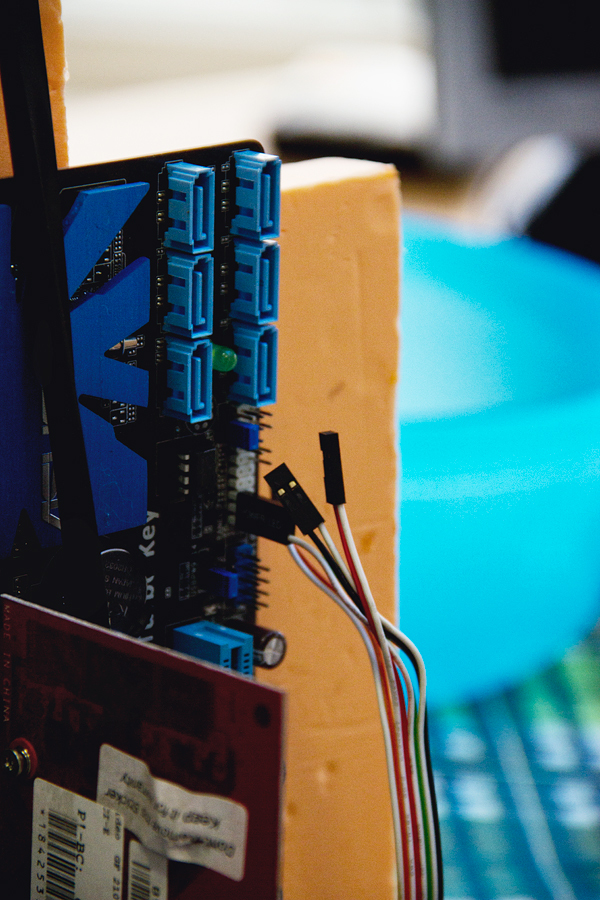

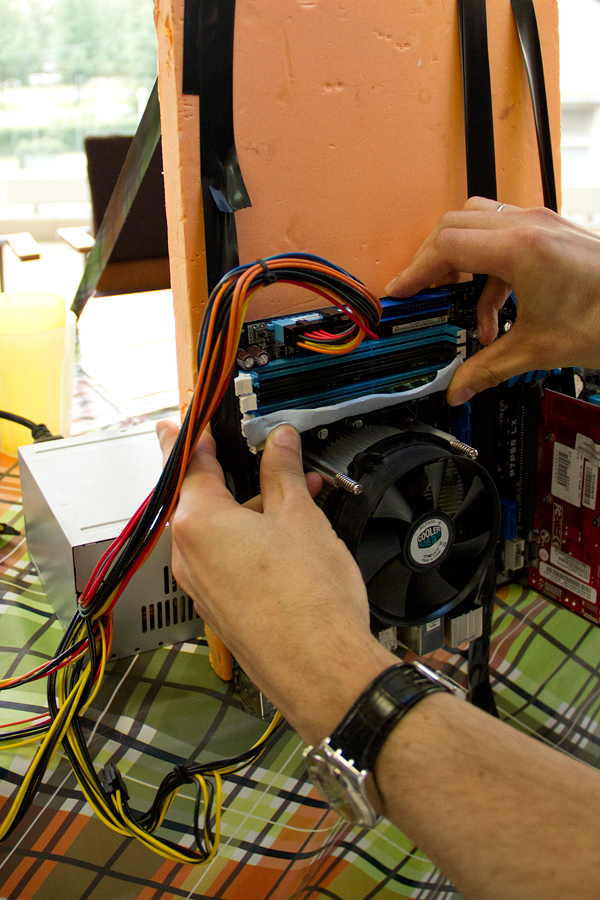

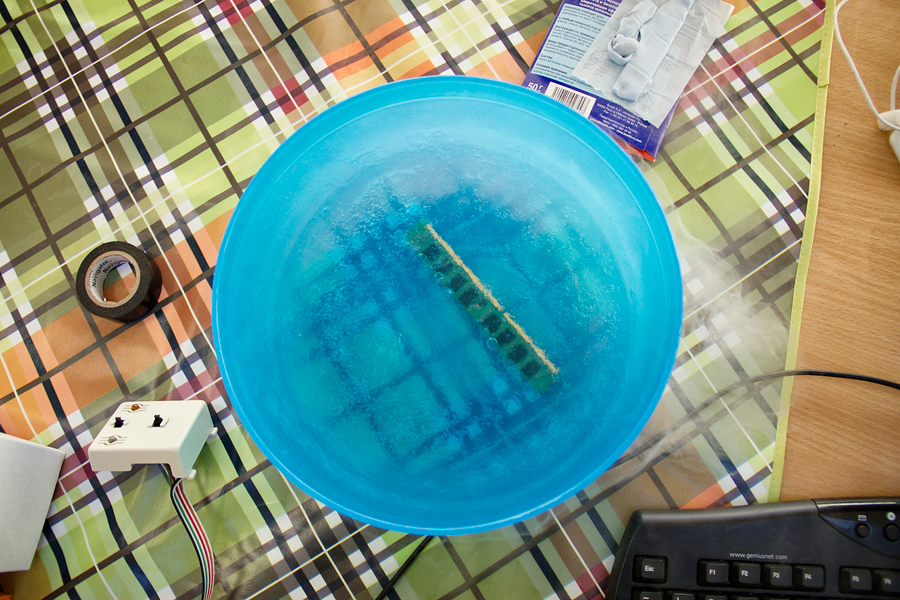

После очередного кофе-брейка гости собрались, предвкушая обещанную cold-boot attack. Несколько слайдов стильной комикс-презентации — и шоу началось! Под музыку Prodidgy и, как мы и обещали, с помощью ребят из зала!

Проверка того, удалось ли посредством cold-boot действительно расшифровать пароли, введенные гостями из зала, несколько затянулась: это был именно тот четверг, в который Windows ставит обновления. Пока обновления ставились, гости слушали доклад «Как украсть кота по USB», посвященный угрозам безопасности при синхронизации смартфонов с ПК. Доклад сопровождала демонстрация того, как можно перехватить и модифицировать данные в процессе синхронизации. Также были рассмотрены возможные методы противодействия атакам: со стороны ПК (изолирующий подход) и со стороны смартфона (криптографический подход). Для каждого подхода были описаны их положительные и отрицательные стороны, представлены ключевые фрагменты реализованных исходников.

После доклада ребята с гордостью объявили об успешном завершении эксперимента: пароль был вытащен из памяти, и, что крайне важно: это был тот самый пароль, который, втайне от организаторов атаки, придумал гость из зала!

Вечер «в автомобиле»

Заключительным аккордом вечера стал доклад «Автомобиль – смартфон на колесах. Пристегните кибер-ремни безопасности!», вызвавший большое количество вопросов и обсуждений. Кстати, на парковке недалеко от места проведения NeoQUEST стояла Crazy Car, демонстрирующая все потенциально уязвимые места современного автомобиля, которые могут эксплуатировать киберпреступники.

Продолжение следует...

Одним из ключевых событий NeoQUEST-2014 был Hackquest — соревнование по кибербезопасности среди победителей февральского online-тура. Для получения главного приза — поездки на одну из международных конференций по информационной безопасности — ребятам нужно было пройти 5 непростых и абсолютно разноплановых заданий: на безопасность Web, «железо», мобильные и сетевые технологии. На прохождение участникам давалось 8 часов и, кстати, одно задание все-таки не прошел никто!

О том, кто стал победителем, какие были задания, и — самое интересное — как же их пройти? — в нашей следующей статье о NeoQUEST!

Автор: NWOcs