В сентябре мы сообщали о новом банковском трояне, который называется Hesperbot (обнаруживается как Win32/Spy.Hesperbot). Киберпреступники, использующие этот инструмент, по-прежнему активны, в ноябре были зафиксированы новые случаи использования этого вредоносного ПО.

Мы уже показывали, что географическое распределение заражений этой вредоносной программы достаточно локализовано в нескольких конкретных странах. Для заражений пользователей использовались спам-кампании с фишинговыми сообщениями на родном для пользователей этих стран языке. Как и ожидалось, злоумышленникам не понадобилось много времени на то, чтобы начать ориентироваться на новые страны. В дополнение к тем четырем, которые мы уже указывали (Турция, Чехия, Португалия, Великобритания), в прошедшем месяце были зафиксированы новые версии вредоносного кода для пользователей Германии и Австралии.

За прошлый месяц были зафиксированы крупные случаи заражений в Чехии, также злоумышленники добавили скрипты веб-инъекций (web injection) в файлы конфигураций для чешского ботнета. Ниже на диаграмме показано распределение заражений Hesperbot по странам, которое мы зафиксировали в ноябре с помощью ESET LiveGrid.

Hesperbot имеет модульную архитектуру и через файлы конфигурации позволяет злоумышленникам ориентировать вредоносный код на новые системы онлайн-банкинга. С использованием этого файла конфигурации вредоносному коду отдаются определенные инструкции, например, какие URL-адреса модуль снятия данных с форм (form grabber) должен игнорировать. Т. е. при встрече такого URL в HTTP POST запросе, этот модуль не будет выполнять специальные действия по краже вводимых в веб-формы пользователем данных с целью получения информации об аккаунтах онлайн-банкинга/кредитных картах и передаче их злоумышленникам. Другой список адресов используется для определения ситуаций срабатывания модуля захвата видео (может использоваться как средство обхода виртуальных клавиатур и помогает оператору ботнета наблюдать за балансом банковского счета жертвы без необходимости входа в аккаунт онлайн-банкинга). Конфигурационный файл также содержит веб-инъекции, в схожем с Zeus и SpyEye формате.

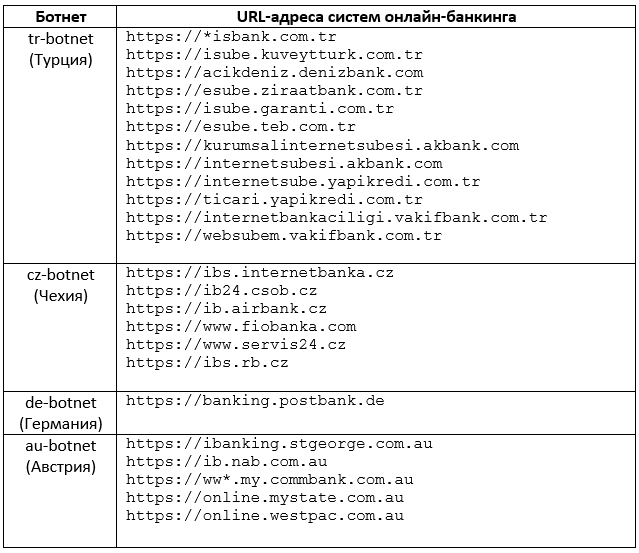

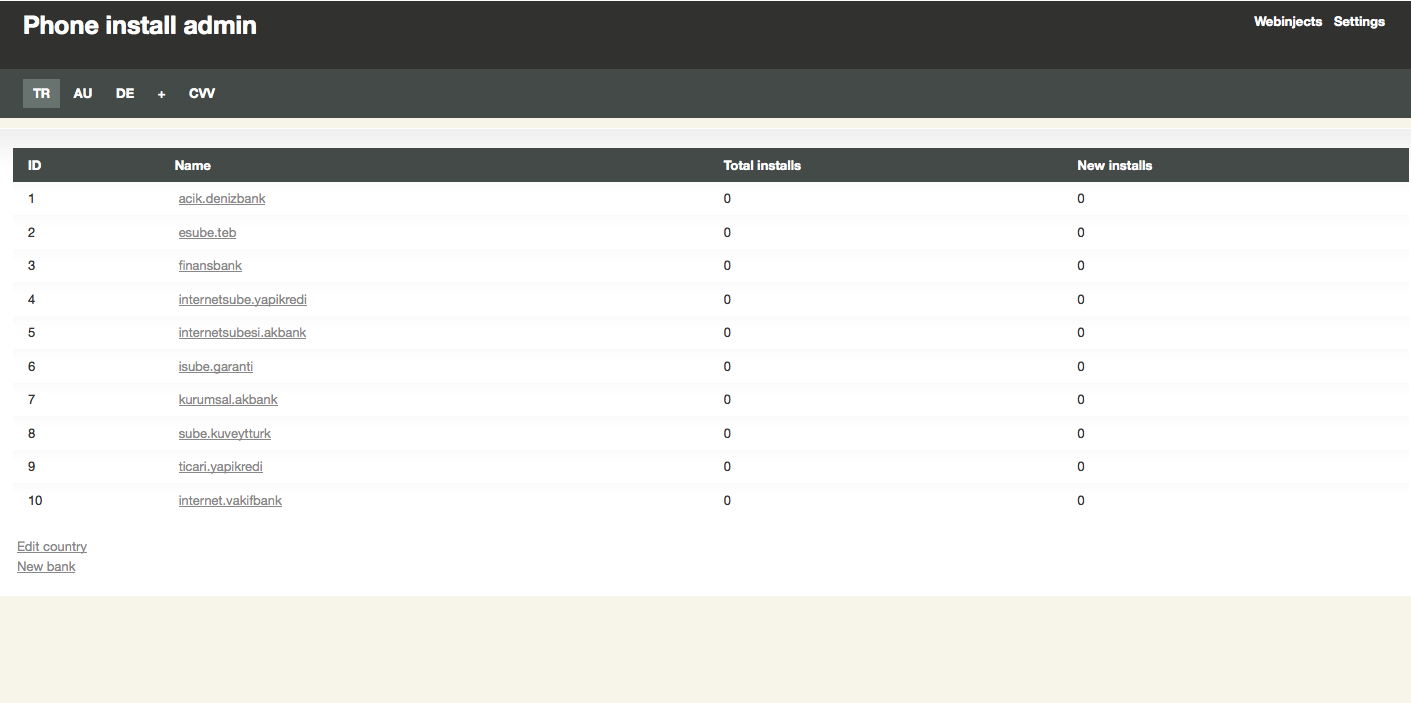

В таблице ниже показаны URL-адреса систем онлайн-банкинга, которые были обнаружены в одном из последних конфигурационных файлов.

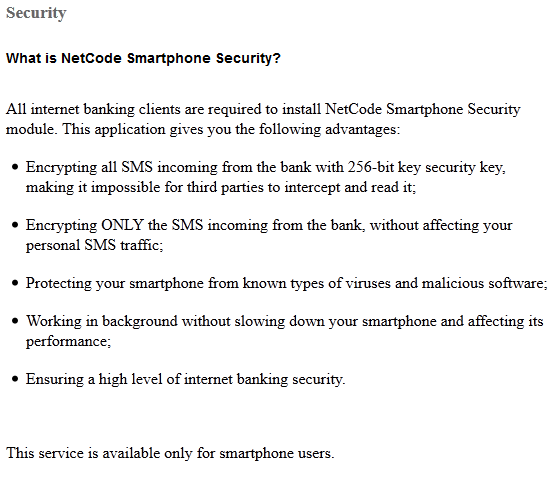

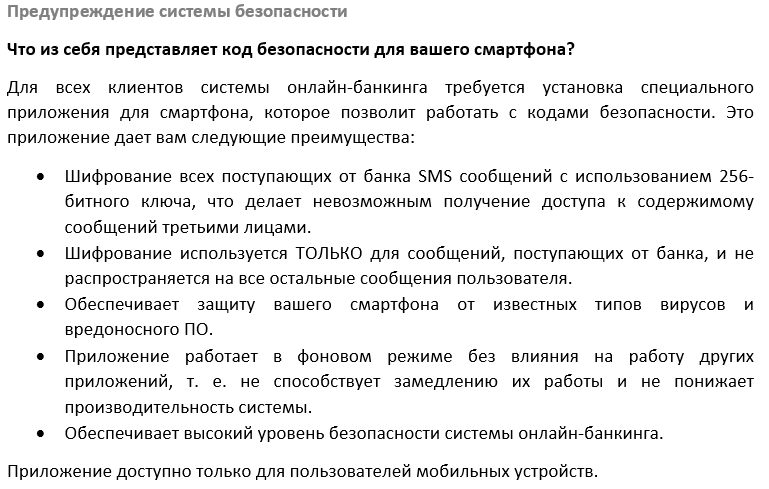

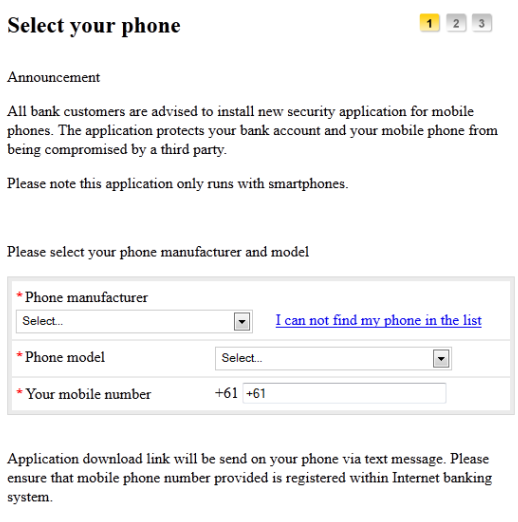

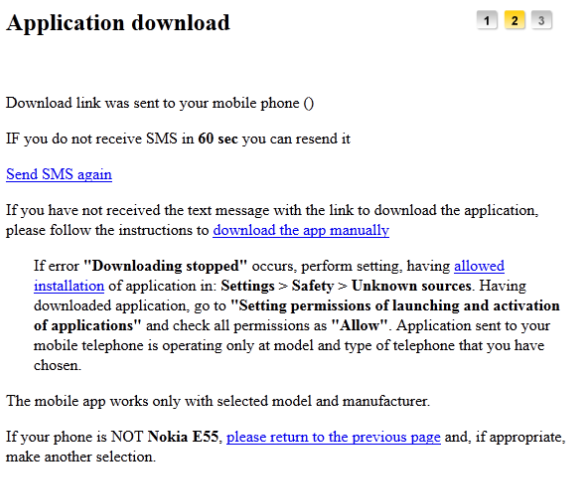

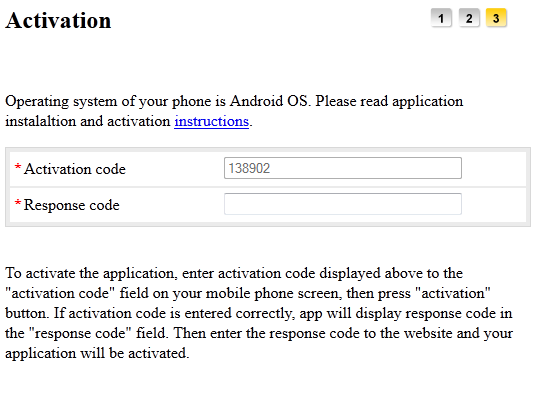

Ниже представлен макет веб-формы, с помощью которой злоумышленники пытаются заманить жертву на установку мобильного компонента.

Далее пользователю нужно выполнить соответствующие инструкции по установке.

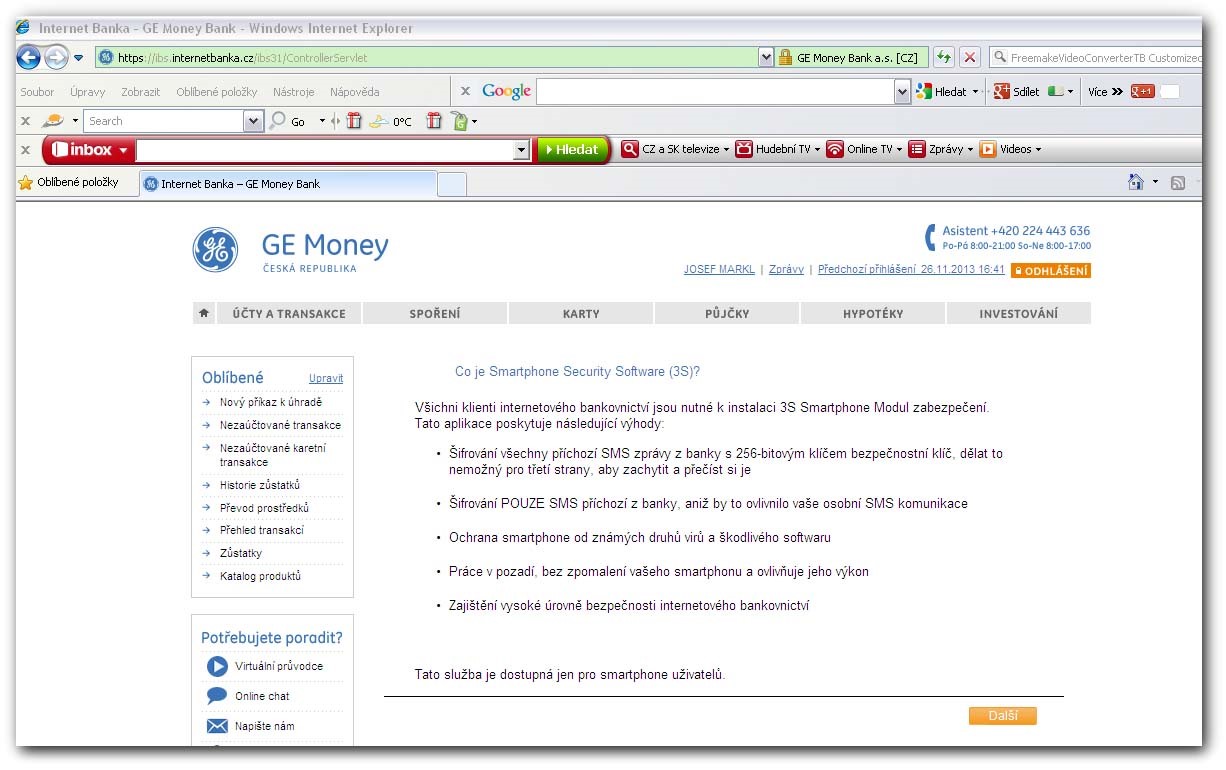

Ниже представлен настоящий случай веб-инъекции на веб-сайте чешского банка.

Заметьте, что в случае с Hesperbot пользователь продолжает наблюдать значок https соединения в строке адреса браузера. Более подробную информацию об используемых им для этого методах можно прочитать в нашем детальном анализе.

Мы уже описывали различные модули Hesperbot в нашем предыдущем анализе. Последняя версия вредоносного кода теперь использует два новых модуля. Первый называется gbitcoin и пытается красть следующие файлы:

— %APPDATA%Bitcoinwallet.dat

— %APPDATA%MultiBitmultibit.wallet

Эти файлы используются как хранилища средств Bitcoin и хранят секретные ключи для клиентов Bitcoin и MultiBit. При нынешней высокой стоимости валюты Bitcoin, такое решение по добавлению подобного модуля является вполне понятным. Несколько советов по тому как безопасно использовать биткоины можно найти на нашем англоязычном блоге, а также на Bitcoin wiki.

Второй добавленный злоумышленниками модуль даже более интересен чем первый. Активность этого модуля определяется конфигурационным файлом Hesperbot. Если в нем присутствуют соответствующие записи, то модуль может выполнять следующие действия:

- Останавливать все потоки в необходимом процессе, а также скрывать все его видимые окна.

- Показывать пользователю специальные сообщения с использованием функции MessageBox.

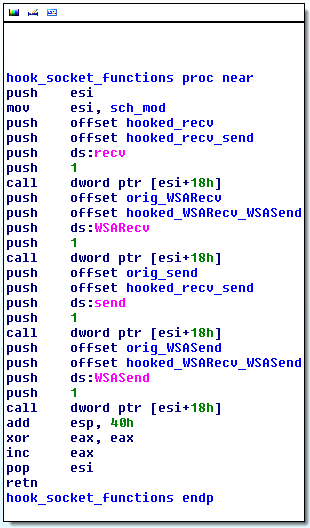

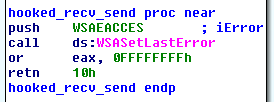

- Блокировать сетевое взаимодействие через перехват функций recv, WSARecv, send, WSASend из библиотеки ws2_32.dll на определенное время.

Рис. Перехватываемые Hesperbot сетевые функции.

Рис. Перехватываемые Hesperbot сетевые функции.

В таком случае перехватываемые функции будут возвращать ошибку WSAEACCESS. Для реализации перехватов Hesperbot использует вспомогательный модуль sch_mod.

Пока мы не смогли обнаружить конфигурационных файлов, которые активируют эту новую функциональность. Возможная цель использования таких обработчиков заключается в блокировании работы отдельных банковских приложений, над которыми троянская программа не может получить управление. Такая практика может подтолкнуть пользователя к использованию веб-интерфейса браузера, который уже скомпрометирован вредоносным кодом.

Нам удалось обнаружить панель управления C&C Hesperbot.

Скриншот выше показывает различные банки для стран, на которые нацелен Hesperbot, и количество успешных установок мобильного компонента. Как упоминалось ранее, злоумышленники заманивают жертв на страницу установки мобильного компонента через веб-инъекции на сайты систем онлайн-банкинга. Панель управления, показанная выше, может предоставить статистику по турецким, австралийским и немецким ботнетам.

Заключение

Злоумышленники, использующие Hesperbot, были очень активны в последнее время, поэтому можно ожидать соответствующих финансовых потерь для клиентов банков. Мы продолжаем отслеживание активности Hesperbot и будем держать вас в курсе дальнейших событий.

Автор: esetnod32