Это мое послание всем, кто так или иначе вынужден по роду своей деятельности, или просто из интровертности скрывать часть своей личной жизни или часть своих интересов от «большого брата» в сети интернет. Не претендую на истину — это мой пройденный опыт, есть и другие средства и методы по достижению анонимности, но хочу немного разложить и на пальцах рассказать, как даже под обычной виндой можно ощущать себя боле-менее защищенным и не бояться, что через пять минут (ну обычно минут 20-30 есть, если уже «ведут») постучат в дверь.

Итак.

Это краткий обзор возможностей, методики, без углубления в детали, тонкости настройки и нюансов использования — и ни в коем случае не является руководством к действию, а как теоретическая выкладка моих размышлений на основе моего опыта.

Методика в целом

Начнем с методики. Для тех, под пользуется *nix — все примерно тоже самое, только софт может быть чуть другим, да и, собственно, многие вещи не будут открытием. Поэтому буду приводить примеры софта под Win*, что точно работает — линухоиды смогут найти тоже самое, альтернативу или и так уже давно этим всем пользуются.

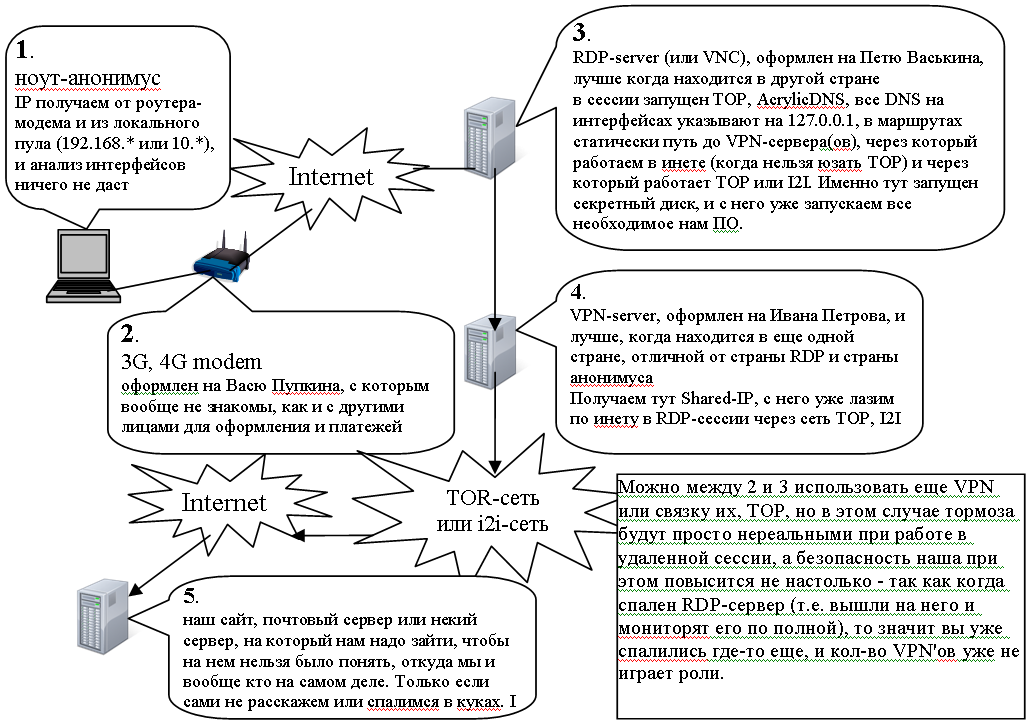

Много статей было на тему того, что ТОР, I2I не дает той полной анонимности и в целом все верно, однако, я приведу схему, когда ТОР (или i2i) является одним из звеньев в цепи комплекса мер.

Используем ТОР (или i2i) желательно из-под VPN и/или из-под терминальной сессии (т.е. сидя на «чужом» айпишнике через любой протокол удаленной сессии — RDP, VNC*, LiteManager, TeamViewer, Ammyy и подобные, но сразу замечу, что последние два из названных — могут по запросу легко отдать ваш IP реальный, плюс имеют некоторые грабли в работе как сервис на постоянной основе).

Если юзаем ТОР, то лучше немного его поднастроить — исключить все мега-быстрые и подозрительные ноды из построения ниток и исключить Россию (и Германию) из выходных нод (вот тут очень хорошо расписано как это можно сделать). Также стоит подстраховаться и подготовить ТОР к тому, чтобы он мог цепляться через Bridge-nodes, когда провайдер блочит (пытается блочить) работу через TOR-сеть.

Повторюсь — не буду тут расписывать детально как и что прописывать надо.

Если используем (и лучше использовать) VPN для выхода в интернет (как дополнение к ТОР или I2I), то лучше, когда VPN-провайдер выдает Shared-IP, т.е. когда на одном IP сидят куча пользователей. Да, это более медленно часто, это может быть глючно и уже не принять файл напрямую — но тут надо понимать изначально, что важнее — быть пойманным или немного погеморроиться с поиском нормального VPN-провайдера и настройкой доступа к файло-хранилищам или просто к почтовым сервисам, чтобы обменивать файлом.

О настройке софта на «рабочем месте»

1. Весь необходимый софт, всё, вообще все, что относится к нашему «рабочему месту»: браузер, почтовик, месенджеры, пассворд-менеджеры, папка DropBox или от SkyDrive, другой софт, тексты, все папки с профилями, данными от почты, мессенджеров — все это хранить на виртуальном диске, например созданным в TrueCrypt, PrivatDisk или подобными программами. Файл дискового образа можно маскировать под один из фильмов (например, папка с сотней фильмов *.mkv, но один из них — это образ подключаемого секретного диска). Т.е. нет диска секретного — нет никаких данных, есть диск — все доступно и под рукой. Диск лучше всегда подключать ручками (ведь расширение у него нестандартное), а при логофф сессии прилепить cmd (батник), который просто вычистит все следы из реестра и грохнет все лишние файлы (есть много разных утилит по вычищению следов, включая MRU-ветки, кэши, логи, с убиванием файлов методом зануления). Иметь копию образа (резервное копирование тоже не забываем) намного проще и удобнее транспортировать между «рабочими площадками».

Да, отдельно про использование облачных хранилищ. DropBox обманывается легко и можно использовать папку на «переносном диске», т.е. и на нашем виртуальном секретном диске (внутри папки ДропБокса делается СимЛинк уже на папку, расположенную на нашем секретном диске и все отлично работает). YaDisk настоятельно не рекомендую к использованию. Вообще (очень много граблей и нюансов, которые ведут к тому, чтобы максимально идентифицировать пользователя и в довесок очень кривая реализая синхронизации — удалить что-то через вэб-интерфейс нельзя, например). SkyDrive не тестировал много, а вот Wuala также у меня в черном списке — его политика конфиденциальности просто поражает: когда в настройках явно указано, что использовать прокси, эта гадость всеравно лезет напрямую к своим серверам, без использования прокси (что палит IP нашего компьютера, при этом разработчики не считают это ошибкой).

2. Настроить комп и браузер так, чтобы все DNS-запросы проходили через эти цепочки прокси, а не шли в лапы к провайдеру — установить, что нужный резолв некого узла запросили с конкретного IP — не проблема вообще. Также использовать любые возможные фильтры, чтобы ни одна программа не могла получить доступ к ядрам мониторинговых систем, например переназначить локально, чтобы все запросы DNS на некоторые сайты (или группы их) не выходили за пределы нашего «рабочего места». Можно, конечно, настроить DNS на известные опен-DNS от гугла (8.8.8.8), но — это опять выход за пределы и сервера гугла позволяют проидентифицировать, что именно этот компьютер заходил на такой-то сайт и запросил вот такой хост (специально спрятанная ссылка на сайте, чтобы раскрыть вас при первом же посещении). Поэтому лучшее решение — это закрутить все DNS-запросы на самих себя.

Решение на примере ТОР+Акрилик: ставится Acrylic DNS Proxy (биндим его на 127.0.0.1:53, в качестве праймари-сервера указываем 127.0.0.1:33353 (порт на выбор)), а в настройки компа на всех интерфейсах указываем DNS'ы в 127.0.0.1. У ТОРа прописываем строчку в настройках «DNSPort 33353».

И можно (нужно, я бы сказал) прописать уход от мониторинговых сервисов (Acrylic понимает маски, например, а для обычного файла Hosts придется указывать хост полностью, без масок):

..

127.0.0.15 ad.*

127.0.0.15 ads.*

127.0.0.14 /.*analytics.*

127.0.0.15 *google-analytics.com

127.0.0.15 *googlesyndication.com

127.0.0.15 *googletagmanager.com

127.0.0.15 *googleadservices.com

127.0.0.15 mc.yandex.ru

127.0.0.15 bs.yandex.ru

127.0.0.15 an.yandex.ru

127.0.0.15 *yadro.ru

127.0.0.15 *adfox.ru

127.0.0.15 *advert.ru

127.0.0.15 *gnezdo.ru

127.0.0.15 *begun.ru

127.0.0.15 *mcstatic.com

127.0.0.15 pageloadstat.yandex.net

127.0.0.15 *spylog.com

..

Это как пример — этот список на самом деле может быть довольно обширным — очень много разных мониторинговых серверов, на которые отсылается информация при серфинге по сайтам. Какие сервера сюда запихать — надо поанализировать некоторое количество сайтов. Главное не переусердствовать, так как без некоторых мониторинговых сервисов невозможно залогиниться на некоторые ресурсы (например, этим грешат PayPal, Mail.Ru).

3. Браузер должен быть настроен так, чтобы:

— удалялись все куки при выходе, а прием куков только с тех сайтов, что посещаем

— удалялся весь Storage

— если прокси — то использовать только SOCKS5

— отключить все плагины (Flash, Media, PDF, Office, Java — все это нас спалит при серфинге на раз-два)

— отключить геопозиционирование

— отключить автодополнение доменных имен (до www. или .com/.ru)

— отключить все возможные авто-подсказки, тулбары, ведение истории, любое «додумывание» в браузере.

— стараться использовать только закладки, поиском пользоваться как можно реже, по возможности не юзать поисковые машины на «рабочем месте»

— настроить браузер, чтобы максимально убрать redirect-маскирование ссылок (в результате поисковых машин это используется, например)

— бдить за тем, что SSL-версия сайта использует валидный сертификат.

с ТОРом поставляется FireFox (в браузер-бандле) с настройками нужными, но Opera тоже замечательно справляется — просто отключаем все лишнее. Также, есть просто замечательный вариант — SlimBoat, браузер на движке WebKit с возможностью работать автономно, т.е. в портейбл-режиме. В SlimBoat тоже все максимально просто и быстро отключается ведение истории, перенастраивается на то, чтобы все (абсолютно все) запросы шли через проксю, отключаются плагины. Я только рекомендую отключить его встроенный механизм блокирования рекламы, а добавить туда просто список доменов из того, что мы делали для AcrlylicDNS.

4. Почтовая прога. Если используем, то к ней примерно такие же параметры безопасности, как к браузеру. Из того, что я сам пробовал и анализировал на удобство, безопасность, анонимность у меня получилось два лидера: Thunderbird и TheBat. Первый вообще мега удобен и по качеству анонимизации лучше — встроенная портабельность (т.е. легко запускается с приватного диска под TrueCrypt или аналогичного софта), когда указано, что работать через прокси — то оно работает через прокси всегда, независимо от того, что нужно скачать — новое сообщение отправить или обновление для плагина проверить. Главное не увлекаться плагинами — ведь для обычной работы нужно-то всего пара-тройка плагинов.

5. Когда настраиваем для себя сервисы удаленного доступа (RDP, VNC и т.п.), то стараемся использовать нестандартные порты для всех сервисов. Это очень сильно усложняет анализ и сбор данных, да и безопасность использования таких сервисов повышается. Вообще это должно быть как правило — любой стандартный сервис лучше сделать немного нестандартным: поменять порт, поменять приветствие, поменять шаблоны ответов на ошибки и т.д.

О том, что можно и что нельзя

6. Использовать для теневых вещей только один браузер и один комп (лучше виртуалку или отдельную RDP-сессию, или просто маленький ноут или нетбук) и ни в коем случае не пользоваться этим же «рабочим местом» для обычного серфинга. Даже просто серфить не по теневым делам, искать что-то не стоит с этого компа или браузера. Так как связка комп+браузер+настройки браузера+параметры рабочего стола — имеют некую уникальность (серф-ключ), и когда кого-то ищут — то смотрят все действия со схожими уникальными серф-ключами. Соответственно, если даже взяли и зашли под прокси, через кучу ВПНов на безвинный сайт и пополнили себе (или другу) баланс на его мобильник — все, по сути — спалились (ну если взялись за вас серьезно).

7. Никогда не авторизоваться на HTTP:// сайтах — не уповаем на авто-переход при клике на HTTPS-версию. При авторизации с переходом может много чего произойти ненужного нам. Поэтому сначала заходим на HTTPS-версию страницы для авторизации (лучше ручками или прямо из закладок), удостоверяемся, что в адресной строке именно HTTPS и строка выглядит как надо, что браузер не орет о кривом сертификате, смотрим, что картинки все прогрузились как надо и что сайт выглядит как должен, и только после этого уже авторизуемся на сайте. Это нужно, чтобы выходной узел ТОРа не спалил наш логин-пасс — по сути это больше ни на что не влияет, так как сейчас SSL-шифрование на сайтах — это профанация (так как ключ на стороне клиента редко более 128 бит), видимость безопасности. Когда ключ на сайте 4к бит, и у вас сертификат для посещения этого сайта тоже 4к бит, вот тогда это можно назвать уже относительно защищенным соединением (при целевой атаке у той стороны баррикад сейчас есть возможности по взлому и таких ключей, но актуальность информации быстро утрачивается, поэтому особого смысла нет и применяется такое редко)

8. Использование Skype, Viber, асек и других мессенжеров — только через прокси (опять же, SOCKS5), можно юзать SSL-подключение (но это часто не оправданно — все раскриптовывается на лету сейчас) и использовать нормальные плагины или GNUPG-шифрование для своих сообщений и все время находиться в invisible, с блокировкой всех сообщений, событий от людей вне списка. В списке контактов держать только необходимых людей в рамках одного проекта (и не забывайте удалять их при невостребованности). Никогда не смешивайте и не допускайте одновременной авторизации с одного айпи ваших аккаунтов (даже теневых). Т.е. если необходимо находится сразу в двух аськах или скайпах одновременно, то делать это надо с разных компов (или с разных айпи-адресов, т.е. с разных ниток в ТОРе, например). И главное помните: практически все мессенджеры сейчас логируются, пишутся: вся переписка Skype сейчас оседает на серверах Microsoft (точнее не совсем их серверах, но с согласия, не суть важно), WhatsApp — тоже самое, хоть и заявляется о шифровании-безопасности, про аську я вообще молчу — все прозрачно абсолютно. Про Viber — не знаю точно, не буду ничего говорить о нем. Поэтому — используем плагины для шифрования переписки, однако это сразу поднимает интерес к такому аккаунту. Голосовое общение — это практически всегда палево реального айпишника или номера сотового, если звоните с приложения на смарте или паде, даже когда в настройках прописано «использовать прокси».

9. Использовать облачные хранилища можно с большой аккуратностью: все текстовые важные файлы прежде чем класть в папку, архивируйте с паролем (и лучше использовать RAR, 7Z — а вот WinZip «страдает» склонностью к быстрому «угадыванию» даже очень длинных паролей, я думаю, это «ноги» от АНБ), называйте все файлы как-нибудь так, чтобы не палить названия проектов, себя, фамилий. Т.е. очень плохое имя файла или папки «backup_secret-site.com.gz». Надо понимать, что когда ищут людей, связанных с неким объектом, то можно попасться на просто банальных названиях файлов или папок в своем DropBox. При этом любой файл, попавший туда будет залогирован и сохранен (даже если его быстро запаковать или удалить — поэтому архивировать только вне папок синхронизации облачных сервисов). И запомните, что лучше хранить архив чего-то, с большим-длинным-паролем, чем много мелких файлов и в чистом виде.

10. Регистрироваться на сайтах, емылы, заливать-скачивать файлы — только с использованием TOR'a или выходного (exit-) VPN. А то глупо получится — зарегили емыл со своего айпишника и уже потом не важно, что забираем-отправляем почту с него через кучу проксей-впнов. Если сайт не разрешает регится — ищем альтернативные варианты (а иногда просто сменой выходного узла ТОРа все решается, не с первой попытки, но решается, обычно)

11. По использованию емыла. Использовать только защищенные каналы sPOP3 sSMTP, sIMAP (т.е. с SSL/TLS) и забираем только через прокси-ВПНы-тунели. Если читаем почту через вэб-интерфейс — только через HTTPS-интерфейс (через прокси и т.д.) и с отключенным просмотром картинок внутри текста.

Никогда не оставляйте сообщения на серверах почтовых (если читаете их через почтовые программы). Т.е. забрали по sPOP3 и грохнули, или забрали-прочитали — переместили в Корзину и чтобы оно там грохалось автоматом через несколько дней. Если уж используете IMAP (sIMAP, точнее), то не забывайте удалять письма (физически, на сервере) и делать «сжатие» всех папок. Да, многие почтовики сейчас уже не грохают сообщения даже когда мы их стираем из корзины или когда удаляем аккаунт, и при необходимости все, что вы погрохали будет восстановлено, но шанс на то, что все будет восстановлено — низок, особенно чем старее письмо — хранить тонны спама никто не любит. Но все равно — помним, что переписка может быть восстановлена и лучше что-то, что не хотим афишировать, лучше передавать в архивах запароленных (как пароль передавать — это разные варианты возможны и не суть в этом).

Некоторые почтовики блокируют использование ТОРа, i2p. Ну, есть другие почтовики. На крайний случай, всегда можно поднять свой почтовый сервер где-нибудь далеко-далеко, чтобы он забирал почту со всех нужных аккаунтов (которые никак не связаны с обычными нашими емылами) и цепляться к нему уже сможем как нам захочется и через какие угодно ТОРы или ВПНы.

Часто емыл-аккаунт используют для важной переписки, вместо мессенджеров. Т.е. дается полный доступ к аккаунту человеку, и каждый из вас пишет письмо, но не отправляет — а в черновики. Зашел, увидел новое в черновиках — прочитал, ответил (и положил туда же в черновики) и удалил исходное письмо. Но этот метод хорош не всегда — так как история переписки может быть восстановлена, может быть внедрен в исходник письма какой-нить вредный код, который при открытии может спалить реальный айпи компа, с которого читают письмо — но это опять же, упираемся в грамотные настройки браузера (или почтовой программы, чтобы она не подгружала автоматом всякие картинки, вложения внешние, не исполняла скрипты и т.п.).

12. Использование всяческих редакторов. Это очень интересный вопрос, так как есть средства, удаляющие всякую паразитную информацию из картинок, из офисных документов (ворд, ексель), есть также средства и для удаления паразитной информации и из скопиленных экзешников. Настоятельно рекомендуется испольовать подобные средства — хотя бы для вордовых файлов. Вот как пример для внимательного изучения. Или, что проще и надежнее — пользуйтесь обычными текстовыми редакторами (Akella, Notepad++, Far и подобные).

13. Оплата. Финансовый след практически очень сложно замести, но можно сильно усложнить задачу по деанонимизации. Когда вы что-то оплачиваете — это сразу увязывает вас с тем, что вы оплачиваете. Купили для RDP-терминала или для VPN-сервера своего — и сразу будет кого брать за жабры, а следователи работают с людьми и работать умеют. Другой вопрос, что в другой стране могут и не выдать billing person, ну а если выдадут или будет order на это? Ни один провайдер не будет скрывать информацию о том, кто платил, кто владелец, когда и откуда заходил на их суппорт-сайты, если есть ордер или постановление. В России по сути и ордера не надо, в других странах по-разному. Поэтому — максимально старайтесь отгораживаться от прямого указания на вашу личность при оплате чего-либо. Как и что — я расписывать не стану, так как это обзор, а не руководство к действию.

И немного о другой стороне вопроса

14. Есть PRISM (ранее — эшелон у них, у наших — это заимствованное у немцев и реализованное в СОРМ-2), поэтому использовать почту как таковую имеет смысл очень ограниченно и с большой осторожностью. Эти системы хорошо работают на анализе имеющихся открытых данных, а иногда и закрытых (анализ названий файлов, папок в файло-хранилищах, слинковка разных сообщений, но со схожей стилистикой или от похожих авторов, анализ социальных сетей и блогов), но раскрыть, деанонимизировать человека, который соблюдает правила «хорошего поведения» в сети интернет — практически неспособны.

Только когда допущена ошибка самим человеком: зашел в свой SkyDrive или DropBox (которым заинтересовались) со своего смарта, который официально оформлен на реальные данные человека; или зашел в почту, которую мониторят, с «халявного» WiFi в гостинице или МакДаке без ТОР'ов-i2i, или забылся и решил поправить что-то на своем теневом сайте со своего обычного ноута, а не со специализированного «рабочего места».

Поэтому — соблюдайте правила хорошего тона, не надо пользоваться чистым (не с «рабочего места», без ТОРа, без скрытия перенаправления ДНС) вайваем на халяву, думая, что это анонимно — в 90% всегда висит камера, а ключ на бесплатный вайвай вы получаете у человека, который сможет вас опознать.

Помните, что праткически все сайты сейчас используют аналитические скрипты, которые сохраняют настройки браузера, с которого вы зашли и по сути всегда можно установить, что с данного компьютера и данного браузера пользователь заходит в «вконтакт» и заходил на вэб-морду такого-то ящика, а еще он делал такие-то покупки и искал вот такие слова в яндексе, гугле или других поисковиках.

15. Применение технологии ЧАП (частотного анализа пакетов — это мое личное обозначение этой технологии) раскроет IP даже если анонимус находится за кучей VPN-ов, проксей, тунелей — технология раскрытия дает раскрытие пользователя в пределах зоны покрытия системы.

Теоретически только использование удаленных терминалов (RDP, VNC, LiteManager и подобное) скрывает (ненадолго) анонимуса, но опять же — ЧАП позволяет вычислить сервер терминалов, а установить откуда к нему цепляются (опять же, с применением ЧАП) не составит труда, даже если анонимус цепляется через кучу ВПНов, проксей, тунелей и т.п…

Пока такая система еще не реализована, насколько мне известно, но — мощности растут и кто знает, когда кто-то еще додумается до этого алгоритма (я помню аксиому: когда кому-то в голову приходит идея — она пришла уже кому-то еще) и введут в действие эту систему. Я сам ее не реализовывал, но полностью продумал технологию де-анонимизации интересующего соединения. С вводом этой системы отслеживания на всем пространстве сети интернет любого человека в любой стране можно будет вычислить. Препятствием для ЧАП будет только одно — это целенаправленное использование шума при передаче пакетов, но это очень труднореализуемо и очень затратно (так как нужно это реализовывать на всех уровнях OSI L3..L7).

В картинках

16. Схематическое изображение (почти) идеального подключения — можно усложнять каждый из узлов, но при этом будет здорово хромать итоговая скорость работы:

Автор: AlexFirst